Um zu beweisen, wie sicher Windows 11 ist, hat Microsoft seinen eigenen Computer persönlich “gehackt”

Als Microsoft Windows 10 im Jahr 2015 veröffentlichte, sagte Microsoft-Entwickler Jerry Nixon einmal, dass Windows 10 die letzte Version von Windows sein wird, Microsoft wird in Zukunft nur neue Funktionen hinzufügen und Schwachstellen auf der Windows 10-Plattform beheben.

Vor Windows 10 wurde der Versions-Update-Zyklus von Windows grundsätzlich bei ca. 3-4 Jahren gehalten, es ist selten für eine Version wie Windows 10, die nach 6 Jahren Betrieb kein größeres Update eingeläutet hat.

Gerade als alle dachten, Microsoft hätte Windows ein Ende gesetzt, kündigte Microsoft plötzlich das Aufkommen von Windows 11 an.

Unabhängig davon, ob Microsoft der Vergangenheit ins Gesicht geschlagen wird, Windows 11 bringt den alten Benutzern, die seit 6 Jahren mit Windows 10 arbeiten, immer noch viel Frische, und dieses Upgrade ist kostenlos, und viele Benutzer haben nach der offiziellen Version gesucht ist veröffentlicht. Planen Sie, die Erfahrung zu aktualisieren.

Einige Benutzer mit älterer Computerhardware stellen jedoch fest, dass ihre Computer die Upgrade-Anforderungen von Windows 11 nicht erfüllen.

Noch seltsamer ist, dass dies nicht an einer unzureichenden CPU-Leistung des Computers oder nicht ausreichender Festplatten- oder Speicherkapazität liegt, sondern an einem Chip, der noch nie zuvor gehört wurde – dem TPM 2.0-Sicherheitschip.

"Welcher TPM-Chip, Intels oder AMDs?"

Da die Sicherheit des Windows-Systems immer kritisiert wurde, hat sich Microsoft im Jahr 2011 einer Reihe von PC-Herstellern angeschlossen, um den TPM-Sicherheitschip zu fördern, um die Verteidigung des Windows-Systems zu verbessern. Seitdem wird praktisch jeder Computer über ein integriertes TPM 1.2 verfügen Chip, wenn es das Werk verlässt.

Einfach ausgedrückt werden TPM-Chips speziell für die Verarbeitung von Computerverschlüsselungsschlüsseln verwendet, die bei der Sicherheitsauthentifizierung, der Schlüsselspeicherung usw. eine Rolle spielen können. Im Vergleich zum Softwaresicherheitsschutz ist der von TPM bereitgestellte Schutz auf Hardwareebene viel geschlossener Es ist schwieriger, von bösartiger Software wie Viren eingedrungen und manipuliert zu werden.

▲ Die neue CPU hat einen integrierten TPM 2.0-Chip

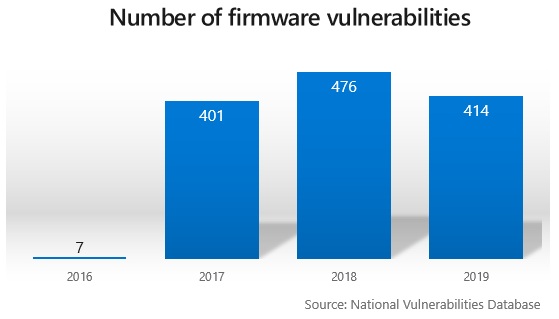

Im Jahr 2016 begann die Förderung von TPM 2.0-Chips und auch viele Hersteller haben mit dem Tempo der Updates Schritt gehalten, allerdings war den damaligen Anwendern dieses „kleine Detail“-Upgrade bis zum Start von Windows 11 im Grunde nicht bekannt.

Einige Benutzer, die in der TPM 1.2-Ära noch Hardware verwenden, warfen Microsoft vor, das Windows 11-Upgrade verwendet zu haben, um den TPM 2.0-Chip zu pushen. Tatsächlich soll es alte Benutzer dazu anregen, neue Hardware zu ersetzen und die Geschwindigkeit der Hardware-Eliminierung zu beschleunigen.

Daher haben sie viele Methoden entwickelt, die die Erkennung des TPM-Chips umgehen und Windows 11 zwangsweise aktualisieren können. Diese Methoden werden lebhaft als "Schmuggel" bezeichnet.

Microsoft erklärte, dass der Zweck der Förderung von TPM 2.0-Chips tatsächlich darin besteht, immer schwerwiegendere Probleme der Informationssicherheit zu lösen.

Die Sicherheitsforscher von Microsoft haben herausgefunden, dass die Verwendung von Hardware-Firmware-Schwachstellen (CPU, Arbeitsspeicher, Festplatte usw.) für Angriffe auf das System zunimmt und dieser bösartige Code schwer zu erkennen oder zu entfernen ist oder Ersetzen Sie die Festplatte.

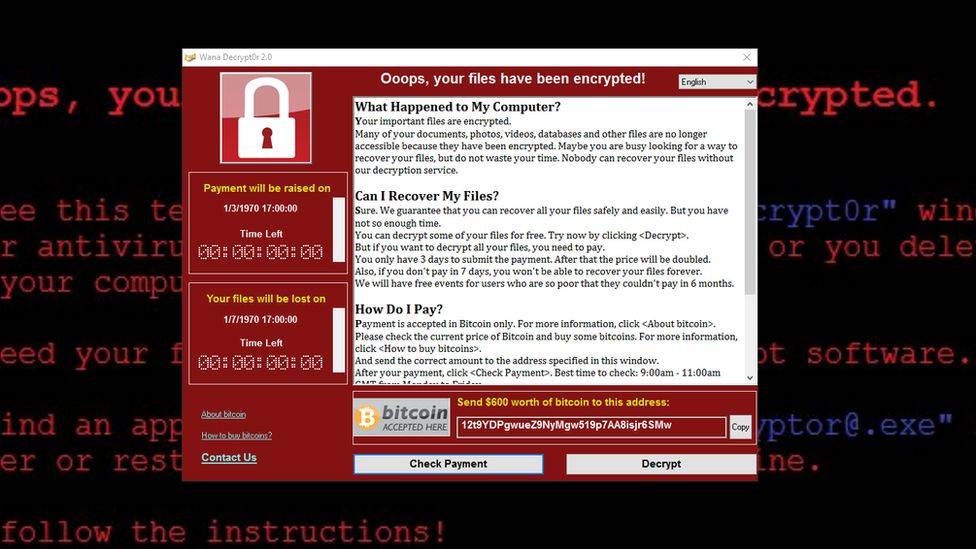

Diese Sicherheitslücken bedrohen nicht nur die Informationssicherheit der Nutzer, sondern haben indirekt auch gravierende Auswirkungen auf die reale Welt: So hat beispielsweise die Ransomware, die vor einigen Jahren die Welt in Panik um die Informationssicherheit auslöste, die Computer wichtiger Institutionen wie Krankenhäuser und Tankstellen Ein irreparabler Verlust.

Um die Bedeutung des TPM 2.0-Chips intuitiver zu erklären, hat sich Microsoft dazu entschieden, persönlich ein "Hacker" zu werden und zu demonstrieren, wie Windows 11 bei einer Kompromittierung widerstehen kann.

Ob es sicher ist oder nicht, Sie werden es wissen, wenn Sie eindringen

▲ Microsoft-Chef "Innerer Geist"

Microsoft bat David Weston, den Sicherheitsdirektor von Microsofts Unternehmens- und Betriebssystemen, den Einbruch zu demonstrieren.

David hat bei Microsoft ein professionelles Hacker-Team aufgebaut, dessen Aufgabe es ist, die Sicherheitsprobleme, die das System bedrohen, schneller zu finden als Hacker und kann daher als Experte für Angriffe auf Windows bezeichnet werden.

David demonstrierte zuerst den Remote-Einbruch eines Windows 10-Computers ohne TPM-Schutz oder Safe Boot und installierte dann Ransomware auf dem Puppet-Rechner, um dessen Festplatte zu sperren.

Der Vorgang des Eindringens ist sehr einfach: David fand einen offenen RDP-Port und loggte sich gewaltsam aus der Ferne bei diesem Computer ein.

Der Prozess des Hackens des Systempassworts ist ebenfalls sehr grob, dh das Abrufen aller Arten von durchgesickerten Passwörtern und der Versuch, sie kontinuierlich zu entsperren, kann nach einigen Minuten oder Tagen durch Brute-Force-Cracking gebrochen werden.

Sobald der Hacker erfolgreich in das System eindringt, verliert die Puppet-Maschine im Grunde die Kontrolle.Der Hacker kann nach Belieben Trojaner wie Ransomware implantieren, die Boot-Datei des Systems ändern und dann WinPE oder WinRE verwenden, um die Festplatte zu reparieren, aber es gibt keine Garantie, dass es vollständig wiederhergestellt werden kann.

Um wichtige Daten freizuschalten, müssen Nutzer mit Kryptowährungen wie Bitcoin hohe Lösegelder an Hacker zahlen.

Wie kann Windows 11 diese wichtigen Dateien vor "Kidnapping" schützen? David sagte, dass die Lösung nicht kompliziert sei, nämlich den eingebauten "sicheren Boot-Modus" zu verwenden.

Im abgesicherten Modus von Windows 11 überprüft das System beim Start, ob Code und Schlüssel des Startprogramms mit den Informationen des TPM-Chips übereinstimmen, und bestätigt, ob es geändert wurde.

Führen Sie dann gemäß dem ausgeführten fehlerfreien Boot-Protokoll die richtige Boot-Datei aus und lehnen Sie die Änderung der Ransomware ab, damit Sie sich normal bei Windows anmelden und die Datei sichern können, wodurch der Verlust von Ransomware-Eindringlingen minimiert wird.

Nachdem er die Fernbedienung demonstriert hatte, demonstrierte David ein weiteres Sicherheitsknacken von Angesicht zu Angesicht, bei dem Gummy Bear verwendet wurde, um die Fingerabdruckerkennung zu knacken.

Da es sehr schwierig ist, einen identischen Fingerabdruck zu fälschen, ist die Fingerabdruckerkennung im inhärenten Eindruck der meisten Menschen sehr sicher.

Es ist in der Tat ein schwieriges Problem, die Sicherheitsschleuse der Fingerabdruckerkennung gewaltsam zu durchbrechen, aber es ist möglich, sie zu umgehen und direkt in das System einzudringen.

David hat ein Gerät namens PCI-Leech vorbereitet, das über die Thunderbolt-Schnittstelle direkt auf die Informationen im Speicher des Computers zugreifen kann. Solange der Computer mit einem Patch "beliebige Informationen können entsperrt werden" gepatcht wird, können die Fingerabdruckinformationen erfolgreich umgangen werden und in den Computer eingegeben.

Verwenden Sie zu diesem Zeitpunkt ein leitfähiges Objekt (Finger, Nase, Gummibärchen usw.), um den Computer zu entsperren, um auf alle privaten Inhalte zuzugreifen.

Diese Art von speicherbasierten Angriffen ist keine Seltenheit, da viele Programme während ihrer Ausführung Daten vorübergehend im Speicher ablegen und der Angreifer diese Möglichkeit ausnutzt, um die Daten zu ändern.

Wenn Ihr Computer in die Hände von Rechtsbrechern gerät, die sich mit der entsprechenden Technologie auskennen, sind die "vertraulichen Dateien" in Ihren Favoriten wahrscheinlich schlechter dran.

Wenn Sie jedoch einen TPM-Chip verwenden, um ein Eindringen zu verhindern, sieht alles anders aus.

David führte dann dieselbe Intrusion-Demonstration auf einem Windows 11-Computer durch und stellte fest, dass die Fingerabdruckerkennung immer noch korrekt funktioniert.

Denn die Fingerabdruck-Identifikationsinformationen werden nicht mehr einfach im Speicher abgelegt, sondern isoliert, in einem unabhängigen und sicheren virtuellen Bereich eingeschlossen, und jeder Lesevorgang erfordert die Überprüfung des Schlüssels.

Der Schlüssel wird im TPM-Chip isoliert von der Außenwelt gespeichert, was die Sicherheit erheblich verbessert.

David sagte, dass viele Sicherheitsfunktionen in Windows 11 auch in Windows 10 verwendet werden können, aber diese Funktionen sind in der vorherigen Version nur optionale Funktionen und sind jetzt standardmäßig aktiviert, um die Sicherheitsleistung von Windows 11 zu verbessern.

Unabhängig davon, ob Sie ein Upgrade von Windows 10 auf Windows 11 planen, empfiehlt Microsoft daher, Ihre TPM-Version zu überprüfen und im BIOS zu aktivieren.

Es ist Zeit, auf den Sicherheitschip zu achten

Neben dem Sicherheitsschutz auf Systemebene gibt es viele Schutzmaßnahmen für den TPM 2.0-Chip, am häufigsten dürfte Bitlocker sein, der aus der Windows Vista-Periode hinzugefügt wurde.

Für Unternehmensanwender ist die Bitlocker-gesteuerte Verschlüsselung unverzichtbar geworden. Bitlocker ist eine Full-Volume-Verschlüsselungstechnologie. Einfach ausgedrückt, kann es Ihrer Festplatte eine Sperre geben. Selbst wenn die Festplatte gestohlen wird, kann der Dieb keine Informationen von ihr lesen.

Der Schlüssel zum Schutz von Informationen ist der TPM 2.0-Chip. Wenn Sie Ihre Festplatte verschlüsseln, wird ein Teil des verschlüsselten Schlüssels im TPM-Chip des Motherboards gespeichert.

Dies bietet nicht nur einen sichereren Verschlüsselungsschutz, sondern auch, wenn Ihre Festplatte unglücklicherweise in die Hände anderer fällt, wird sie aufgrund des fehlenden Schlüssels auf dem TPM-Chip unbrauchbar und bietet einen starken Offline-Schutz.

In der Zeit, in der digitale Währungen und virtuelle Assets populär sind, können viele "digitale Tycoons" im Wert von Hunderttausenden von Dollar an NFT-Assets und digitalen Wallet-Schlüsseln auf der Festplatte des Computers gespeichert werden. Wenn sie einmal verloren gehen, wären die Folgen katastrophal.

Daher ist es auch für einzelne Benutzer erforderlich, Verschlüsselungstechnologien auf Hardwareebene wie Bitlocker zu verwenden, um ihre wichtigen Daten zu schützen.

Neben der Datensicherheit haben TPM-Chips auch einige unerwartete Anwendungen, wie z. B. Anti-Cheating in Spielen.

In den letzten Jahren haben wir die plötzliche Explosion vieler Spiele auf Phänomenebene erlebt, wie "PUBG Mobile", "APEX", "Jelly Bean" usw. Die Gründe für ihre Explosionen sind unterschiedlich, aber die Gründe für das "Abkühlen" " sind meist die gleichen Plug-Ins zu viel.

Der Kampf zwischen Spieleentwicklern und Cheatern hat seit der Geburt des Spiels nie aufgehört, nun haben sich einige Entwickler entschieden, strengere Methoden im Umgang mit Cheatern anzuwenden, darunter das Entwicklerfaustspiel „League of Legends“.

Vanguard, das Anti-Cheat-System des neuen Spiels "Fearless Contract", erkennt, ob Windows 11-Spieler TPM 2.0 aktiviert haben. Wenn es nicht aktiviert ist, können sie das Spiel nicht betreten.

Laut Analyse von Sicherheitsexperten will Riot Games mit dem TPM-2.0-Chip die Hardware-Informationen der Cheater bestätigen und das Gerät dauerhaft sperren.

Die Maßnahmen von "Fearless Contract" sind radikal und kühn, was andere Online-Spielefirmen dazu inspirieren mag, physische Verbote zu verwenden, um die Kosten für Cheater zu erhöhen, aber gleichzeitig gibt es auch Leute, denen eine solche strengere Aufsicht eine weitere Verletzung persönlicher Privatsphäre. .

Angetrieben von Windows 11 kann es jedoch immer mehr Spiele oder Anwendungen wie "Fearless Contract" geben, die den TPM 2.0-Chip aufrufen müssen. Zu dieser Zeit können höhere Standards für den Schutz der Informationssicherheit neue Gründe für Menschen sein, Geräte zu ersetzen.

#Willkommen, um dem offiziellen WeChat-Account von Aifaner zu folgen: Aifaner (WeChat-ID: ifanr), weitere spannende Inhalte werden Ihnen so schnell wie möglich zur Verfügung gestellt.

Ai Faner | Ursprünglicher Link · Kommentare anzeigen · Sina Weibo