Mithilfe der zugrunde liegenden Protokolllücken von AirDrop können Hacker Ihr iPhone steuern

Freunde, sind Sie jemals auf so etwas gestoßen?

Die "freundlichen Erinnerungen" in der U-Bahn lassen die Leute sich immer besonders "warm" fühlen, daher ist meine Rückhand eine "Provokation".

AirDrop ist keine triviale Angelegenheit, wenn es nicht ausgeschaltet ist. In einigen Fällen entspricht es im Grunde dem direkten Öffnen Ihres iPhones für Hacker.

Brechen Sie das iPhone in zwei Minuten

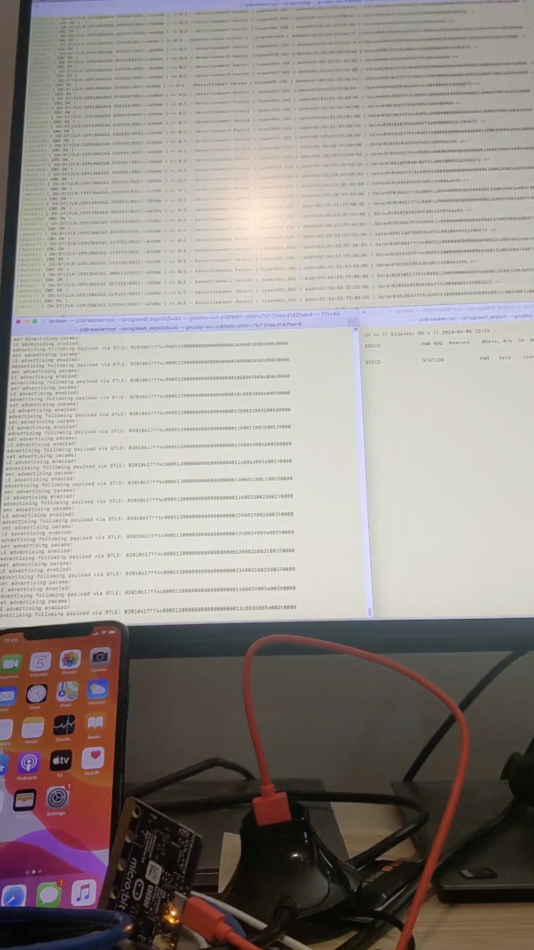

Hacker können innerhalb von zwei Minuten die AWDL-Protokolllücken (AppleWirelessDirectLink) von Apple verwenden, um in das iPhone einzudringen.

▲ IanBeer, Sicherheitsforscher bei Google ProjectZero, zeigt, wie ein iPhone aus der Luft gesteuert wird

Als Nächstes kann der Hacker nach Belieben vollständig auf Ihr iPhone zugreifen, E-Mails und andere wichtige Informationen lesen oder Fotos auf das iPhone herunterladen oder sogar Benutzer über das Mikrofon und die Kamera des iPhones überwachen und überwachen .

Beunruhigend ist, dass die Protokollschwachstellen fast alle Apple Ecosystem-Produkte betreffen, die über das AWDL-Protokoll verfügen. Sobald ein Hacker Ihr iPhone kompromittiert, können auch Ihre anderen Apple-Geräte nur schwer entkommen.

Das Obige ist kein sensationeller Inhalt, aber der Sicherheitsforscher IanBeer von Google ProjectZero kündigte an.

Glücklicherweise hat Apple diese Lücke bereits im Mai dieses Jahres durch ein System-Upgrade blockiert, und IanBeer gab außerdem an, dass sich das Gerät des Benutzers in einer WiFi-Reichweite befinden muss.

Bereits 2016 veröffentlichte das Citizen Lab der Munch School of Global Affairs in Toronto einen detaillierten Forschungsbericht über die Entdeckung der 0Day-Schwachstellen von Apple und nannte sie "Trident" -Schwachstellen. Solange der iPhone-Benutzer auf den vom Hacker gesendeten Link klickt, wird das Gerät Es kann gesteuert werden.

Verglichen mit der Bestellung einer Verbindung vor einigen Jahren ist es viel schwieriger, in das iPhone einzudringen.

Wie brechen Hacker das iPhone?

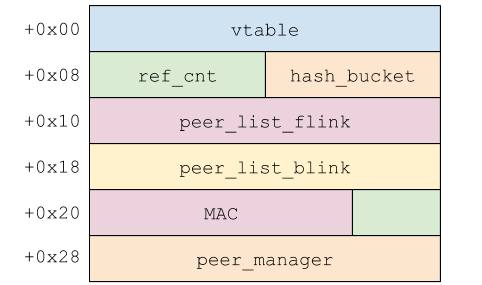

Im Jahr 2014 hat Apple das AWDL-Protokoll (AppleWirelessDirectLink) eingeführt. Die AirPlay-, AirDrop- und Sidecar-Funktionen von Apple-Geräten basieren alle auf diesem Protokoll. Es ist der "Kern" des Apple-Ökosystems, um die Kommunikation zwischen Geräten zu erreichen.

Gerade durch die Ausnutzung der Lücken im AWDL-Protokoll können Hacker das iPhone beschädigen.

AWDL wird über Bluetooth aktiviert. Wenn der Benutzer Bluetooth verwendet, aktiviert er die AWDL-Schnittstelle aller umliegenden Apple-Geräte und stiehlt Benutzerinformationen über Protokolllücken.

▲ Eingedrungenes iPhone aus der Luft. Bild von: IanBeer

Viele Benutzer schalten Bluetooth aus, nachdem sie es verwendet haben, aber Hacker können nichts dagegen tun. Sie können AWDL auf andere Weise zwangsweise einschalten.

Da der drahtlose Chip nur auf einem Kanal gleichzeitig arbeiten kann, verwendet AWDL die Frequenzsprungtechnologie, um zu unterschiedlichen Zeitschlitzen zum Arbeitskanal der en0-Schnittstelle und zum Arbeitskanal der awdl0-Schnittstelle zu springen. Außerdem wird bei jeder Aktivierung der awdl0-Schnittstelle eine neue zufällig generierte MAC-Adresse verwendet.

IanBeer, ein Sicherheitsforscher bei Google ProjectZero, hat ein beliebiges Lese- und Schreibprimitiv für einen beliebigen Remote-Speicher erstellt, um die AWDL-Schnittstelle zu aktivieren. Nach erfolgreicher Aktivierung kann der AWDL-Pufferüberlauf verwendet werden, um auf das Gerät zuzugreifen und das Implantat als Root-Benutzer auszuführen. Einige Sekunden nach dem Start Sie können Lese- und Schreibzugriff auf den Speicher erhalten.

▲ Das iPhone wird gesteuert, aber auf der Hauptoberfläche erfolgt keine Reaktion. Bild von: IanBeer

Mit Speicherlese- und Schreibberechtigungen können Angriffsprogramme in das Gerät implantiert werden. Dies entspricht im Wesentlichen der Steuerung des Geräts des Benutzers im Hintergrund. Das Lesen von Informationen, das Übertragen von Informationen und das Herunterladen von Fotos können implementiert werden.

Das Wichtigste ist, dass die Angriffe ohne Wissen des Benutzers im Hintergrund stattfinden .

Es gibt keine Hinweise darauf, dass diese Sicherheitsanfälligkeit von Hackern illegal genutzt wurde. Dies sollte das einzige sein, wofür man dankbar ist.

Das Herz vor "intelligenten Geräten" ist unverzichtbar

Intelligente Geräte bieten zwar Komfort, sie bergen jedoch auch das Risiko, dass private Informationen verloren gehen. Selbst aufgrund ihrer Nähe und Benutzerfreundlichkeit sind die Auswirkungen schwerwiegender, wenn Benutzerinformationen verloren gehen.

Zum Beispiel setzen viele Leute intelligente Kameras zu Hause ein. Infolgedessen wurden die Schwachstellen von intelligenten Kameras von Hackern in großem Umfang ausgenutzt. Die privaten Videos vieler Benutzer wurden verbreitet, und es gibt sogar eine graue Industriekette, die sich dafür bezahlt, Live-Überwachungsbilder anzusehen.

Wenn das Mobiltelefon gehackt wird, sind die Folgen nur schwerwiegender als der Vorfall mit der Smart-Kamera.

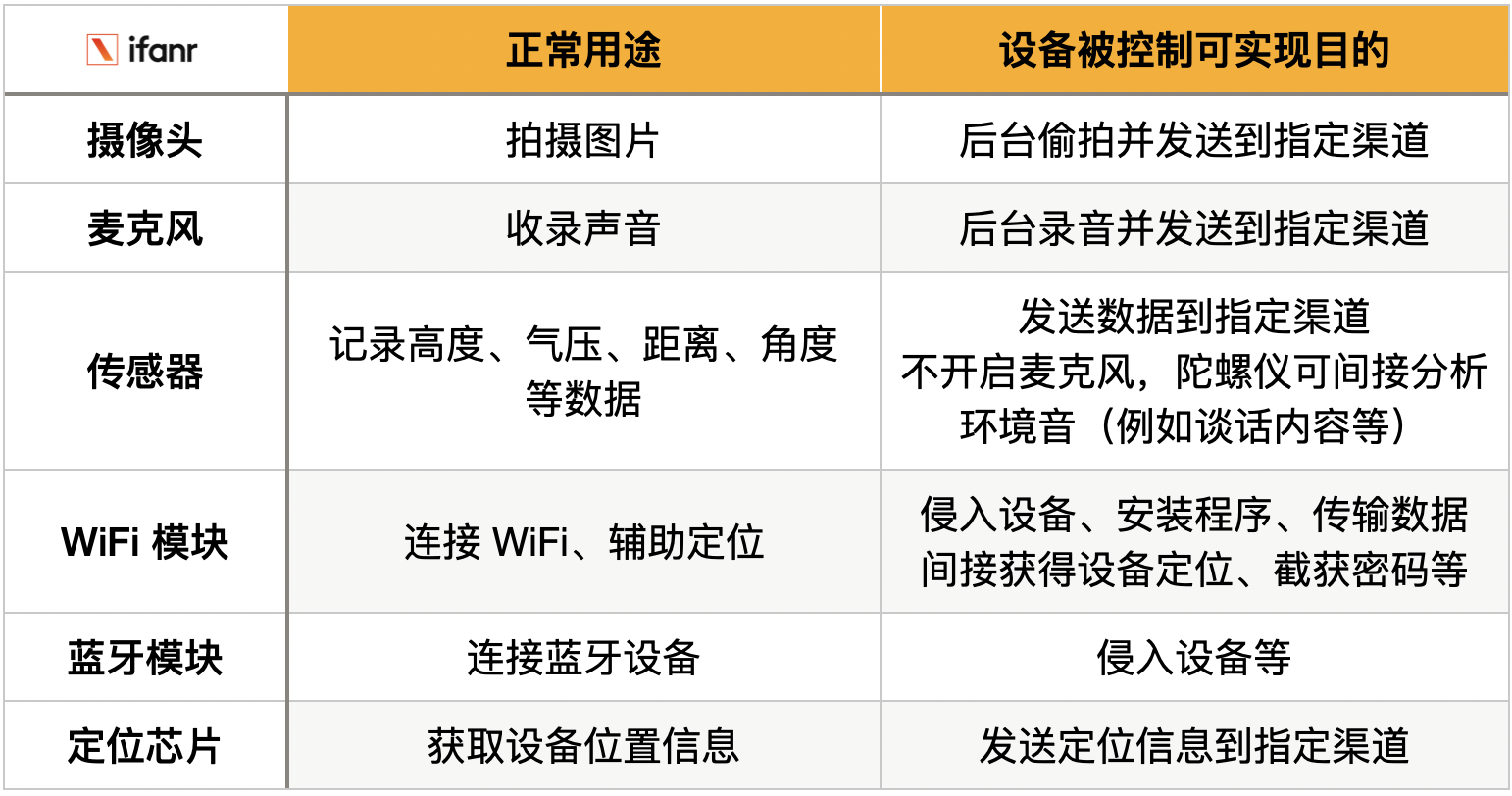

Schauen wir uns zunächst an, welche Teile in einem Mobiltelefon enthalten sind.

Wenn ein Mobiltelefon gehackt wird, kann in extremen Fällen gesagt werden, dass es zu einem tragbaren Monitor werden kann, und es ist die Art, die Sie auf eigene Kosten kaufen und warten …

Dies ist der Grund, warum ich meinen Freunden gegenüber wiederholt betont habe, die Kamera des Smart-Geräts nicht auf die private Szene der Familie zu richten. Theoretisch weist jede Smart-Hardware, die mit dem Internet verbunden werden kann, Schwachstellen auf. Ob ein Risiko besteht, besteht nur darin, ob die Schwachstelle von Hackern entdeckt und ausgenutzt wird. .

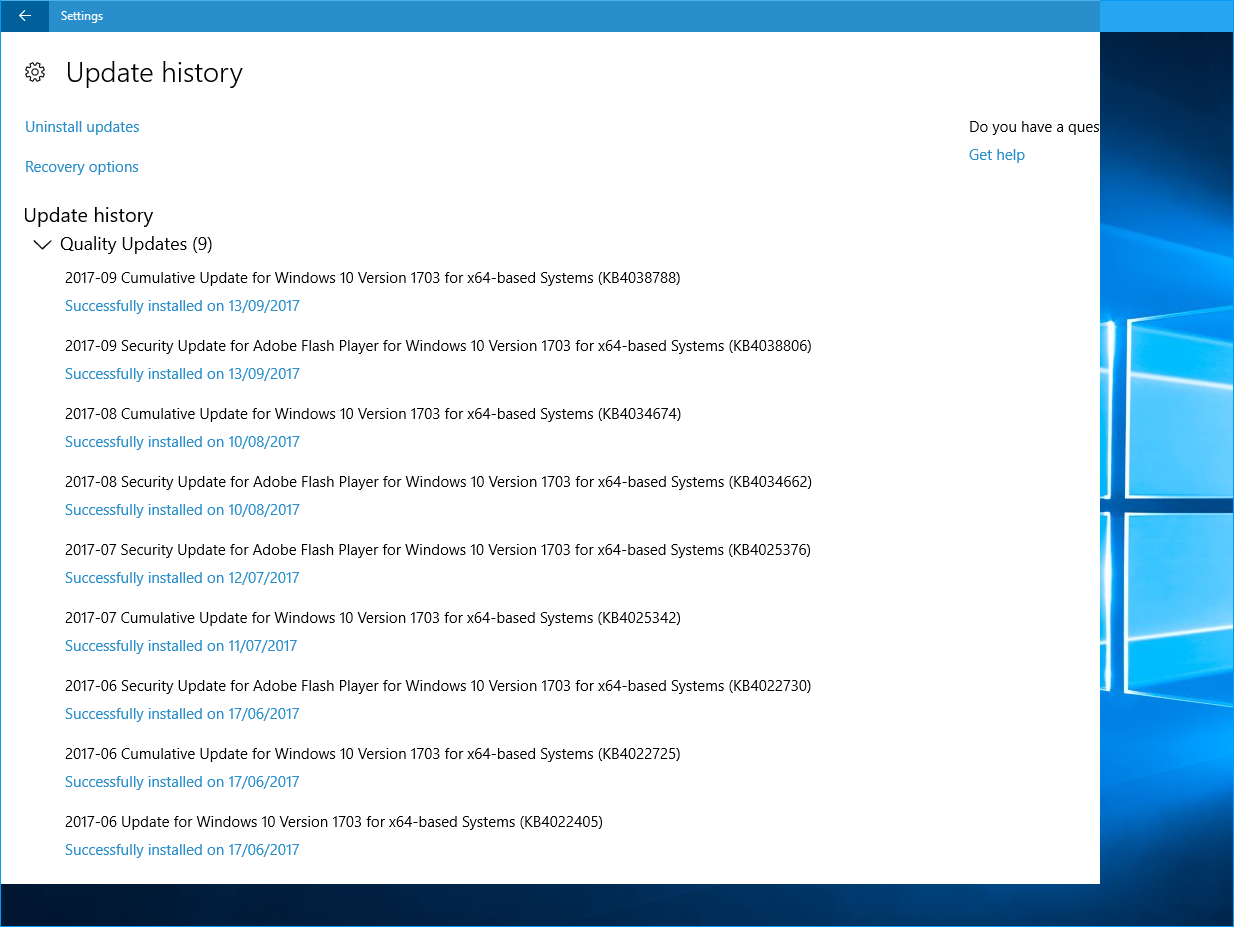

Genau wie bei den Systemaktualisierungen und -aktualisierungen von Microsoft seit so vielen Jahren werden immer noch verschiedene Schwachstellen entdeckt, alte Schwachstellen werden blockiert, neue Schwachstellen können erneut auftreten, möglicherweise nicht dort, wo sich die Schwachstellen befinden. Sie können mit der Entwicklung der Technologie beschädigt und geändert werden Werden Sie eine Lücke, alles ist möglich.

▲ Weitere Updates. Bild von: osde8info (Flickr)

Unabhängig davon, wie sicher das Hardwaregerät das System beansprucht, müssen wir es daher als intelligentes Hardwaregerät behandeln, das möglicherweise Schwachstellen aufweist, und uns durch einige "physische Maßnahmen" so weit wie möglich schützen.

Behalten Sie eine gute Angewohnheit bei, um das Eindringen von Geräten zu vermeiden

Es ist unrealistisch, vollständig ohne intelligente Geräte zu leben, aber wir können einige gute Gewohnheiten beibehalten, um das Risiko zu minimieren, dass Geräte "gehackt" werden.

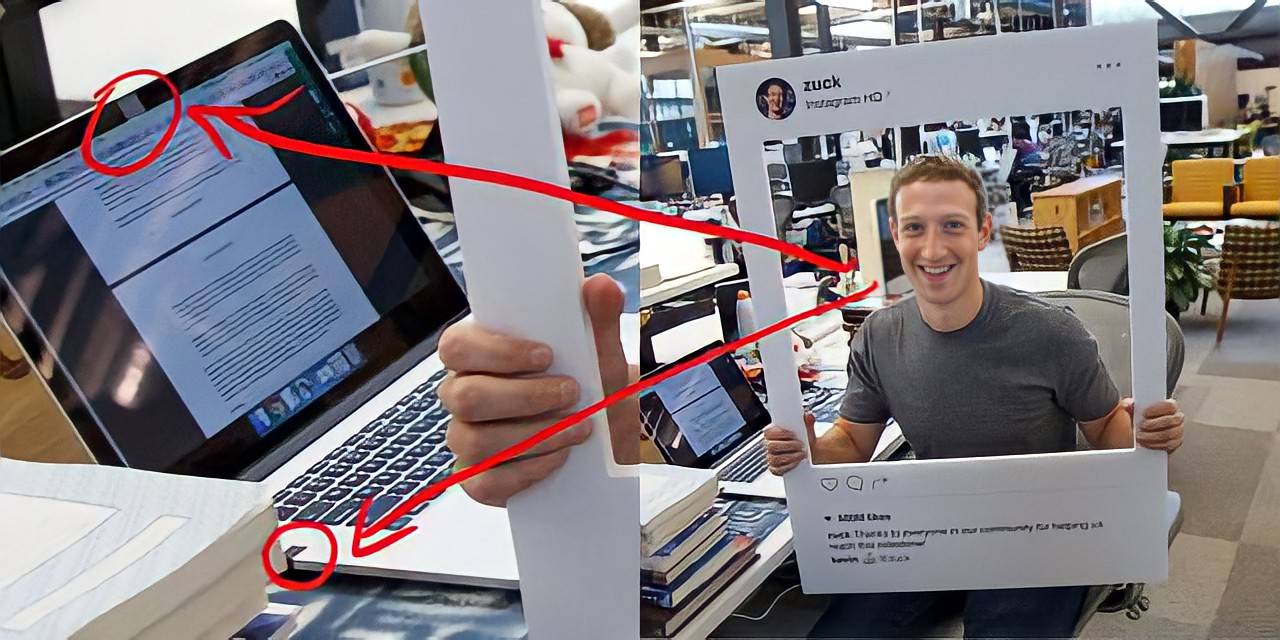

1. Fügen Sie dem Gerät einen physischen Schutz hinzu

Beispielsweise werden Laptops und andere Geräte, Mikrofone und Kameras nicht häufig verwendet. Sie können sie mit schwarzem Klebeband verschließen und öffnen, wenn Sie sie verwenden. Auf der Online-Einkaufsplattform gibt es auch kostenlose Push-Pull-Kameraverschlüsse, die bequemer und schöner sind als schwarzes Klebeband. viel.

▲ Sogar Zuckerberg versiegelte die Kamera und das Mikrofon des Laptops mit Klebeband

2. Deaktivieren Sie die Berechtigungen für Mikrofone und Kameras an privaten Orten

Einige intelligente Lautsprecher verfügen beispielsweise über Mikrofone und Kameras. Wenn Sie sie im Schlafzimmer aufstellen, deaktivieren Sie am besten die Berechtigungen. Wenn Sie eine intelligente Kamera an einem privaten Ort aufstellen müssen, können Sie eine mit physischer Abschirmfunktion kaufen und die Abschirmung herunterziehen, wenn Sie die Kamera nicht verwenden möchten.

3. Schalten Sie nicht verwendete Funktionen so weit wie möglich aus

Es ist am besten, Funktionen wie Bluetooth oder AirDrop auszuschalten, wenn Sie damit fertig sind, um die Schwierigkeit zu erhöhen, dass das Gerät "gehackt" wird.

Ein Bluetooth-Lautsprecher, den ich zuvor gekauft habe, benötigt keinen Pairing-Code zum Pairing. Jedes Gerät kann direkt verbunden werden. Jemand (möglicherweise ein Nachbar) hat es versehentlich angeschlossen und einige seltsame Sounds abgespielt. Wenn dieser Lautsprecher mit einem Mikrofon ausgestattet ist, sind die Folgen katastrophal, wenn jemand das Mikrofon nach dem Anschließen einschaltet.

4. Geben Sie intelligente Geräte nicht lange an Fremde weiter

Frau Zhang in Suzhou vermutete, dass ihr Ehemann eine Affäre hatte, also kaufte sie Überwachungssoftware und installierte sie auf dem Mobiltelefon ihres Ehemanns. Unerwartet stellte Frau Zhangs Ehemann fest, dass das Mobiltelefon abnormal war und rief direkt die Polizei an und nahm Zou gefangen, der Software herstellte und verkaufte.

Einige schädliche Software kann nicht gelöscht werden, selbst wenn die Werkseinstellungen wiederhergestellt sind. Die beste Verhinderungsmethode besteht darin, Ihr Gerät nicht für längere Zeit an Fremde zu übergeben.

Über Schwachstellen sprechen? Nicht nötig

Nachdem ein Hacker eine TV-Show gesehen hatte, knackte er in nur wenigen Minuten vier Fingerabdruck-Türschlösser in der Show und das Publikum rief aus: "Wagen Sie es nicht mehr, Fingerabdruck-Schlösser zu verwenden, es ist immer noch sicher mit normalen mechanischen Schlössern."

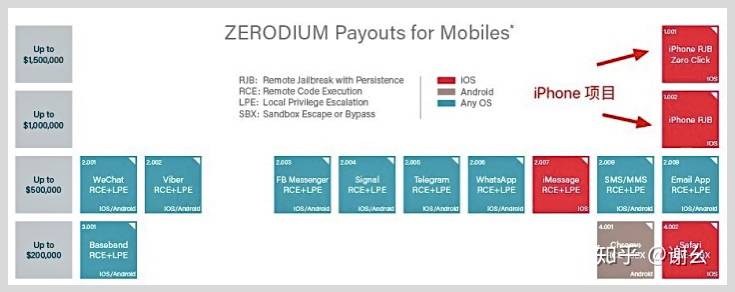

Tatsächlich kursiert im Internet ein Sprichwort: Je mehr Schwachstellen ein Produkt oder System von Top-Hackern geknackt wird, desto sicherer ist es .

Ist es nicht kontraintuitiv?

Dies ist die Tatsache. Der Standard für den Nachweis der Sicherheit eines Produkts oder Systems ist niemals die Anzahl der Schwachstellen, sondern die Schwierigkeit, die Schwachstellen zu beseitigen. Je größer die Schwierigkeit, desto größer der potenzielle Nutzen und desto mehr Menschen können angezogen werden, um dies herauszufinden. Weitere Schwachstellen.

▲ Der Kopfgeldpreis für iPhone-Bugs liegt bei 1,5 Millionen US-Dollar. Bild von: Xie Yao (Zhihu)

Genau wie bei einem Schloss ist die Schwierigkeit, ein gewöhnliches mechanisches Schloss zu knacken, weitaus geringer als die Schwierigkeit, ein Fingerabdruck-Code-Schloss zu knacken. Die Vorteile der beiden sind nahezu gleich. Letzteres erfordert viel umfassendere soziale Kenntnisse und Fähigkeiten als das erstere. Wenn eine Person knacken kann Mit der Kennwortsperre für Fingerabdrücke kann TA rentablere Aufgaben ausführen.

Für normale Menschen ist das Herzstück der Prävention unverzichtbar, aber es besteht keine Notwendigkeit, in die Ecke zu gehen. Im Vergleich zu dem gehackten Gerät ist es praktischer, auf das Problem der "persönlichen Datenschutzinformationen, die von häufig verwendeten Apps übertragen werden" zu achten.

#Willkommen Sie, wenn Sie Aifaners offiziellem WeChat-Konto folgen: Aifaner (WeChat ID: ifanr). Weitere aufregende Inhalte werden Ihnen so schnell wie möglich zur Verfügung gestellt.