Alles, was Sie über die Verwendung des Tor-Browsers unter Linux wissen müssen

Webbrowser sind in Bezug auf Aussehen und Funktionalität in der Regel mit ihren Gegenstücken identisch. Tor Browser ist jedoch ein solcher Browser, der sich von Ihrem normalen alltäglichen Webbrowser unterscheidet. Obwohl es normalerweise mit dem Deep oder Dark Web verbunden ist, steckt mehr dahinter als das, was auf den ersten Blick erscheint.

Wie unterscheidet sich der Tor Browser und sollten Sie ihn verwenden? Wenn ja, wie können Sie es dann sicher unter Linux verwenden? Lass es uns herausfinden.

Eine Einführung in den Tor-Browser

Kurz gesagt, Tor Browser ist ein kostenloser Open-Source-Webbrowser, mit dem Sie anonym im Internet surfen können. Im Gegensatz zu normalen Browsern, wie Sie sie derzeit verwenden, wird der gesamte Datenverkehr über den Tor-Browser sicher über mehrere Knoten weitergeleitet, die eine Verschlüsselungsebene bieten und Ihre IP-Adresse verbergen.

Dies bietet Ihnen Anonymität im Web und hilft Ihnen, Ihre Privatsphäre zu schützen. Dies ist sehr nützlich, wenn Sie in einem Gebiet leben, in dem eine erhebliche Internetzensur und -überwachung herrscht. Tor ist hauptsächlich dafür bekannt, auf das Dark Web zuzugreifen, aber Sie sollten diesen Browser nicht nur wegen einiger schändlicher Benutzer diskreditieren.

Aber warum kann nur Tor Browser solche Websites öffnen, während andere Browser dies nicht können? Um diese Frage zu beantworten, müssen Sie den verwendeten Routing-Mechanismus verstehen.

Anonymität mit Onion Routing erreichen

Tor steht für The Onion Router. Aber was hat ein Gemüse mit einem Vernetzungssystem zu tun? Ähnlich wie eine Zwiebel aus mehreren Schichten besteht, verwendet das Tor-Netzwerk ein verschachteltes Netz privater Computer, sogenannte Knoten, die Ihren Internetverkehr routen und verschlüsseln.

Diese Knoten können ein Eingangsknoten, ein Relaisknoten oder ein Ausgangsknoten sein. Der Einstiegsknoten ist der erste Knoten, über den sich Ihr Gerät mit dem Tor-Netzwerk verbindet. Außer diesem Knoten kennt keiner der anderen Knoten Ihre echte IP-Adresse. Ihre Verbindung wird dann an eine Reihe von Relay-Knoten und schließlich an den Exit-Knoten weitergeleitet.

Dieser Exit-Knoten ist der Knoten, der sich schließlich mit der Website verbindet, die Sie ursprünglich besuchen wollten. Auf diese Weise erhält der Website-Server die Anfrage von der IP des Exit-Knotens und nicht von Ihrer, selbst wenn Sie derjenige waren, der eine Website besuchen wollte. So hilft Ihnen Onion Routing, im Internet anonym zu bleiben.

Warum nicht einfach ein VPN verwenden?

Wenn Sie eine Website mit einem normalen Browser besuchen, werden die Quell-IP-Adresse und die Ziel-IP-Adresse nicht ausgeblendet. Die Ziel-IP-Adresse ist die IP-Adresse der Website, die Sie besuchen möchten. Mithilfe dieser Informationen können Unternehmen gezielte Werbung auf Ihre Geräte schalten.

Sie können dies überwinden, indem Sie ein Virtual Private Network oder kurz VPN verwenden. Warum also nicht ein VPN anstelle von Tor verwenden? Weil das VPN-Unternehmen immer noch weiß, wer Sie sind, auch wenn die Sniffer es nicht wissen.

Darüber hinaus gibt es keine Möglichkeit zu wissen, ob ein VPN Ihre Daten protokolliert oder nicht. Daher gibt es keine Garantie für Anonymität oder Privatsphäre, was einer der Hauptgründe ist, warum Menschen Tor überhaupt verwenden.

Einfacher ausgedrückt ähnelt die Verbindung mit dem Tor-Netzwerk der gleichzeitigen Verbindung mit einer Kette mehrerer VPNs.

So installieren Sie den Tor-Browser unter Linux

Die Installation von Tor Browser unter Linux ist ein unkomplizierter Vorgang und ähnelt der Installation anderer Software. Gehen Sie zur offiziellen Download-Seite der Tor-Browser-Website und klicken Sie auf die Schaltfläche Download für Linux , um die neueste Version zu erhalten.

Download : Tor-Browser

Der Tor-Browser ist auch für andere Betriebssysteme wie Windows und OS X verfügbar. Für Ihre mobilen Browsing-Bedürfnisse können Sie den Tor-Browser auch auf Android verwenden .

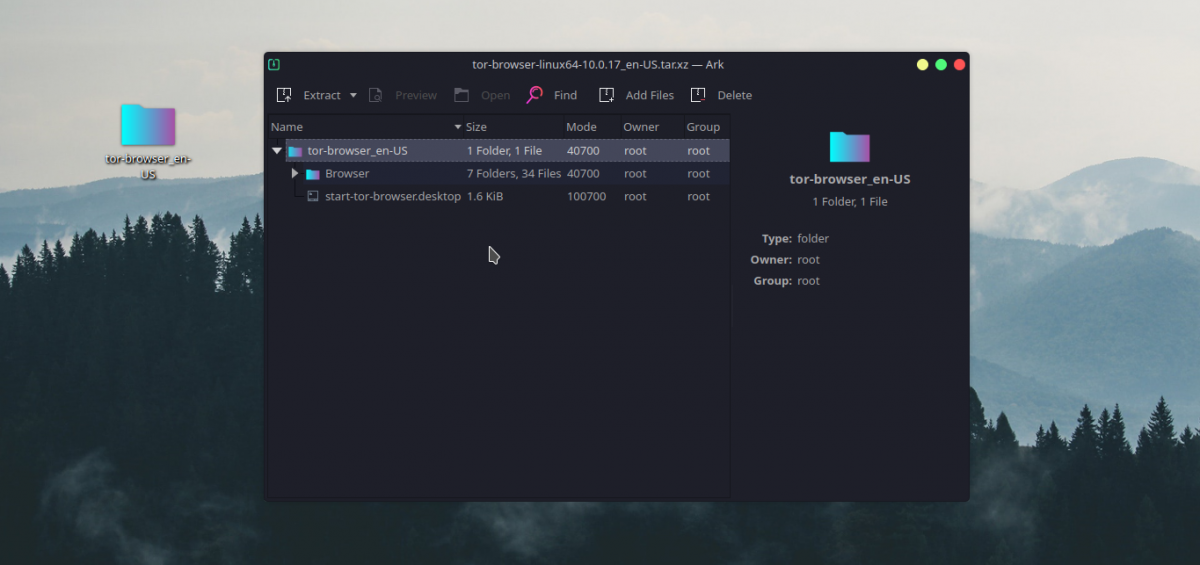

Nachdem Sie das TAR- Paket heruntergeladen haben, extrahieren Sie es mit einem Archivierungstool Ihrer Wahl. Nachdem der Extraktionsprozess abgeschlossen ist, werden Sie eine start-tor-browser .desktop- Datei und einen Browser- Ordner bemerken.

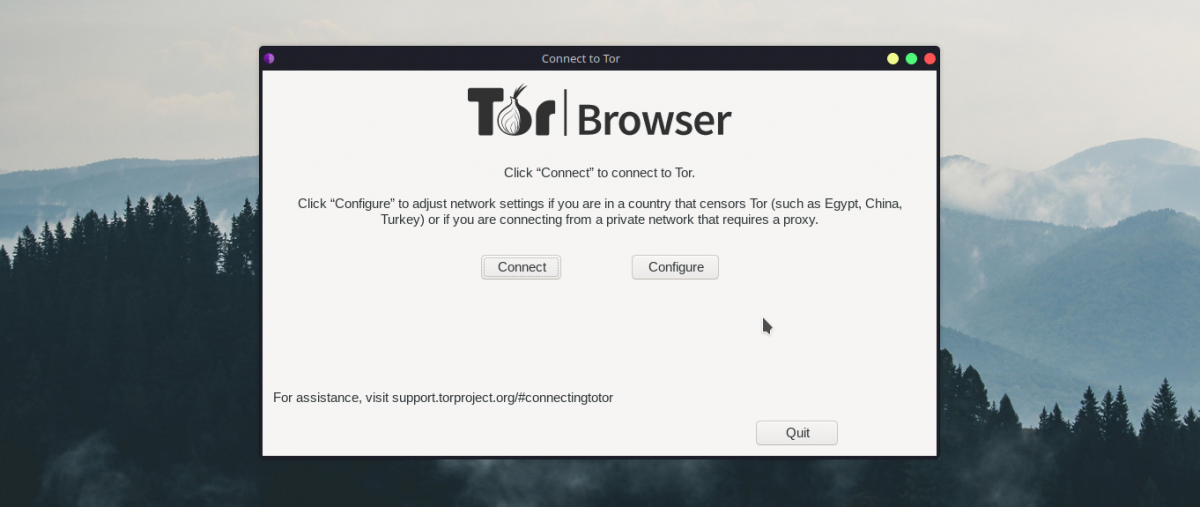

Öffnen Sie einfach die .desktop- Datei start-tor-browser , um Tor Browser zu starten. Das System begrüßt Sie mit einem Bildschirm, in dem Sie aufgefordert werden, sich mit dem Tor-Netzwerk zu verbinden. Klicken Sie auf die Schaltfläche Verbinden und der Browser öffnet sich kurz nachdem Sie sich erfolgreich mit dem Netzwerk verbunden haben.

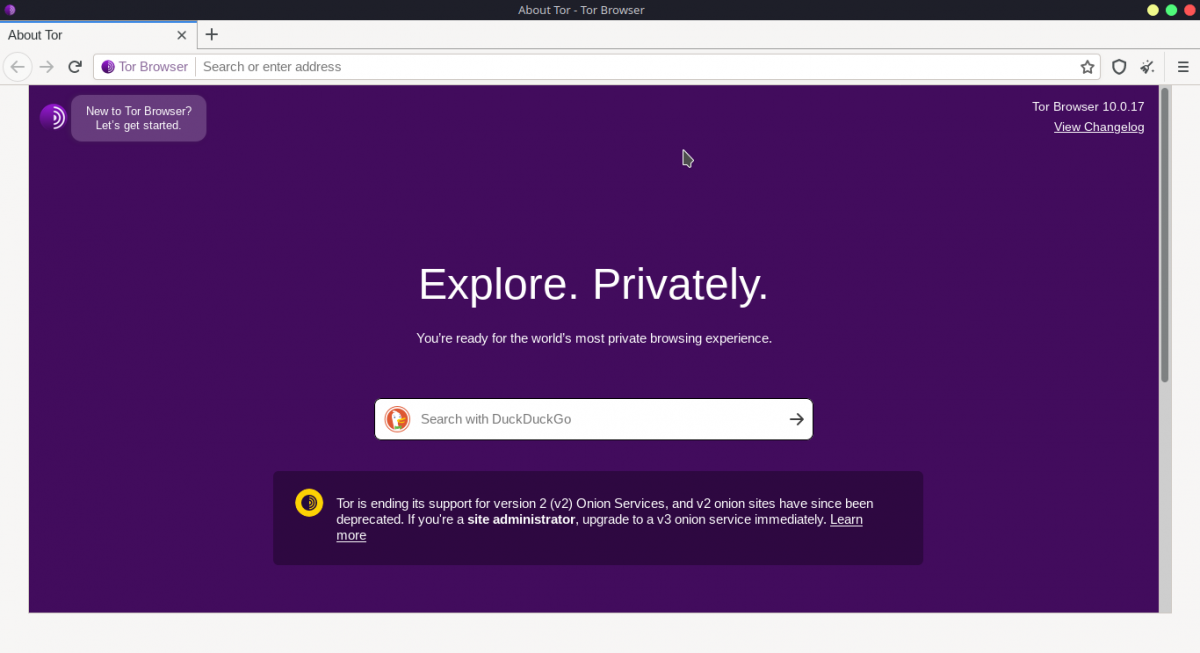

Und los gehts, Sie haben Tor Browser erfolgreich auf Ihrem Linux-Rechner installiert. So einfach ist das.

Zugriff auf das Web über den Tor-Browser

Der Tor-Browser selbst ist den Browsern, die Sie regelmäßig verwenden, sehr ähnlich. Es ist nur eine modifizierte Version von Firefox. Die verwendeten Verbindungsprotokolle sind jedoch sehr unterschiedlich, da es sich um mehrere Verschlüsselungsebenen handelt. Aus diesem Grund ist das Surfen auf Tor viel langsamer als gewöhnlich.

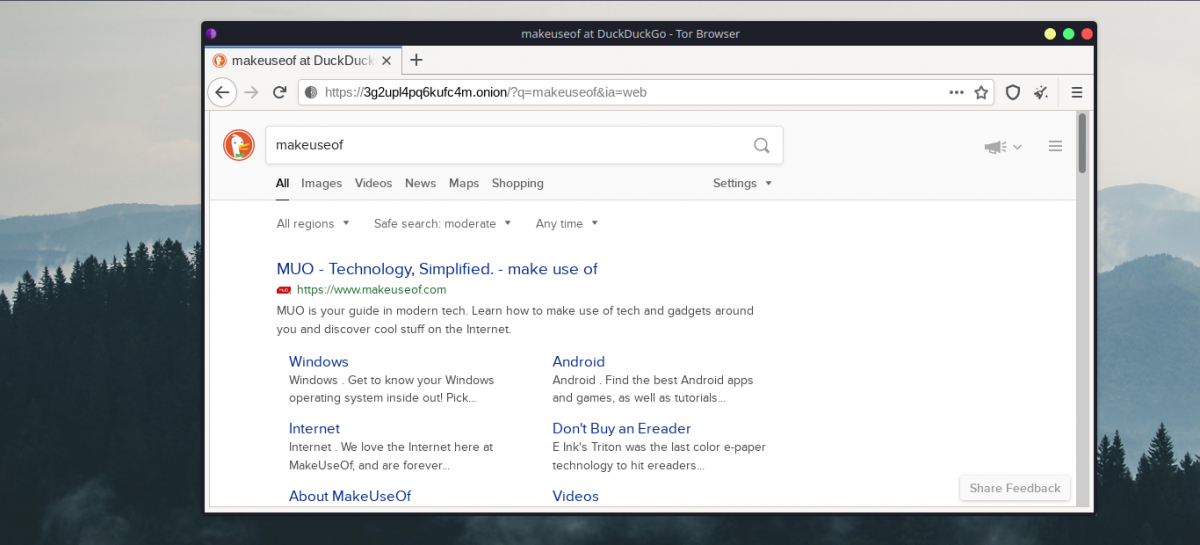

Es wird empfohlen, anstelle von Google eine Suchmaschine wie DuckDuckGo zu verwenden , da erstere Sie nicht verfolgt und datenschutzbewusster ist. Da Sie jetzt im Tor-Netzwerk sind, können Sie auch die Zwiebelversion Ihrer bevorzugten Suchmaschine verwenden.

Erhöhte Sicherheit mit Tails OS

Wenn Sie die Anonymität im Web ernst nehmen, lohnt es sich, ein spezielles tragbares Betriebssystem für Ihre Browseranforderungen zu verwenden. Das Tails OS ist hierfür der am besten geeignete Kandidat. Es ist eine Debian-basierte Linux-Distribution, die sich auf die Sicherheit, Anonymität und Privatsphäre ihrer Benutzer konzentriert.

Die Besonderheit dieser Linux-Distribution liegt in ihrer Amnesie, was bedeutet, dass das System jedes Mal, wenn Sie das Betriebssystem herunterfahren, alle Daten löscht und beim nächsten Booten mit einem sauberen Schiefer beginnt. Die Festplatte bzw. der USB-Stick speichert außer den Dateien auf dem verschlüsselten persistenten Speicher auch keine Daten.

Der gesamte ein- und ausgehende Datenverkehr von Tails OS läuft über Tor und alle nicht anonymen Verbindungen werden automatisch blockiert. Tor Browser, Thunderbird, KeePassXC, LibreOffice und OnionShare sind einige der integrierten Anwendungen, die Sie im Betriebssystem finden.

Sicherheitsvorkehrungen neben Tor

Datenschutz und Anonymität im Internet sind ein berechtigtes Anliegen. Obwohl Tor Browser Ihnen im Vergleich zu anderen Browsern ein beispielloses Maß an Anonymität bietet, macht es Sie nicht unbesiegbar. Es schadet nicht, die Extrameile zu gehen und einige Vorsichtsmaßnahmen zu treffen, bevor Sie mit der Verwendung von Tor beginnen.

In der Vergangenheit gab es Fälle von IP- und MAC-Adressenlecks. Um dies zu vermeiden, sollten Sie neben Tor ein VPN und ein sicheres Betriebssystem wie Tails verwenden. Das reicht aus, um Ihre Anonymität im Web zu wahren, während Sie im Dark Web surfen.