Diese Android-Apps spionieren Sie aus – und es gibt keine einfache Möglichkeit, sie zu stoppen

Die Sicherheitsprobleme von Android müssen nicht vorgestellt werden, aber eine andere Bedrohung, die noch nicht ausreichend bekannt ist, bezieht sich auf Spyware- und Stalkerware-Apps. Diese Apps können heimlich auf dem Telefon eines Opfers installiert werden, um seine Aktivitäten zu überwachen, und können ausgenutzt werden, um Opfer von häuslicher Gewalt zu belästigen und sich an Online-Stalking zu beteiligen. Alles, was jemand braucht, ist physischer Zugriff auf das Telefon des Opfers, um diese Apps zu installieren, was in Fällen von häuslicher Gewalt nicht allzu schwierig ist.

Nennen Sie es eine app-betriebene Version von AirTag Stalking , aber auf Steroiden, denn diese Spyware-Apps können alles stehlen, einschließlich Nachrichten, Anrufprotokolle, E-Mails, Fotos und Videos. Einige können sogar das Mikrofon und die Kamera aktivieren und diese Aufzeichnungen heimlich auf einen entfernten Server übertragen, wo der Täter darauf zugreifen kann. Da die Richtlinien von Google Play keine Stalking-Apps zulassen, werden diese Apps über Websites von Drittanbietern verkauft und müssen von der Seite geladen werden.

So gefährlich das alles klingt, die Situation ist aufgrund des Mangels an Abwehrmechanismen auf Android-Telefonen noch düsterer, insbesondere für Leute, die nicht besonders technisch versiert sind. Eine gemeinsame Forschungsarbeit unter der Leitung von Alex Liu von der University of California, San Diego, untersuchte 14 Stalkerware-Apps, die auf Online-Websites von Drittanbietern leicht verfügbar sind – und stellte fest, dass sie mit einigen äußerst besorgniserregenden Funktionen ausgestattet waren.

Ein beispielloses Schadensausmaß

In Bezug auf ihre grundlegenden Fähigkeiten konnten diese Apps auf Kalendereinträge, Anrufprotokolle, Zwischenablageeinträge, Kontakte, Informationen aus anderen auf dem Telefon des Opfers installierten Anwendungen, Standortdetails, Netzwerkinformationen, Telefondetails, Nachrichten und Mediendateien zugreifen.

Ein Großteil dieser Apps war auch in der Lage, heimlich auf den Kamera-Feed und das Mikrofon für Multimedia-Aufnahmen zuzugreifen, Screenshots über einen Remote-Befehl zu machen und sogar auf geschützte Daten zuzugreifen. Aber das ist noch nicht das Ende der Horrorgeschichte.

Elf der untersuchten Apps versuchten, den Deinstallationsprozess zu verschleiern, während jede einzelne der Spyware-Apps mit einer „eingefleischten“ Funktionalität codiert war, die es ihr ermöglichte, nach einem Neustart oder nach einer Speicherlöschung durch das Android-System automatisch zu starten. Es ist bekannt, dass solche Apps in einigen Fällen die Schaltflächen „Stopp erzwingen“ und „Deinstallieren“ deaktivieren.

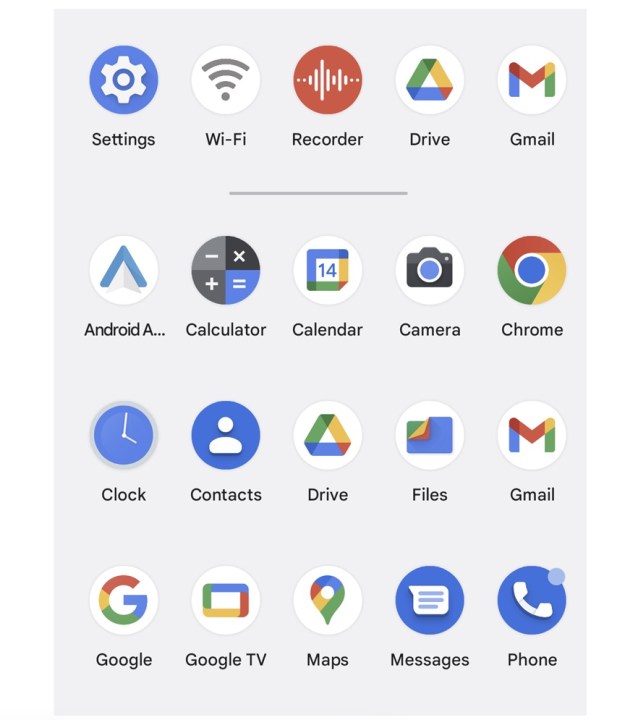

Man könnte meinen, dass ein kurzer Blick auf den App Launcher das Opfer auf verdächtige Apps aufmerksam machen würde, die auf seinen Handys installiert sind. Aber dieses Privileg steht den Opfern dieser Spyware-Apps nicht wirklich zur Verfügung, die mit einem Abonnementmodell zwischen 30 und 100 US-Dollar kosten können.

Das System verstecken, manipulieren und spielen

Liu, Hauptautor der Forschungsarbeit, sagte Digital Trends in einem Interview, dass die meisten dieser Apps versuchen, „unschuldige“ Namen und Ikonografien zu verbergen oder zu verwenden, um Verdacht zu vermeiden. Beispielsweise versuchten 11 der 14 Spyware-Apps, sich vor aller Augen unter dem Deckmantel von Apps mit Namen wie „Wi-Fi“, „Internet Service“ und „SyncServices“ zu verstecken, komplett mit glaubwürdigen Systemsymbolen, um jeden Verdacht zu vermeiden .

Da dies Kerndienste für ein Telefon sind, werden viele Benutzer sich nicht mit ihnen beschäftigen wollen, aus Angst, dass die entsprechenden Systeme auf ihrem Telefon beschädigt werden könnten. Aber hier geht es um mehr als den Bedrohungsfaktor. „Wir haben auch fortgeschrittene Fälle gesehen, in denen diese Apps sich auf dem App-Bildschirm oder dem App-Launcher verstecken können“, sagte Liu.

Einige dieser Apps versuchten aktiv, das Anwendungssymbol nach der Installation zu verbergen, damit das Opfer niemals erraten würde, dass eine Überwachungssoftware auf seinem Telefon aktiv war. Darüber hinaus werden die meisten dieser Apps nicht auf dem Bildschirm der letzten Apps angezeigt, obwohl sie im Hintergrund laufen und das Berechtigungssystem von Android missbrauchen.

Digital Trends fragte Liu, ob diese Spyware-Apps, die heimlich im Hintergrund laufen und sensible persönliche Informationen sammeln, in den sogenannten Cleaner-Apps auftauchen können, die Benutzern raten, Apps zu deinstallieren, die sie seit einiger Zeit nicht mehr verwendet haben. Liu, der die Ergebnisse diesen Sommer auf einer Konferenz in Zürich vorstellen wird, sagt, das Team habe diese Möglichkeit nicht untersucht.

Die Chancen sind jedoch gering, dass diese Apps zur Speicherbereinigung die Spyware-Apps als überflüssig kennzeichnen, da diese Apps immer im Hintergrund laufen und nicht als inaktiv gekennzeichnet werden. Aber der schiere Einfallsreichtum, den einige dieser Apps einsetzen, ist der Stoff für Datenschutz-Albträume.

Hinterhältig, riskant und extrem leckanfällig

Wenn Sie die Kamera in einer beliebigen App starten, sehen Sie eine Vorschau dessen, was sich vor der Kamera befindet. Einige dieser Apps verkleinern die Vorschaugröße auf 1×1 Pixel oder machen die Vorschau sogar transparent, wodurch es unmöglich ist zu erkennen, ob eine Stalking-App ein Video aufzeichnet oder die Live-Ansicht an einen Remote-Server sendet.

Einige davon zeigen nicht einmal eine Vorschau, sondern erfassen das Video direkt und übertragen es heimlich. Eine dieser Apps namens Spy24 verwendet ein geheimes Browsersystem, um Kameraaufnahmen in voller Auflösung zu streamen. Telefonanrufe und Sprachaufzeichnungen sind bei diesen Anwendungen ebenfalls ein ziemlich häufiges Merkmal.

Es wurde auch festgestellt, dass die untersuchten Stalkerware-Apps die Barrierefreiheitseinstellungen auf Android missbrauchen. Benutzer mit Seh- oder Hörbehinderung lassen sich beispielsweise die Bildschirminhalte vom Telefon vorlesen. Diese Lücke ermöglicht es diesen Apps, Inhalte von anderen Apps zu lesen, die auf dem Bildschirm ausgeführt werden, Daten aus Benachrichtigungen zu extrahieren und sogar den Lesebestätigungsauslöser zu umgehen.

Die Spyware-Apps missbrauchen das Barrierefreiheitssystem außerdem für die Protokollierung von Tastenanschlägen, was eine gängige Methode ist, um vertrauliche Informationen wie Anmeldeinformationen für Brieftaschen und Banksysteme zu stehlen. Einige der untersuchten Apps stützten sich auf ein SMS-System, bei dem der Angreifer eine SMS sendet, um bestimmte Funktionen zu aktivieren.

In einigen Fällen war jedoch nicht einmal eine Aktivierungs-SMS erforderlich, um die Arbeit zu erledigen. Eine der Apps (genannt Spapp) ist in der Lage, alle Daten auf dem Telefon des Opfers per SMS zu löschen. Ein Hacker kann dazu zufällige Nachrichten mit verschiedenen Passcode-Kombinationen senden, auch ohne dass der Täter es weiß, was den Risikofaktor weiter verstärkt.

Während diese leicht verfügbaren Spyware-Apps für sich genommen gefährlich sind, ist ein weiterer Aspekt, der Anlass zur Sorge gibt, ihre schwache Sicherheit, wenn es um die Speicherung gestohlener persönlicher Informationen geht. Ein gesunder Haufen dieser Apps überträgt die Daten über unverschlüsselte HTTP-Verbindungen, was bedeutet, dass ein Angreifer das Wi-Fi-Netzwerk belauschen und Zugriff auf alles erlangen kann.

Sechs der Apps speicherten alle gestohlenen Medien in öffentlichen URLs und ordneten den Datenpaketen Zufallszahlen zu. Ein Hacker könnte mit diesen zufälligen Ziffern spielen, um Daten zu stehlen, die nicht nur einem, sondern mehreren Konten zugeordnet sind, die auf verschiedenen Geräten eingesetzt werden, um zufällige Opfer auszuspionieren. In einigen Fällen sammeln die Server der Spyware-Apps auch nach Ablauf der Abonnementlizenz weiterhin Daten.

Was kannst du tun?

Wie kann ein normaler Smartphone-Benutzer also vermeiden, das nächste Opfer dieser Spyware-Apps zu werden? Liu sagt, dass dies proaktive Maßnahmen erfordern würde, da Android über kein automatisiertes System verfügt, das Sie vor Spyware-Apps warnt. „Es gibt keine definitive Möglichkeit festzustellen, ob mit Ihrem Telefon etwas nicht stimmt“, betont Liu.

Sie können jedoch nach bestimmten Zeichen suchen. „Diese Apps laufen ständig im Hintergrund, sodass Sie auf einen ungewöhnlich hohen Akkuverbrauch stoßen würden“, sagt Liu. „Daran erkennt man, dass etwas nicht stimmt.“ Liu hebt auch das Sensorwarnsystem von Android hervor, das jetzt oben ein Symbol anzeigt, wenn die Kamera oder das Mikrofon von einer App verwendet wird.

Liu, ein Ph.D. Student an der Fakultät für Informatik der Universität, sagt, wenn Ihre mobile Datennutzung plötzlich ansteigt, ist dies auch ein Zeichen dafür, dass etwas nicht stimmt, da diese Spyware-Apps ständig große Datenpakete, einschließlich Mediendateien, E-Mail-Protokolle usw., an senden ein Remote-Server.

Eine weitere idiotensichere Möglichkeit, diese zwielichtigen Apps zu finden, insbesondere solche, die sich vor dem App Launcher verstecken, besteht darin, die Liste aller auf Ihrem Telefon installierten Apps in der App „Einstellungen“ zu überprüfen. Wenn Sie Apps sehen, die verdächtig aussehen, ist es sinnvoll, sie zu entfernen. „Sie sollten jede App durchgehen und sehen, ob Sie sie erkennen oder nicht. Das ist die ultimative Lösung, denn dort kann sich keine App verstecken“, fügt Liu hinzu.

Schließlich haben Sie auch das Datenschutz-Dashboard, eine mit Android 12 eingeführte Funktion , mit der Sie alle Berechtigungen sehen können, die jeder App gewährt wurden. Für datenschutzbewusste Benutzer ist es ratsam, die Berechtigungen zu widerrufen, die eine bestimmte App ihrer Meinung nach gar nicht haben sollte. Über das Schnelleinstellungsfeld, auf das Sie zugreifen können, indem Sie vom oberen Rand nach unten wischen, können Benutzer den Mikrofon- und Kamerazugriff deaktivieren, wenn eine App diese Berechtigungen im Hintergrund verwendet.

„Aber am Ende des Tages braucht man etwas technisches Know-how“, schließt Liu. So sollte die Situation für hunderte Millionen Nutzer von Android-Smartphones im Idealfall nicht sein. Liu und der Rest des Teams hinter der Forschungsarbeit haben eine Liste mit Richtlinien und Vorschlägen für Google, um sicherzustellen, dass Android den Benutzern ein höheres Maß an Schutz vor diesen Spyware-Apps bietet.