Diese gefährliche Schwachstelle täuscht Forscher, indem sie alte Bedrohungen nachahmt

Cybersicherheitsforscher haben eine neue Zero-Day-Schwachstelle entdeckt, die in den Exchange-E-Mail-Servern von Microsoft aufgetaucht ist und bereits von Angreifern ausgenutzt wurde.

Die noch zu benennende Schwachstelle wurde vom Cybersicherheitsanbieter GTSC detailliert beschrieben, obwohl Informationen über den Exploit noch gesammelt werden. Es wird als „Zero-Day“-Schwachstelle angesehen, da der öffentliche Zugriff auf den Fehler offensichtlich war, bevor ein Patch verfügbar gemacht werden konnte.

Es gibt Berichte, dass ein neuer Zero Day in Microsoft Exchange existiert und aktiv in freier Wildbahn ausgenutzt wird

Ich kann bestätigen, dass eine beträchtliche Anzahl von Exchange-Servern durch Hintertüren geknackt wurden – einschließlich eines Honeypots.

Thread zum Verfolgen des Problems folgt:

– Kevin Beaumont (@GossiTheDog) 29. September 2022

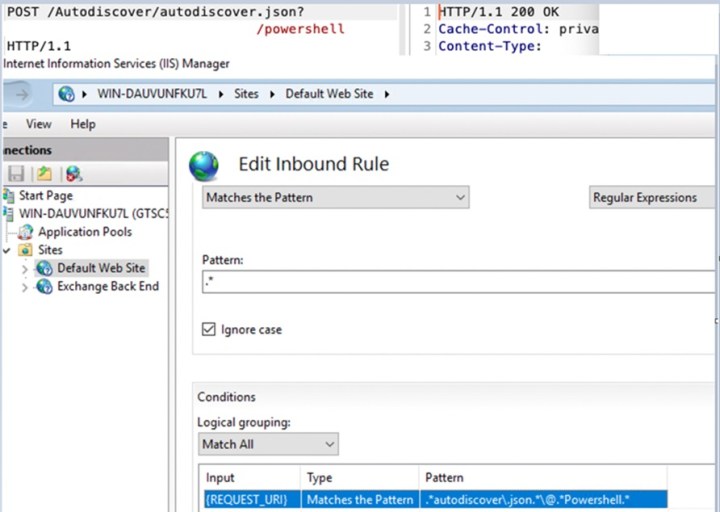

Die Nachricht von der Schwachstelle wurde Microsoft erstmals am vergangenen Donnerstag, dem 29. September, über das Zero Day Initiative-Programm übermittelt, in dem detailliert beschrieben wurde, dass die Exploits der Malware CVE-2022-41040 und CVE-2022-41082 „einem Angreifer die Möglichkeit geben könnten, Remote-Codeausführung durchzuführen betroffene Microsoft Exchange-Server, laut Trend Micro .

Microsoft erklärte am Freitag, dass es „an einem beschleunigten Zeitplan arbeitet“, um die Zero-Day-Schwachstelle zu beheben und einen Patch zu erstellen. Der Forscher Kevin Beaumont bestätigte jedoch auf Twitter, dass der Fehler von ruchlosen Spielern ausgenutzt wurde, um Zugriff auf die Backends mehrerer Exchange-Server zu erhalten.

Da die Ausbeutung bereits in vollem Gange ist, gibt es zahlreiche Möglichkeiten für Unternehmen und Regierungsbehörden, von böswilligen Akteuren angegriffen zu werden. Dies liegt an der Tatsache, dass Exchange-Server auf das Internet angewiesen sind und das Trennen von Verbindungen die Produktivität vieler Unternehmen beeinträchtigen würde, sagte Travis Smith, Vizepräsident für Malware-Bedrohungsforschung bei Qualys, gegenüber Protocol .

Obwohl die genaue Funktionsweise der Malware CVE-2022-41040 und CVE-2022-41082 nicht bekannt ist, stellten mehrere Forscher Ähnlichkeiten mit anderen Schwachstellen fest. Dazu gehören der Apache Log4j-Fehler und die „ProxyShell“-Schwachstelle, die beide die Remote-Code-Ausführung gemeinsam haben. Tatsächlich verwechselten mehrere Forscher die neue Schwachstelle mit ProxyShell, bis klar wurde, dass der alte Fehler auf allen seinen Patches auf dem neuesten Stand war. Damit wurde deutlich, dass es sich bei CVE-2022-41040 und CVE-2022-41082 um völlig neue, nie zuvor gesehene Schwachstellen handelt.

„Wenn das stimmt, sagt es Ihnen, dass sogar einige der Sicherheitspraktiken und -verfahren, die heute verwendet werden, unzureichend sind. Sie kehren zu den inhärenten Schwachstellen im Code und in der Software zurück, die für dieses IT-Ökosystem grundlegend sind“, sagte Roger Cressey, ehemaliges Mitglied der Cybersicherheit und Terrorismusbekämpfung für die Weißen Häuser von Clinton und Bush, gegenüber DigitalTrends.

„Wenn Sie eine marktbeherrschende Stellung einnehmen, landen Sie immer dann, wenn es eine Ausbeutung gibt, von der Sie glauben, sie gelöst zu haben, aber es stellt sich heraus, dass andere damit verbunden sind, die auftauchen, wenn Sie es am wenigsten erwarten. Und Austausch ist nicht gerade das Aushängeschild für das, was ich als sicheres, sicheres Angebot bezeichnen würde“, fügte er hinzu.

Malware und Zero-Day-Schwachstellen sind eine ziemlich beständige Realität für alle Technologieunternehmen. Microsoft hat jedoch seine Fähigkeit perfektioniert, Probleme zu identifizieren und zu beheben und Patches für Schwachstellen nach einem Angriff bereitzustellen.

Laut dem CISA-Schwachstellenkatalog waren Microsoft-Systeme seit Anfang des Jahres von 238 Cybersicherheitsmängeln betroffen, was 30 % aller entdeckten Schwachstellen ausmacht. Zu diesen Angriffen gehören unter anderem Angriffe auf andere große Technologiemarken wie Apple iOS, Google Chrome, Adobe Systems und Linux.

„Es gibt viele Technologie-IT-Unternehmen, die Zero Days haben, die entdeckt und von Gegnern ausgenutzt werden. Das Problem ist, dass Microsoft den Markt so erfolgreich dominiert hat, dass die kaskadierenden Auswirkungen, die es in Bezug auf Umfang und Reichweite hat, unglaublich groß sind, wenn ihre Schwachstellen entdeckt werden. Und wenn Microsoft niest, bekommt die Welt der kritischen Infrastrukturen eine schlimme Erkältung, und das scheint hier ein sich wiederholender Prozess zu sein“, sagte Cressey.

Eine solche Zero-Day-Schwachstelle, die Anfang dieses Jahres behoben wurde, war Follina (CVE-2022-30190), die Hackern Zugriff auf das Microsoft Support Diagnostic Tool (MSDT) gewährte. Dieses Tool wird häufig mit Microsoft Office und Microsoft Word in Verbindung gebracht. Hacker konnten es ausnutzen , um Zugriff auf das Backend eines Computers zu erhalten und ihnen die Erlaubnis zu erteilen, Programme zu installieren, neue Benutzerkonten zu erstellen und Daten auf einem Gerät zu manipulieren.

Frühe Berichte über das Vorhandensein der Schwachstelle wurden mit Problemumgehungen behoben. Microsoft sprang jedoch mit einem dauerhaften Software-Fix ein, als Hacker begannen, die gesammelten Informationen zu verwenden, um die tibetische Diaspora sowie US- und EU-Regierungsbehörden anzugreifen.