Hacker können jetzt Ihren Computer über Microsoft Word übernehmen

Eine neue Zero-Day-Schwachstelle in Microsoft Office könnte es Hackern möglicherweise ermöglichen, die Kontrolle über Ihren Computer zu übernehmen. Die Schwachstelle kann auch dann ausgenutzt werden, wenn Sie eine infizierte Datei gar nicht öffnen.

Obwohl wir immer noch auf eine offizielle Lösung warten, hat Microsoft eine Problemumgehung für diesen Exploit veröffentlicht. Wenn Sie also häufig MS Office verwenden, sollten Sie es sich unbedingt ansehen.

Aus Weißrussland wurde ein interessanter Maldoc eingereicht. Es verwendet den externen Link von Word, um den HTML-Code zu laden, und verwendet dann das "ms-msdt" Schema zum Ausführen von PowerShell-Code. https://t.co/hTdAfHOUx3 pic.twitter.com/rVSb02ZTwt

– nao_sec (@nao_sec) 27. Mai 2022

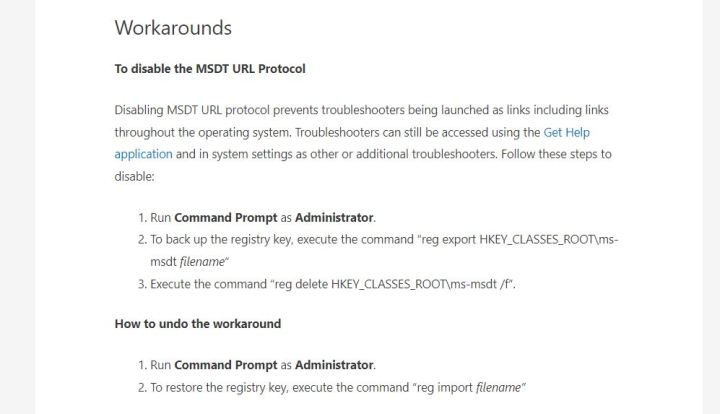

Die Schwachstelle wurde von einem der Forscher, die sich zuerst damit befasst haben, Follina genannt – Kevin Beaumont, der auch einen langen Beitrag darüber geschrieben hat. Erstmals bekannt wurde es am 27. Mai durch einen Tweet von nao_sec, obwohl Microsoft angeblich schon im April erstmals davon gehört haben soll. Obwohl noch kein Patch dafür veröffentlicht wurde, besteht der Workaround von Microsoft darin, das Microsoft Support Diagnostic Tool (MSDT) zu deaktivieren, wodurch der Exploit in den angegriffenen Computer gelangt.

Dieser Exploit betrifft hauptsächlich .rtf-Dateien, aber auch andere MS Word-Dateien können betroffen sein. Eine Funktion in MS Word namens Vorlagen ermöglicht es dem Programm, Code aus externen Quellen zu laden und auszuführen. Follina verlässt sich darauf, um in den Computer einzudringen, und führt dann eine Reihe von Befehlen aus, die MSDT öffnen. Unter normalen Umständen ist MSDT ein sicheres Tool, das Microsoft verwendet, um verschiedene Probleme für Windows-Benutzer zu debuggen. Leider gewährt es in diesem Fall auch Fernzugriff auf Ihren Computer, was dem Exploit hilft, die Kontrolle über ihn zu übernehmen.

Bei .rtf-Dateien kann der Exploit ausgeführt werden, selbst wenn Sie die Datei nicht öffnen. Solange Sie es im Datei-Explorer anzeigen, kann Follina ausgeführt werden. Sobald der Angreifer über MSDT die Kontrolle über Ihren Computer erlangt, liegt es an ihm, was er tun möchte. Sie können bösartige Software herunterladen, Dateien lecken und so ziemlich alles andere tun.

Beaumont hat viele Beispiele dafür geteilt, wie Follina bereits ausgenutzt und in verschiedenen Dateien gefunden wurde. Der Exploit wird unter anderem zur finanziellen Erpressung genutzt. Unnötig zu sagen – Sie wollen das nicht auf Ihrem Computer.

Was tun Sie, bis Microsoft einen Patch veröffentlicht?

Es gibt ein paar Schritte, die Sie unternehmen können, um sich vor dem Follina-Exploit zu schützen, bis Microsoft selbst einen Patch veröffentlicht, der dieses Problem behebt. Aus heutiger Sicht ist die Problemumgehung die offizielle Lösung, und wir wissen nicht genau, ob noch etwas anderes folgen wird.

Prüfen Sie zunächst, ob möglicherweise Ihre Version von Microsoft Office betroffen sein könnte. Bisher wurde die Schwachstelle in Office 2013, 2016, 2019, 2021, Office ProPlus und Office 365 gefunden. Es ist jedoch nicht abzusehen, ob ältere Versionen von Microsoft Office sicher sind, daher ist es besser, zusätzliche Maßnahmen zu ergreifen, um sich zu schützen .

Wenn Sie vorerst auf die Verwendung von .doc-, .docx- und .rtf-Dateien verzichten können, ist dies keine schlechte Idee. Erwägen Sie den Wechsel zu Cloud-basierten Alternativen wie Google Docs. Akzeptieren und laden Sie nur Dateien aus 100 % bewährten Quellen herunter – was im Allgemeinen eine gute Richtlinie ist.

Befolgen Sie zu guter Letzt die Anleitung von Microsoft zum Deaktivieren von MSDT. Sie müssen die Eingabeaufforderung öffnen und als Administrator ausführen und dann einige Einträge eingeben. Wenn alles wie geplant verläuft, sollten Sie vor Follina sicher sein. Denken Sie jedoch daran, immer vorsichtig zu sein.