Hacker versenden Malware über scheinbar harmlose Microsoft Teams-Nachrichten

Hacker gehen mit Malware so ausgefeilt um, dass sie Links wie einen Hinweis auf die Urlaubszeit des Unternehmens aussehen lassen.

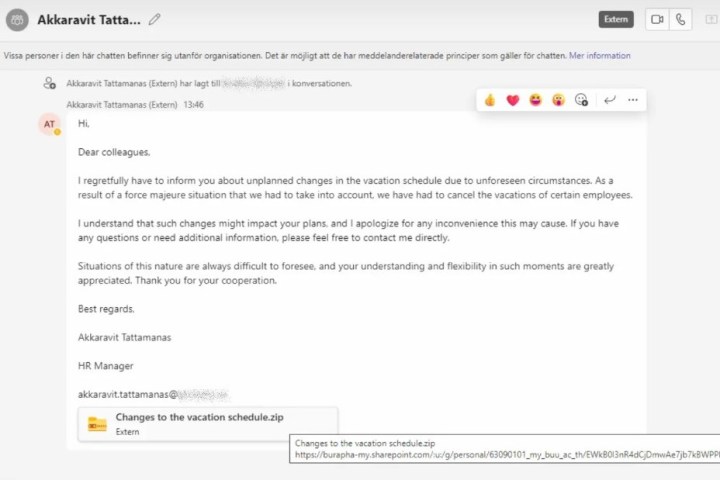

Es wurde ein neuer Phishing-Betrug namens „DarkGate Loader“ aufgedeckt, der auf Microsoft Teams abzielt. Es ist an einer Meldung und einem Link mit der Aufschrift „Änderungen am Urlaubsplan“ zu erkennen. Wenn Sie auf diesen Link klicken und auf die entsprechenden ZIP-Dateien zugreifen, sind Sie möglicherweise anfällig für die angehängte Malware.

Das Forschungsteam Truesec beobachtet DarkGate Loader seit Ende August und stellt fest, dass Hacker einen komplizierten Download-Prozess genutzt haben, der es schwierig macht, die Datei als schändlich zu identifizieren.

Hacker konnten kompromittierte Office 365-Konten verwenden, um die mit Malware infizierte Nachricht mit dem Link „Änderungen des Urlaubsplans“ über Microsoft Teams zu versenden. Truesec hat die Konten gefunden, die von den Hackern übernommen wurden, um die DarkGate Loader-Malware zu versenden. Dazu gehören „Akkaravit Tattamanas“ ([email protected]) und „ABNER DAVID RIVERA ROJAS“ ([email protected]).

Die Malware besteht aus einem infizierten VBScript, das in einem LNK (einer Windows-Verknüpfung) versteckt ist. Das Forschungsteam stellt fest, dass der Angriff aufgrund der SharePoint-URL raffinierter Natur ist und es für Benutzer schwierig ist, zu erkennen, dass es sich um eine problematische Datei handelt. Der vorkompilierte cURL-Skripttyp von Windows erschwert außerdem die Identifizierung des Codes, da er in der Mitte der Datei verborgen ist.

Das Skript kann feststellen, ob der Benutzer das Antivirenprogramm Sophos installiert hat. Wenn nicht, kann die Malware zusätzlichen Code in einem Angriff namens „Stacked Strings“ einschleusen, der einen Shellcode öffnet, der eine ausführbare DarkGate-Datei erstellt, die in den Systemspeicher geladen wird, fügte das Team hinzu.

DarkGate Loader ist nicht der einzige Phishing-Betrug, der Microsoft Teams diesen Sommer heimgesucht hat. Eine Gruppe russischer Hacker namens Midnight Blizzard konnte im August mithilfe eines Social-Engineering-Exploits etwa 40 Organisationen angreifen. Die Hacker nutzten Microsoft 365-Konten von bereits angegriffenen Kleinunternehmen und gaben sich als technischer Support aus, um Angriffe durchzuführen. Laut Windows Central hat Microsoft das Problem inzwischen behoben.

Ein allgemeiner Trend im vergangenen Herbst waren BEC-Kampagnen (Business Email Compromise) , bei denen es sich um Phishing-Betrügereien handelt, bei denen ein ruchloser Akteur, getarnt als Firmenchef, eine E-Mail sendet, die wie eine weitergeleitete E-Mail-Kette aussieht, mit der Anweisung an einen Mitarbeiter, Geld zu senden.

Ein weiterer berüchtigter Exploit war die Windows-Zero-Day-Sicherheitslücke Follina . Forscher entdeckten es im Frühjahr letzten Jahres und stellten fest, dass es Hackern Zugriff auf das Microsoft Support Diagnostic Tool ermöglichte, das üblicherweise mit Microsoft Office und Microsoft Word in Verbindung gebracht wird.