iPhone-Prototypen, die eine große Menge vertraulicher Daten enthalten, sind auf den Gebrauchtmarkt gelangt. So entsorgen Sie alte Telefone sicher

Vor fünf Jahren veröffentlichte Apple mit „Privacy Side“ das erste Werbevideo zum Thema „Datenschutz“ in der Geschichte.

Der Inhalt des Videos ist sehr einfach und unkompliziert. Die ersten 30 Sekunden werden damit verbracht, eine einfache Sache zu wiederholen: die Sicht anderer Menschen zu blockieren und einen privaten Raum für „Sie“ zu lassen.

▲《Datenschutzseite》

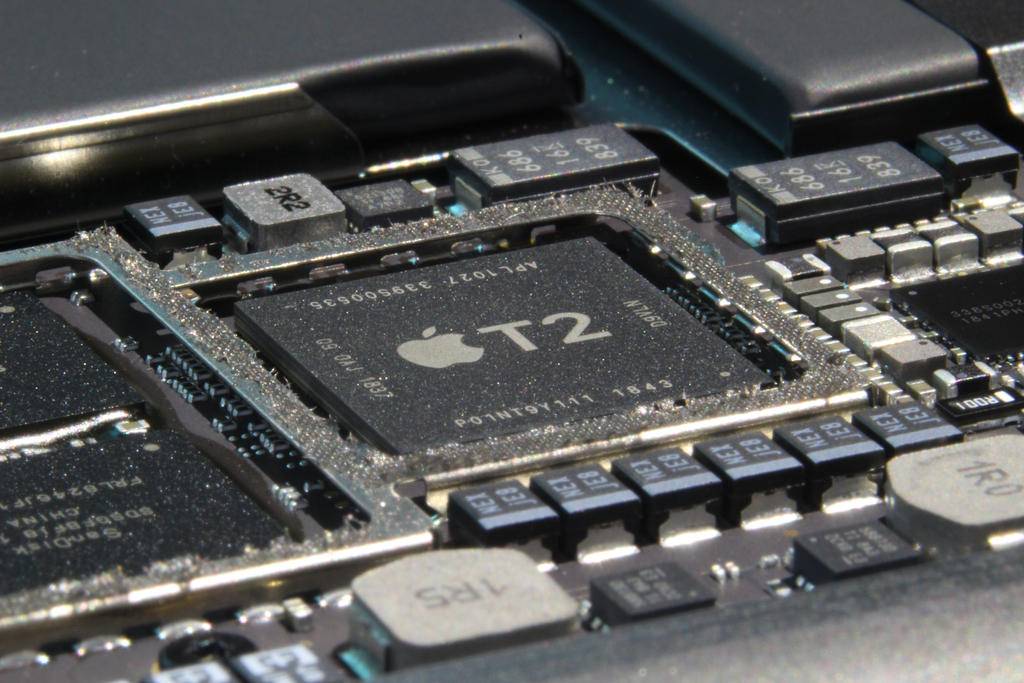

Für diese einfache Sache hat sich Apple den Kopf zerbrochen: Es hat Sicherheitschips in die Hardware eingebaut, etwa Secure Enclave- und T2-Chips, die speziell zur Verschlüsselung und Speicherung sensibler Daten wie Fingerabdrücke und Gesichtserkennung dienen;

▲ T2-Sicherheitschip auf dem Mac

Gleichzeitig bietet das System Software-Schutzunterstützung, wie z. B. den Inkognito-Modus von Safari, bei dem Apps vor der Verfolgung von Benutzerdaten die Zustimmung des Benutzers einholen müssen, andernfalls dürfen sie nicht im App Store veröffentlicht werden, sowie Funktionen zum Schutz der E-Mail-Privatsphäre .

Allerdings ist Apple, das Privatsphäre als sein Leben betrachtet, auf dem Gebrauchtmarkt gestürzt.

Leaks auf dem Gebrauchtmarkt

Kürzlich hat ein unabhängiger Sicherheitstester nacheinander Geräte entdeckt, die von Apple oder mit Apple verbundenen Organisationen verwendet und vom globalen Gebrauchtmarkt ausgemustert wurden, und eine große Menge vertraulicher Daten von den Geräten gefunden und wiederhergestellt.

Im Detail geht es so:

Der Forscher namens Bryant nutzte ein Dutzend zusammengeschalteter heruntergekommener iPhone SEs und nutzte die Live-Text-Zeichenerkennungsfunktion, um Fotos auf dem Gebrauchtmarkt zu finden und Produktnamen und Inventar-Tags zu identifizieren, die möglicherweise in den Produktfotos vorhanden waren Als Unternehmenskennzeichen erhält Bryant eine Benachrichtigung, wenn ein möglicherweise vom Unternehmen veraltetes Gerät gefunden wird. Mit diesem Identifizierungssystem hat er einmal erfolgreich einen iPhone 14-Prototyp für 165 US-Dollar erworben.

Apple erlaubt einer kleinen Anzahl von Forschern, Prototypen einiger Geräte zu verwenden, um neue Geräte und Systeme zu testen.

Diese Prototypen sind durchaus attraktive Schätze, nicht weniger als Gold, das auf den Meeresgrund sinkt, denn iPhone-Prototypen sind bei Sicherheitsforschern und Hackern begehrt – sie sind meist mit einer speziellen Version des iOS-Systems ausgestattet, Offenheit und Debugging-Leistung sind vorhanden viel höher als bei der Verbraucherversion des Telefons, was es sehr wertvoll macht, sich mit dem System zu befassen.

Im Idealfall sollten solche Geräte streng bewacht werden und sorgfältig gehandhabt werden. Tatsache ist jedoch, dass auf dem Gebrauchtmarkt Prototypen mit speziellen Systemen im Umlauf sind und jeder, der die Gelegenheit dazu hat, sie problemlos erwerben kann.

Nicht nur Mobiltelefone, sondern auch andere ähnliche Hardware sind auf dem Gebrauchtmarkt weit verbreitet – das Identifizierungssystem half Bryant, eine in Großbritannien befindliche Time Capsule zu entdecken. Auf dem Gerät stand „Eigentum von Apple Computer, Expensed Equipment“. ausgegeben)“.

Bryant kaufte es für 38 Dollar und zahlte 40 Dollar für das Porto.

Als er das Gerät erhielt, war es leer, aber nachdem er die Festplatte geborgen hatte, entdeckte Bryant eine Menge:

Obwohl die Dateien auf der Festplatte gelöscht waren, stellte ich beim Durchsuchen fest, dass sie definitiv nicht leer war. Sie enthielt alles, was man sich vorstellen konnte: eine Datenbank, die eine Kopie des Hauptsicherungsservers für alle Apple zu sein schien Flagship-Stores in Europa in den 2010er Jahren. Zu den Informationen gehören Diensttickets, Bankkontodaten der Mitarbeiter, unternehmensinterne Dokumente und E-Mails.

AirPort Time Capsule wurde 2008 zum Speichern von Mac-Backups veröffentlicht und verwendet seitdem dieses „eigene Gerät“, sodass eine große Menge vertraulicher Daten und privater Dateien auf diesem Gerät gespeichert wurden.

Nach der Einstellung der Produktion im Jahr 2018 dürfte dieses alte Gerät schon kurze Zeit später entleert und ins Lager geworfen worden sein und auch die darin enthaltenen Daten verschwanden wie die gesamte AirPort-Serie zufällig im Rauch und Staub der Zeit es trieb über den Ozean. In Bryants Händen.

▲Die Festplatte in der AirPort Time Capsule

Zu diesem Zeitpunkt ist die Time Capsule wirklich zu einer „Zeitkapsel“ geworden. Glücklicherweise war die Person, die sie öffnete, eine „anständige“ Person, die sich auf Sicherheitsforschung spezialisiert hatte, und schickte die Time Capsule zurück an Apple Büro.

An diesem Punkt war Bryant nicht zufrieden und er richtete das Identifizierungssystem auf Geräteproduktions- und Montagebetriebe – Geräte am Fließband sind besonders anfällig für Probleme, und es besteht die Möglichkeit, sie insbesondere auf dem Gebrauchtmarkt zu finden auf chinesischen Plattformen, da viele elektronische Produkte in China montiert werden.

Wie erwartet fand er einen stark mit Foxconn gekennzeichneten Mac Mini, der offenbar in der Qualitätssicherungstestlinie von Foxconn verwendet wurde. Allerdings hat dieser Mac ein auffälliges Bohrloch im Gehäuse, sodass er als Teil gekennzeichnet ist.

Nachdem Bryant die Struktur verschiedener Generationen von Mac Minis untersucht hatte, spekulierte er, dass Bohrarbeiten möglicherweise nicht die Festplatte zerstört haben, auf der die Daten gespeichert sind. Also ging er ein Risiko ein und kaufte dieses vernarbte „Foxconn-Teil“ aus China, und nach persönlicher Prüfung ging er davon aus, dass die Daten höchstwahrscheinlich intakt waren.

Schließlich half ihm ein forensisches Labor in Los Angeles, alle Daten im Mac mini wiederherzustellen:

Eine Kopie der internen Software von Apple, die zum Testen in Fabrikproduktionslinien verwendet wird, einschließlich spezieller Schnittstellen zur Kommunikation mit Prototypen und QS-Geräten, und enthält außerdem Anmeldeinformationen und Protokolle von Foxconn.

Bryant kontaktierte Apple erneut und gab den Mac Mini zurück.

An diesem Punkt können Sie die Anhaltspunkte erkennen: Diese ausgereiften kommerziellen Hardwareunternehmen verfügen, vertreten durch Apple, über einen vollständigen Satz von Prozessen zur Verwaltung verschiedener Geräte. Nachdem jedoch fast alle Geräte der Unternehmen abgeschafft wurden, wird ein kleiner Teil davon ersetzt. In den Second-Hand-Markt geflossen – als Beweis wurden nacheinander die AirPort Time Capsule und der Mac mini gefunden.

Auch Bryant meint:

Bei jedem Unternehmen werden seine gebrauchten Produkte irgendwann auf Websites wie eBay oder anderen Gebrauchtmärkten auftauchen. Selbst wenn es sich bei dem Unternehmen um ein Fortune-500-Unternehmen handelt, kann ich mir kein Unternehmen vorstellen, bei dem ich noch keine Geräte verwendet habe das System.

Der Kauf von Geräten, die von einem Unternehmen ausrangiert wurden, ist keine große Sache. Was wirklich wichtig ist, ist, was als nächstes passiert: Diese Geräte scheinen gereinigt zu sein, aber in Wirklichkeit müssen sie nur einfach wiederhergestellt werden, und Sie können sie leicht ausspionieren Daten, die diese Geräte einst trugen.

Wenn Sie Datensicherheit wünschen, ist eine wiederholte Berichterstattung von entscheidender Bedeutung

Der Verlust der Privatsphäre kommerzieller Unternehmen kann den Ruf des Unternehmens oder die Systemsicherheit beeinträchtigen. Wenn die Privatsphäre normaler Verbraucher in die Hände interessierter Parteien gerät, kann dies ein im Dunkeln verborgenes Schwert sein, insbesondere da die meisten Second-Hand-Transaktionen Peer-to-Transaktionen sind. Mithilfe des Peer-Formulars können Käufer fast leicht feststellen, wer Sie sind.

Offensichtlich ist vielen Freunden dieses Problem bekannt, aber sie wissen nicht, wie sie ihre Datensicherheit schützen können. Nein, das Thema „Was machen Sie mit Ihren alten Mobiltelefonen?“ hat es auf die Hotlist der Technik und des Digitalen geschafft.

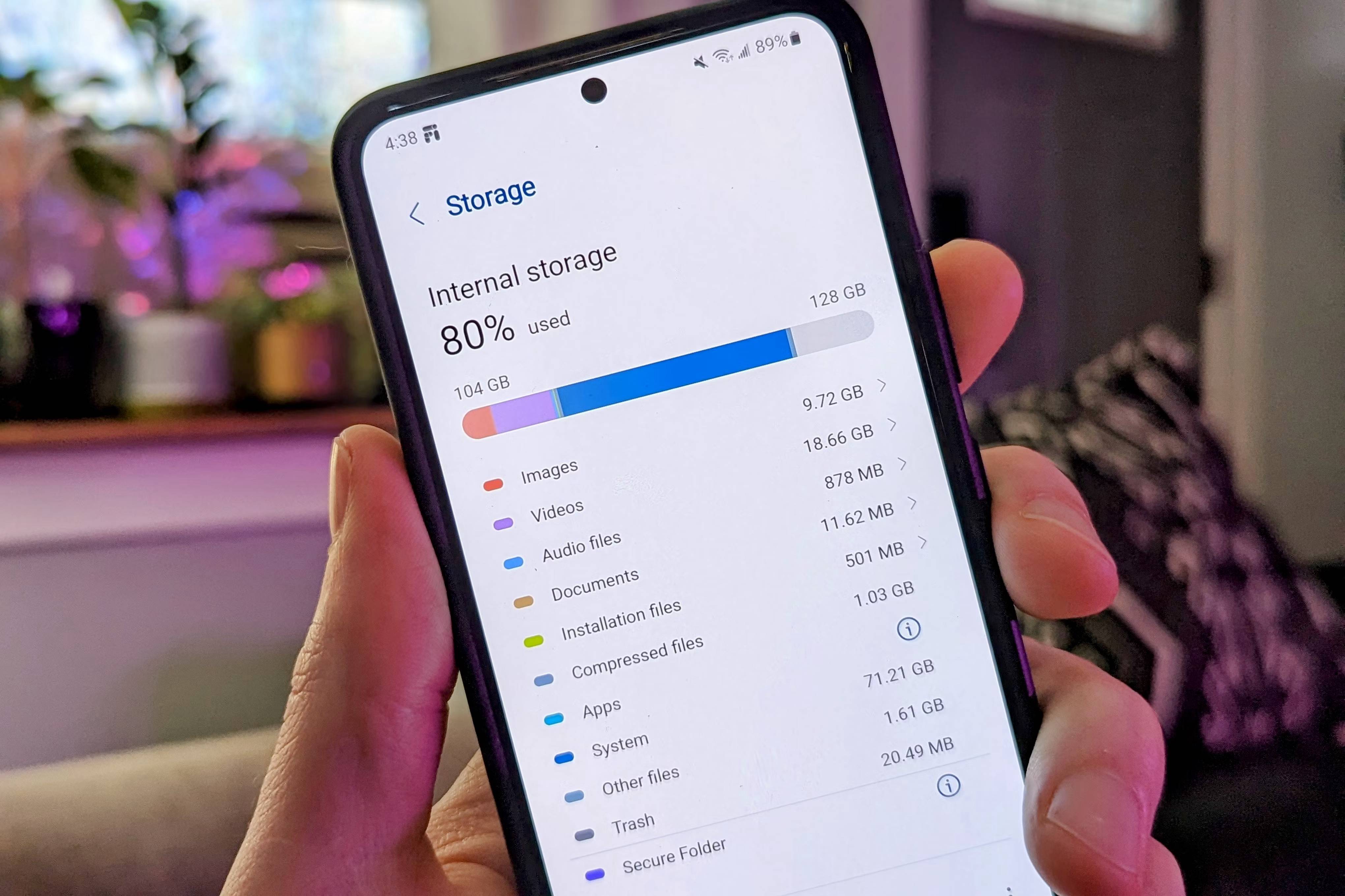

Bevor wir alte Geräte ausmustern, ist die „Formatierung“ der bekannteste Vorgang, mit dem wir am besten vertraut sind.

Das formatierte Gerät sieht aus, als wäre es das erste Mal, dass wir es sehen – leer, aber das ist eine Illusion. Die meisten Daten befinden sich tatsächlich noch an ihrer ursprünglichen Position, werden aber einfach nicht angezeigt.

Sie können verstehen, dass „Formatieren“ wie eine allgemeine Reinigung des Hauses vor dem Umzug ist. Oberflächlich betrachtet werden alle Möbel gereinigt und das Haus sieht leer aus, als ob es gerade dekoriert worden wäre. Tatsächlich aber lag noch alles in den dunklen Ecken des Hauses, nur mit Stoff bedeckt und unsichtbar.

Solange jemand bereit ist, das Tuch anzuheben, wird das Original wieder zum Vorschein kommen.

Wenn Sie nicht möchten, dass die Daten auf Ihrem alten Telefon wiederhergestellt werden, gibt es die einfachste Möglichkeit – einfach den Festplattenspeicher wiederholt überschreiben:

Füllen Sie durch das Herunterladen großer Videodateien (z. B. das Herunterladen von Filmen oder das kontinuierliche Aufnehmen von hochauflösenden Videos) den Speicher des Telefons auf, löschen Sie sie dann alle und wiederholen Sie diesen Schritt mehrmals (normalerweise zwei bis drei Mal).

Vergessen Sie neben Mobiltelefonen nicht den Personalcomputer für alte Geräte – auf alten Computern gibt es neben einer Vielzahl von Software und dem wiederholten Herunterladen großer Dateien auch direktere Möglichkeiten, die Schwierigkeit der Datenwiederherstellung zu erhöhen möglich:

(Bitte beachten Sie, dass diese Methode eine Wiederherstellung der Daten nahezu unmöglich macht. Probieren Sie es bitte nicht einfach aus!)

Verwenden Sie den Cipher-Befehl unter Windows:

Windows-Systeme verfügen über einen Befehl namens „Cipher“, mit dem der Speicherplatz, auf dem sich gelöschte Dateien befinden, mehrfach überschrieben werden kann.

Arbeitsschritte:

- Öffnen Sie eine Eingabeaufforderung (als Administrator ausführen).

- Geben Sie den folgenden Befehl ein und ersetzen Sie dabei den Pfad zu der Datei, die Sie bereinigen möchten:

Chiffre /w:LAUFWERKBUCHSTABE:ORDNERPFAD

DRIVE-LETTER stellt den Laufwerksbuchstaben dar, FOLDER-PATH stellt den Ordnerpfad dar, Sie können diese jeweils angeben;

Verwenden Sie die Befehle diskutil und dd unter macOS:

macOS bietet einige Tools zum Löschen von Festplattendaten, darunter die Befehle diskutil und dd, mit denen Daten überschrieben werden können.

Arbeitsschritte:

- Öffnen Sie das Terminal.

- Führen Sie den folgenden Befehl aus, um Ihre Festplatten aufzulisten

diskutil-Liste

- Suchen Sie den Gerätenamen der Festplatte, die Sie löschen möchten (z. B. /dev/disk2).

- Verwenden Sie diskutil, um die gesamte Festplatte zu löschen und die Daten zu überschreiben:

diskutil secureErase 3 /dev/disk2

Die Zahl 3 nach secureErase gibt an, dass 35 Durchgänge zum Schreiben zufälliger Daten zum Überschreiben verwendet werden. Weitere Optionen:

• 0: Schnelles Löschen (Daten werden nicht überschrieben)

• 1: Daten einmal abdecken • 2: Daten dreimal abdecken • 3: Daten 35-mal abdecken

Im Gegensatz zu den Hausschlüsseln, die wir in unseren Taschen tragen, sind die Privatschlüssel im Informationszeitalter für uns unsichtbar und nicht greifbar und werden wahrscheinlich versehentlich weggelassen.

Selbst wenn Hersteller wie Apple und Google weiterhin Schlupflöcher in ihre Taschen nähen, um den Benutzern zu helfen, ihre Privatsphärenschlüssel zu behalten, werden alle Bemühungen umsonst sein, wenn Benutzer zu unvorsichtig sind und ihre Taschen direkt öffnen.

In beide Richtungen gehen ist das schönste Wort, um den Schutz der Privatsphäre zu beschreiben.

# Willkommen beim offiziellen öffentlichen WeChat-Konto von aifaner (WeChat-ID: ifanr). Weitere spannende Inhalte werden Ihnen so schnell wie möglich zur Verfügung gestellt.

Ai Faner |. Ursprünglicher Link · Kommentare anzeigen · Sina Weibo