Kontrollieren Sie Ihr Trinkwasser, aber auch Ihren Orgasmus? Hacker sind heutzutage mehr als nur der Diebstahl von QQ-Konten

Um ein Uhr morgens aktualisierte ein Autor von Ai Faner plötzlich zwei Artikel auf Englisch. Der Inhalt ist nicht der Bereich, auf den wir normalerweise achten, und der Artikel wurde nicht von meinem Kollegen geschrieben.

Aber keine Panik, wir haben weder den Bau des Autos angekündigt noch eine rein englische Berichtszeile eröffnet, aber der Bericht eines Autors wurde gehackt. Dies ist genau so, als ob Ihr QQ-Konto gestohlen wurde, um das Geld Ihrer Familie und Ihrer Klassenkameraden zu betrügen, Ihr Zahlungskonto gestohlen und Hunderttausende von Krediten gesammelt wurden und Ihre Telefonnummer gestohlen und Ihre Telefonnummer auf mehreren Glücksspiel-Websites registriert wurde Konto wurde auch gestohlen.

Wenn diese Art von Diebstahl oder Geiselnahme einer Person einfällt, ist es wahrscheinlich, dass sie der Person großen Schaden zufügt. Aber wenn diese Art von Diebstahl bei einigen großen Leuten und öffentlichen Dingen auftritt, kann die Auswirkung jenseits aller Vorstellungskraft liegen.

Hacker können fast alles tun, außer zu wissen, dass sie kein Bitcoin-Konto eröffnen sollen

Mit dem Internet verbundene Objekte können jetzt gesteuert werden. Nach der erfolgreichen Vermarktung einiger intelligenter Produkte wird ein Produkt entführt und geknackt, was eine Gruppe von Menschen betreffen kann.

Sexspielzeug ist in diesem Fall von Fernknacken und -kontrolle die auffälligste Existenz. Vor sechs Monaten ist die Nachricht, dass der Keuschheitsgürtel für Männer kontrolliert und dann von Hackern für 0,02 Bitcoin (ca. 7.500 RMB) freigelassen wurde, noch in frischer Erinnerung.

In diesem Fall ist ein wichtiger Grund für die erfolglose Erpressung des Hackers, dass das Keuschheitsgürtelgerät der erpressten Person zu diesem Zeitpunkt nicht gesperrt war. Die Bedrohung ist für den Erpresser nutzlos und kann als Anekdote mit Freunden geteilt werden. Aber wenn jemand aufgrund der Lücke im Keuschheitsgürtel wirklich kontrolliert wird, kann er sich nur dafür entscheiden, zu zahlen, schließlich kann es sein, dass er sich selbst verletzt, wenn er sich für eine gewaltsame Demontage entscheidet.

Es gibt viele ähnliche Sexspielzeuge, die in den Nachrichten erwähnt werden.

Ein tragbarer Keuschheitsgürtel, der von einem Unternehmen in Guangdong, China, entworfen wurde, kostet für Männer 190 US-Dollar (ca. 1.250 RMB), und die meisten Menschen, die es sich leisten können, können das Lösegeld bezahlen. Die ursprüngliche Absicht dieses Keuschheitsgürtels ist es, eine Fernbedienung für das Partnerhandy des Trägers bereitzustellen, sodass es keine manuelle Entriegelungsvorrichtung gibt.

Natürlich verlieren sowohl der Benutzer als auch der Partner die Kontrolle über den Keuschheitsgürtel, nachdem sie von Hackern kompromittiert wurden.

▲ Intelligenz ist einer der Werbepunkte des Produkts

Der ferngesteuerte Massagestab " Panty Buster " der deutschen Firma Amor Gummiwaren kann auch leicht gehackt werden, auch wenn es sich nicht um einen Hacker handelt. Mit diesem Produkt kann eine nicht authentifizierte Bluetooth-Verbindung hergestellt werden. Personen, die ein wenig über intelligente Produkte Bescheid wissen, können das Gerät auf diese Weise entführen.

Darüber hinaus wurde das kanadische Unternehmen Standard Innovation von Nutzern verklagt, weil sie die persönlichen Daten vieler Nutzer in der App für Sexspielzeug preisgegeben haben. Wir müssen auch das Gefühl haben, dass Sexprodukte wirklich ein schwer betroffener Bereich sind, der leicht entführt werden kann und erpresst. Erpressung, die meisten Menschen werden sich dafür entscheiden, die bittere Frucht in Stille zu schlucken.

▲ Panty Buster kann auch ferngesteuert werden. Bild von: Houston Chronicle

Die Entdeckung von Schwachstellen in kommerziellen Produkten ist nicht neu, aber in vielen Fällen können auch öffentliche Einrichtungen angegriffen werden. Im März 2019 schaltete ein 22-jähriger zurückgetretener Jugendlicher das öffentliche System für sauberes Wasser in einem Landkreis in Kansas per Fernbedienung aus und musste daher mit 20 Jahren Gefängnis rechnen.

Dies ist die Lücke, die der Gemeinderat selbst hinterlassen hat. Damit die Mitarbeiter das Wassersystem jederzeit überwachen können, installierten sie die Fernzugriffssoftware selbst und waren nicht befugt, die zurückgetretenen Mitarbeiter zu schließen, was dazu führte, dass sich die zurückgetretenen Mitarbeiter "remote anmelden" konnten, um das System zu betreiben.

Dasselbe geschah in der Wasseraufbereitungsanlage in Florida. Bei der Installation einer neuen Fernbedienungssoftware wurde weder das Kennwort geändert noch die ursprüngliche Fernbedienungssoftware gelöscht, wodurch das System angegriffen wurde.

Obwohl das öffentliche Wassersystem in den beiden oben genannten Fällen verletzt wurde, wurde der Wasserverbrauch in Wohngebieten glücklicherweise nicht beeinflusst.

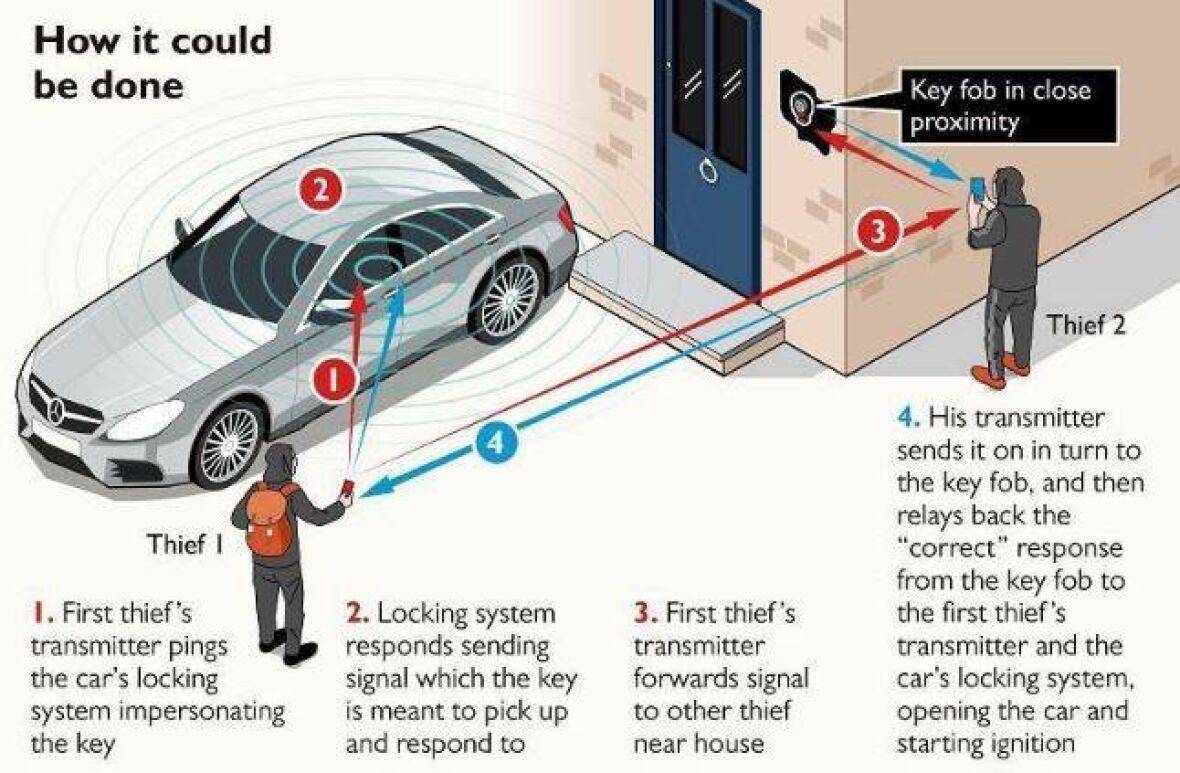

Es ist nur so, dass bei vielen intelligenten Verbrechen große Mengen an Sachschäden nicht ungewöhnlich sind. Wenn heute Reifen hart arbeiten, um intelligent zu werden, ist es wahrscheinlicher, dass Autos gestohlen werden. Mit nur einigen professionellen Werkzeugen kann ein Autodieb das Auto innerhalb weniger Minuten lautlos stehlen.

Wenn Hacker mit vernetzten Smart Cars beginnen, kann eine große Anzahl sogar das öffentliche Verkehrssystem direkt lähmen. David Yanni, ein wissenschaftlicher Mitarbeiter am Georgia Institute of Technology Laboratory, sagte: „Während der Hauptverkehrszeit können Hacker den Verkehr vollständig lähmen, indem sie 20% der Autos ausschalten. Wenn 20% der Autos nicht normal fahren können, kann eine Stadt in einzelne Teile unterteilt werden Teile. Isolierte Insel. "

▲ Bild von: Zeiten

Wenn Eigentum, Transport und öffentliche Angelegenheiten angegriffen werden können, müssen wir auch auf weitere Probleme mit intelligenten Produkten achten.

"Geheimdienst" kann auch zu Unfällen, häuslicher Gewalt und Terroranschlägen führen

Intelligent, mit dem Segen der Technologie, weisen die von Ihnen verwendeten Produkte für Verbraucher immer mehr Eigenschaften auf, die Ihren Anforderungen entsprechen. Sie können fernsteuern, wenn Sie nach Hause kommen, die Klimaanlage eingeschaltet ist und die Raumtemperatur angenehm ist. Sie können Ihre Hände befreien, die Geräte zu Hause per Sprache steuern und bestellen und verbieten. Sie können das Unternehmen vervollständigen für Sie und helfen Ihnen, mit Dingen durch tiefes Lernen umzugehen, Effizienz Super hoch.

Dies ist die attraktive Seite der Intelligenz.

▲ Intelligente Vorhänge wissen, wann sie geöffnet werden müssen

Viele Öko-Ketten-Unternehmen werden sogar ein gutes Bild des zukünftigen Lebens in ihren eigenen Werbevideos zeigen – Toaster, die automatisch zu backen beginnen, intelligente Vorhänge, die sich pünktlich entfalten, und Leuchten, die bei Sonnenuntergang ein wenig hell sind. Aber was ist, wenn diese Dinge nicht von Ihnen kontrolliert werden? Mit anderen Worten, die Kontrolle, die Sie denken, ist nicht mehr stark, dies ist die unattraktive Seite der Intelligenz.

Wenn das Design eines Flugzeugs zu stark vom automatisierten Fahren abhängt, kann dies zu einem Flugzeugabsturz führen. Im Jahr 2009 stürzte Air France Flug 447 in den Atlantik und tötete alle 228 Passagiere. Das letzte Untersuchungsteam für Flugunfälle kam zu dem Schluss, dass "die Funktionen Autopilot und Fly-by-Wire-Steuerung von selbst fehlerhaft funktioniert und ausgeschaltet wurden und der Pilot das Flugzeug nicht manuell übernehmen kann".

Die New York Times veröffentlichte auch " Wenn Smart Homes zu" Komplizen "häuslicher Gewalt werden ".

In diesem Artikel wird die Existenz des Smart Home zu einer Möglichkeit für den Täter, das Opfer zu kontrollieren. Da die App auf dem Smartphone eine Verbindung zu diesen intelligenten Geräten herstellen kann, kann der Täter die täglichen Objekte im Haus fernsteuern, um die Situation zu Hause zu überwachen und das Opfer einzuschüchtern.

Intelligentisierung wird auch Kriege "prosaisch" machen. Durch die Manipulation des Schlachtfeldes aus großer Entfernung wird das Gefühl der Ehrfurcht des Militärs vor dem Krieg gemildert. Wenn der "Schrei" nicht mehr hart ist, wird Gleichgültigkeit folgen.

Auf der anderen Seite wird der Geheimdienst Terroranschläge erleichtern. Der Informatiker Stuart Russell sagte, dass der größte Gewinner des Wettrüstens für künstliche Intelligenz "kleine Schurkenstaaten und nichtstaatliche Akteure wie Terroristen" sein werden, die solche Technologien vom unterirdischen Schwarzmarkt erhalten können. In naher Zukunft können kleine Drohnen mit kommerzieller Qualität, die mit künstlicher Intelligenz betrieben werden und in Angriffswerkzeuge umgewandelt werden können, gewöhnlichen Menschen Schaden zufügen.

Dies gehört zur erschreckenden Seite der Intelligenz.

Wenn der Inhalt unseres ersten Teils immer noch auf die versteckten Gefahren zurückzuführen ist, die durch Hackerangriffe verursacht werden, dann sprechen wir über die Auswirkungen von "außer Kontrolle" der Produktintelligenz. Nach der Industrialisierung des Produkts verliert der Designer die Kontrolle über die Anwendungsszenarien des Produkts. Wie es verwendet wird, wie es transformiert wird und wie es in einem bestimmten Zustand funktioniert, ist zu einem neuen Thema geworden.

Unaufhaltsame Intelligenz: So steuern Sie den Schalter selbst

Der Technologie-Reporter Kashmir Hill verfolgte einmal die Kommunikationsfrequenz von 18 Smart-Geräten zu Hause auf einem speziellen Router und stellte fest, dass diese Smart-Geräte nicht länger als eine Stunde "aufhörten", wenn eine Woche lang niemand im Haus war.

In der Frage der Intelligenz mangelt es nie an extremen Beispielen. Wenn Verbraucher nicht in die Welle der Intelligenz einbezogen werden möchten, können sie sich anscheinend nur dafür entscheiden, überhaupt keine intelligenten Geräte zu verwenden. Dies wird in einem Umfeld, in dem der Trend der Intelligenz nicht aufzuhalten ist, immer schwieriger. Unter diesen Umständen ist ein Beispiel für gute und sichere Intelligenz der "Riesenpanda" geworden.

Estland ist dieser kostbare Panda.

Im Jahr 2007 wurde Estland von Hackern im Internet angegriffen. Nach dem Ausbruch des Angriffs konnte keine große Menge an Informationen gesendet werden, und die Online-Finanzierung wurde ausgesetzt. Estland, das im täglichen Betrieb stark auf das Internet angewiesen war, war fast gelähmt und konnte nur mit einer Notabschaltung der externen Kommunikation reagieren. Zu dieser Zeit war Estland ein Benchmark-Fall von Überintelligenz im Land. Es sagt mehr Menschen, dass Sie sich den Folgen einer möglichen Lähmung des gesamten Systems stellen müssen, wenn Sie sich zu sehr auf das Internet verlassen.

▲ Estland wurde angegriffen

Aber Estland hat seinen Kurs nicht geändert. Nach diesem Cyberangriff veröffentlichte Estland die "Netzwerksicherheitsstrategie der Republik Estland", die auf die Eskalation von Netzwerkmängeln abzielte. Lauri Ayre, der ehemalige Verteidigungsminister des estnischen Verteidigungsministeriums, sagte, dass nach dem Cyberangriff eine große Menge staatlicher Investitionen zur Entwicklung von Richtlinien und Vorschriften für die Regierung und den privaten Sektor sowie deren Netzwerk geführt habe Infrastruktur ist zuverlässiger geworden.

Ein Misserfolg hat die Entwicklung der Online-Intelligenz in Estland nicht behindert. Estland ist heute ein Land, in dem neben Ehe und Immobilien andere Angelegenheiten grundsätzlich online abgewickelt werden können. Auf der offiziellen Website der estnischen Regierung können Sie sogar sehen, wie Estland Vorschläge zum Umgang mit Cybersicherheitsproblemen teilt.

"Technologie ist eigentlich sehr billig und jedes Land kann intelligent digitalisiert werden. Viele Länder haben jedoch kein politisches Bewusstsein für Technologie und erlassen Gesetze zur Umsetzung der Digitalisierung.", Sagte der frühere Präsident Toomas Hendrik Ilves aus Estland in einer gemeinsamen Sitzung. Technologie ist nicht das Hauptelement der Digitalisierung des Landes. Die Weiterentwicklung der Digitalisierung erfordert den gleichzeitigen Fortschritt von Gesetzen und Ethik.

▲ Nach dem Angriff im Jahr 2007 gab Estland seinen eigenen Weg nicht auf

Wenn der Trend der Intelligenz unvermeidlich ist, müssen intelligente Produkte möglicherweise einen neuen Link zur Überprüfung der Netzwerksicherheit hinzufügen. Zusätzlich zu den neuesten Verwendungsmethoden sollten einige traditionelle Switch-Optionen für Benutzer und im intelligenten Prozess einiger öffentlicher Benutzer belassen werden Angelegenheiten Entscheidungsträger müssen auch die Sicherheit und Zuverlässigkeit des Systems gewährleisten.

Wenn der Trend der Intelligenz heute nicht mehr aufzuhalten ist, können Verbraucher die Schalter ihrer intelligenten Geräte wahrscheinlich nur noch selbst steuern. Wenn Sie jedoch bestätigen möchten, dass die Steuerung des Schalters Ihnen gehört, müssen Sie sich noch mehr auf den Konstrukteur des Produkts und das Gesetz für intelligente Geräte verlassen.

#Willkommen Sie, wenn Sie Aifaners offiziellem WeChat-Konto folgen: Aifaner (WeChat ID: ifanr). Weitere aufregende Inhalte werden Ihnen so schnell wie möglich zur Verfügung gestellt.

Ai Faner | Ursprünglicher Link · Kommentare anzeigen · Sina Weibo