Sie sehen NSFW-Anzeigen auf Regierungsseiten? Hier ist der Grund

Nur Behörden und Organisationen des öffentlichen Sektors mit Sitz in den Vereinigten Staaten sind berechtigt, eine .gov-Domain zu erhalten, bei der es sich um eine gesponserte Top-Level-Domain handelt, die von der Cybersecurity and Infrastructure Security Agency verwaltet wird.

Die Bürger wenden sich an Regierungsseiten, um glaubwürdige Informationen zu Themen zu finden, die von Abstimmungen bis hin zu Stimulus-Checks reichen, und es ist davon auszugehen, dass das Letzte, was man auf einer regierungsnahen Webseite erwarten würde, eine NSFW-Werbung (nicht sicher für die Arbeit, explizit) ist für Viagra oder einen Link zu einer Videoseite für Erwachsene.

Aber genau das passiert seit über einem Jahr.

NSFW-Anzeigen auf Regierungsseiten

Wie Vice berichtet, wurden NSFW-Anzeigen und -Links auf 50 verschiedenen Subdomains der Regierung gesichtet, und es wird wahrscheinlich eine Weile dauern, bis sie entfernt werden.

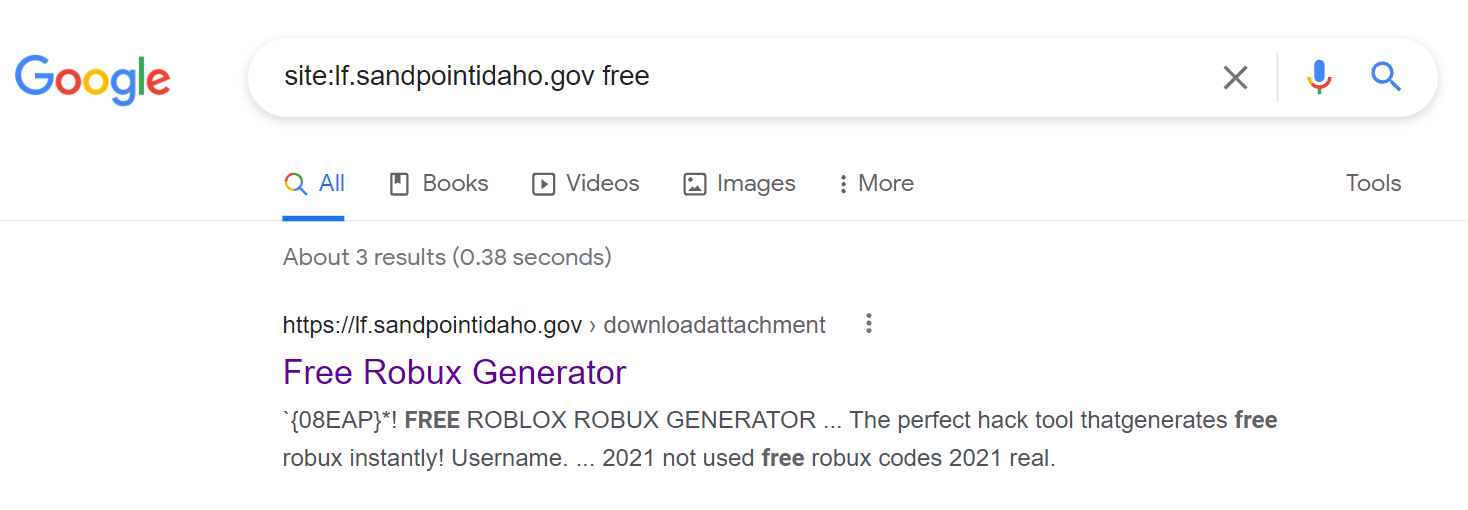

Eine einfache Google-Suche zeigt, dass eine mit Sandpoint, Idaho, verbundene Website Anzeigen für einen angeblichen Robux-Generator geschaltet hat (Robux ist die In-Game-Währung für die beliebte Spieleplattform Roblox).

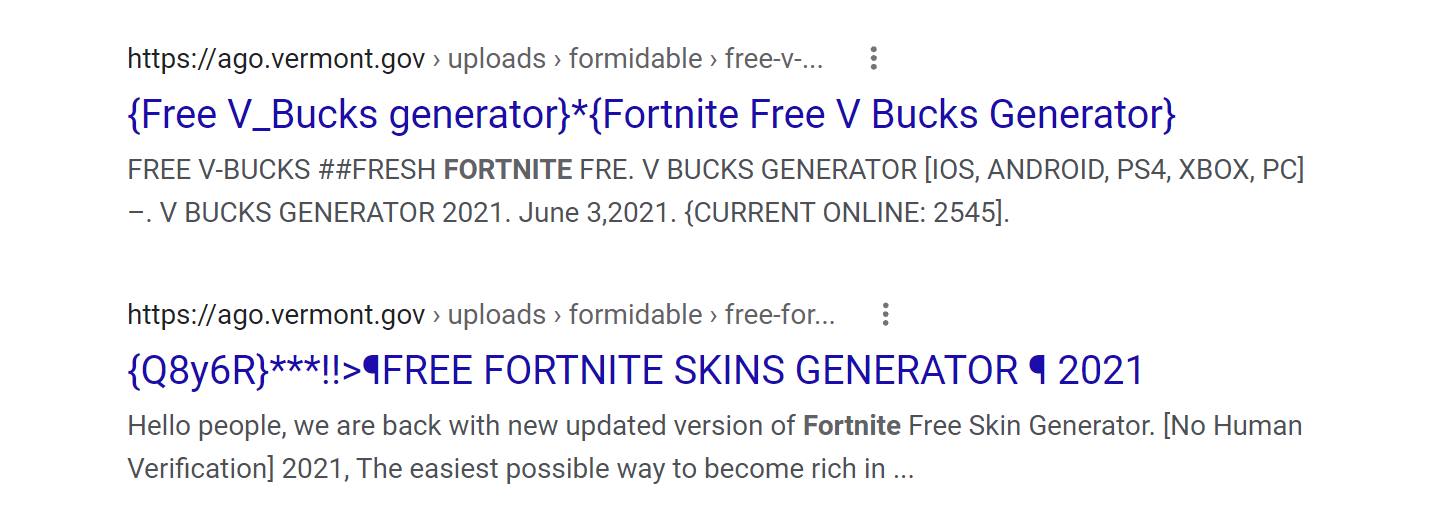

Die offizielle Website des Generalstaatsanwalts von Vermont, TJ Donovan, enthielt unterdessen Spam-Anzeigen für angebliche Fortnite-Skins und V-Bucks-Generatoren.

Sicherheitslücke in Laserfiche-Software

Laut dem Cybersicherheitsforscher Zach Edwards, der das Problem zuerst aufdeckte, hosten Regierungs- und Militärseiten NSFW-Inhalte aufgrund einer Schwachstelle in den Content-Management-Systemen des Softwareanbieters Laserfiche.

Das Unternehmen hat Verträge mit mehreren Regierungsbehörden, darunter das Federal Bureau of Investigations (FBI).

Die jetzt gepatchte Sicherheitslücke ermöglichte es Dritten, Dateien ohne die Erlaubnis der Website-Besitzer auf .gov-Sites zu übertragen. Mit anderen Worten, Black-Hat-SEO-Spezialisten nutzten diese Schwachstelle, um ihre eigenen Websites zu verbessern.

„Diese Schwachstelle hat Phishing-Köder auf .gov- und .mil-Domains geschaffen, die Besucher in böswillige Weiterleitungen drängen und diese Opfer möglicherweise mit anderen Exploits angreifen würden“, erklärte Edwards Vice.

Edwards hat dies seit Monaten an betroffene .gov-Sites gemeldet und seine Ergebnisse sogar in einem YouTube-Video detailliert beschrieben, das unten angesehen werden kann.

Laserfiche hat ein Update veröffentlicht

In einem Blog-Beitrag Anfang des Monats bestätigte Laserfiche , dass die Schwachstelle als aktiver Exploit genutzt wird und veröffentlichte ein Sicherheitsupdate. Darüber hinaus hat Laserfiche ein einfaches Bereinigungstool veröffentlicht, mit dem betroffene Kunden ihre Seiten mit NSFW-Inhalten bereinigen können.

Die Tatsache, dass Black-Hat-SEO-Spezialisten erfolgreich auf Regierungswebsites abzielten, zeigt, wie wichtig es ist, einen angemessenen Schutz zu haben.

Die Aktualisierung von Content-Management-Systemen, Plugins und Skripten ist ein Muss für jeden Webmaster. Sicherheits-Plugins sind auch eine gute Investition, insbesondere für diejenigen, die WordPress verwenden.