Was ist Babuk Locker? Die Ransomware-Bande, die Sie kennen sollten

Seit seiner Einführung hat sich der Ransomware-Code von Babuk Locker als sehr effektiv erwiesen. Und obwohl die Gruppe kürzlich ihren Rückzug von Ransomware-fokussierten Angriffen angekündigt hat, ist ihr Wachstum als Cyberkriminalität noch lange nicht vorbei.

Was ist Ransomware?

Um die Babuk Locker-Gang zu verstehen, muss man wissen, was Ransomware ist .

Ransomware ist eine Art von Malware, die auf die Daten von Opfern abzielt. Es wird von Cyber-Angreifern genutzt, um Opfern den Zugriff auf ihre Netzwerkdaten über Verschlüsselungsverfahren zu verweigern. Nachdem ein Angreifer erfolgreich Ransomware ausgenutzt hat, verwendet der Angreifer das Versprechen eines Entschlüsselungsschlüssels, um die Opfer zur Zahlung eines Lösegelds zu bewegen. Entschlüsselungsschlüssel ermöglichen den Zugriff auf die verschlüsselten Dateien eines Opfers. Wenn Ransomware einem Opfer den Zugriff auf kritische Daten verweigert, ist es daher oft bereit, ein Lösegeld zu zahlen.

Da viele Ransomware-Ziele bereit sind, Zahlungen an Angreifer zu leisten, ist die Häufigkeit von Ransomware-Angriffen explodiert . Laut statista.com stiegen allein im Jahr 2020 die Ransomware-Angriffe gegenüber dem Vorjahr um 62 Prozent.

Babuks Ziele

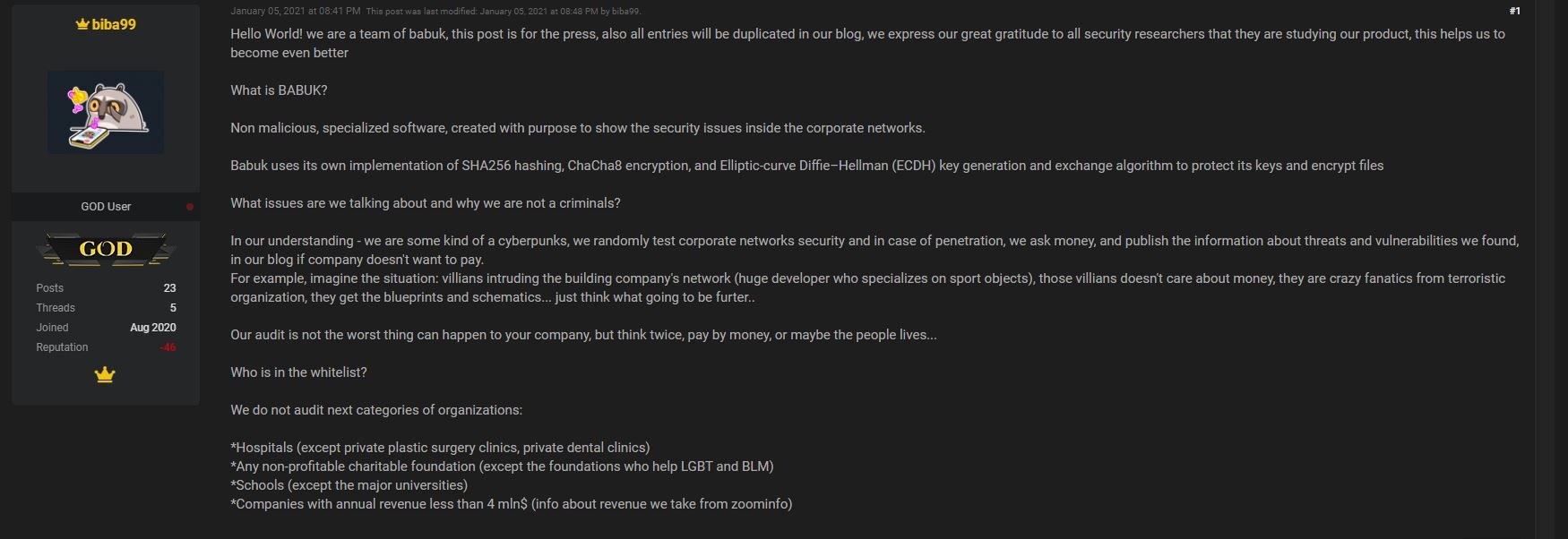

Laut einem selbst veröffentlichten Beitrag von Babuk Locker auf raidforum.com (Benutzername biba99) richtet sich Babuk nicht an Krankenhäuser, gemeinnützige Organisationen, kleine Universitäten/Hochschulen oder Unternehmen, deren Jahresumsatz weniger als 4 Millionen US-Dollar beträgt.

Obwohl diese Richtlinie Kleinunternehmern und Organisationen eine gewisse Sicherheit bietet, bedeutet sie, dass die Gruppe bereit ist, auf große Unternehmen und Regierungsorganisationen abzuzielen. Bisher hat die Organisation ihre Bereitschaft bewiesen, staatliche Organisationen anzugreifen. Im April 2021 bekannte sie sich zu einem Angriff auf das Polizeinetzwerk von Washington DC.

Babuk Locker richtet sich nicht nur an große Unternehmen, sondern bevorzugt auch Unternehmen mit Ransomware-Versicherungen. Nach einem erfolgreichen Angriff fragt die Gruppe die Ziele, ob sie über eine Ransomware-Versicherung verfügen. Vermutlich ermöglicht das Vorhandensein einer Ransomware-Versicherung der Gruppe, einen höheren Lösegeldpreis zu verlangen.

Wie verbreitet sich die Babuk Locker Ransomware?

Babuk Locker dringt in Netzwerke über mit dem Internet verbundene Hosts ein, die über Konten mit hohen Administratorrechten verfügen. Nach dem ersten Zugang zu einem Netzwerk ist es offensichtlich, dass Babuk die Dateien eines Ziels nicht sofort verschlüsselt.

Babuk gibt oft sensible Dateiinformationen von seinen Zielen frei. Das bedeutet, dass Babuk Locker vor einer Verschlüsselungs-Payload die Dateien eines Ziels durchsucht, um wertvolle Informationen für die spätere Verwendung zu extrahieren.

Ausführen der Nutzlast

Wenn die Babuk Locker-Ransomware-Nutzlast ausgeführt wird, werden zunächst die Dienste und Prozesse ausgesetzt, die die Fähigkeit des Codes zum Verschlüsseln von Daten behindern würden. Dienste und Prozesse, die mit Sicherungsprogrammen, Virenscanprogrammen usw. verbunden sind, werden beendet, bevor die Datenverschlüsselung beginnt.

Nachdem die erforderlichen Dienste und Prozesse beendet wurden, bestimmt der Code den Plattentyp des Hostziels. Durch die Bestimmung des Festplattentyps eines Hosts kann der Standort von Datenquellen ermittelt und die Reichweite des Ransomware-Codes erhöht werden.

Wenn der Speicherort der Daten auf einem Zielhost bestimmt wurde, werden die Dateien in den Verzeichnissen eines Hosts abgefragt. Um sicherzustellen, dass ein Ziel Internet- und Netzwerkzugriff behält, werden bestimmte Dateien von der Verschlüsselung ausgeschlossen, während andere mit einer .babyk- Erweiterung angehängt werden.

Nachdem alle notwendigen Dateien in einem Verzeichnis verschlüsselt wurden, wird eine Textdatei (.txt) erstellt, die einen Hinweis für das Ziel enthält. Die Datei enthält auch Anweisungen für das Ziel, Kontakt mit der Gruppe aufzunehmen. Nachdem ein Ziel mit der Organisation Kontakt aufgenommen hat, beweist Babuk Locker seinen guten Willen, indem es einige Dateien des Ziels präventiv entschlüsselt. Dann skizziert die Gruppe ihre Zahlungsforderungen, die oft eine Zahlung in Form von Bitcoin erfordern.

Ransomware als Service

Die Babuk Locker-Gang nutzt Ransomware as a Service (RaaS)-Angriffsstrategien. RaaS-Produkte funktionieren ähnlich wie SaaS-Produkte (Software as a Service). Bei SaaS-Produkten mietet ein Unternehmen den Zugriff auf ein legitimes Softwareprodukt.

Das Unternehmen kann die Software dann ohne Verantwortung für die Verwaltung nutzen. Die Rentabilität und Einfachheit des SaaS-Modells haben zu seiner Aneignung durch Ransomware-Banden geführt. Als Gegenleistung für den Zugriff auf den Code der Ransomware-Entwickler zahlen Affiliate-Angreifer eine anfängliche Zugriffsgebühr und einen Prozentsatz ihrer Lösegeldgewinne an Ransomware-Banden.

Die finanziellen und sicherheitsbezogenen Vorteile eines RaaS-Modells helfen zu erklären, warum Bedrohungsakteure wie Babuk Locker Angriffskampagnen initiieren. Wenn Babuk Locker einen erfolgreichen Angriff durchführt, sind Affiliate-Angreifer bereit, die Ransomware-Kits von Babuk zu kaufen. Darüber hinaus erhält Babuk bei erfolgreichen Angriffen der Käufer von Babuks Ransomware-Kits einen Prozentsatz des Gewinns, ohne für die Drecksarbeit verantwortlich zu sein.

Eine Änderung im RaaS-Modell von Babuk Lockerer

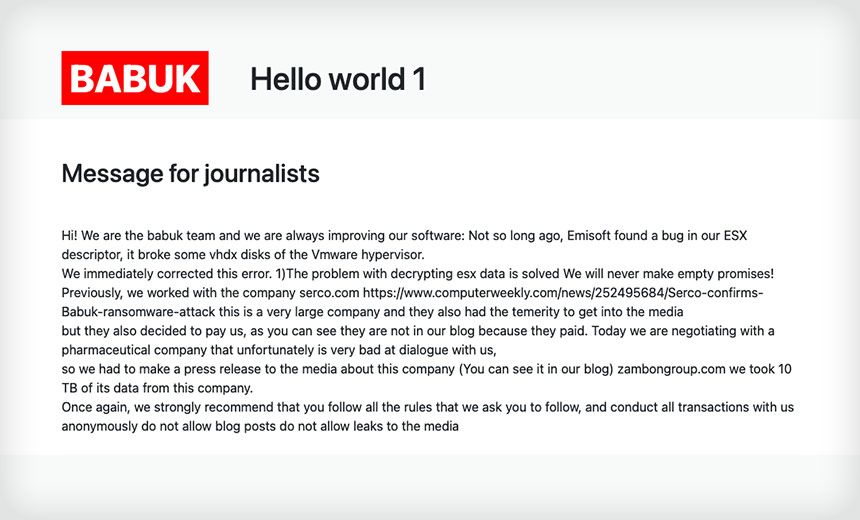

Dennoch kann es sein, dass Babuk Locker nicht in der Lage ist, von einem RaaS-Modell zu profitieren. Laut Emisoft beschädigt der Entschlüsselungsschlüssel von Babuk Dateien in einer VMware ESXi-Umgebung. Der Entschlüsseler von Babuk enthält keinen Mechanismus, um zu erkennen, ob eine Datei verschlüsselt ist. Dies führt dazu, dass unverschlüsselte Dateien entschlüsselt werden, was zu einem vollständigen Dateiverlust führt.

Ohne einen effektiven Entschlüsseler für den Ransomware-Code von Babuk wären Unternehmen nicht bereit, Lösegeld zu zahlen. Mit anderen Worten, der Decryptor-Bug von Babuk Locker würde es für Affiliate-Angreifer ineffektiv machen.

Zusätzlich zu einem fehlgeschlagenen Entschlüsseler hat Babuks Entscheidung, seinen Code zu verwenden, um ein hochkarätiges Ziel, das Washington DC Police Department, anzugreifen, große Aufmerksamkeit auf seinen Code und seine Organisation gelenkt. Dies könnte erklären, warum der Konzern kürzlich seine Absicht bekannt gegeben hat, sich von einem RaaS-Modell zu entfernen.

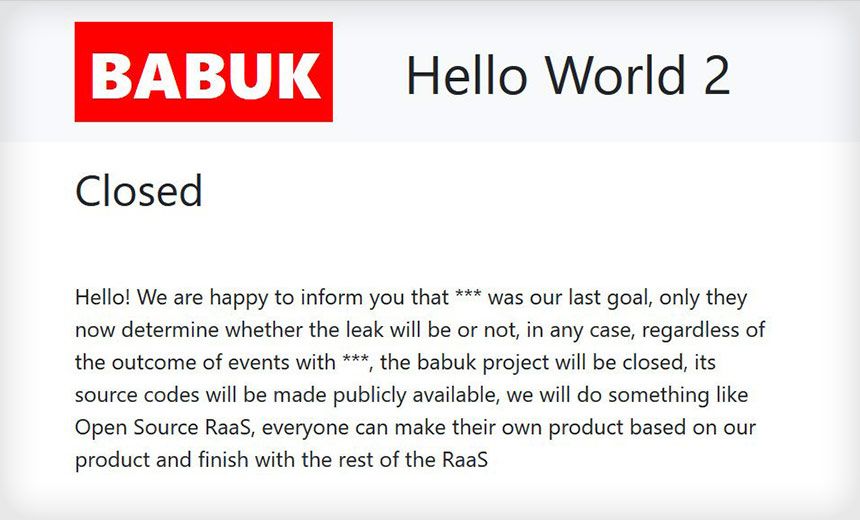

Auf der Tor-Site der Gruppe kündigte sie ihre Absicht an, das Affiliate-Angreifer-Programm der Gruppe zu beenden und ihre Ransomware öffentlich zugänglich zu machen. Der Konzern wird sein Geschäftsmodell auf eine neue Form der Datenerpressung umstellen. Anstatt die Dateien von Organisationen zu verschlüsseln, wird die Gruppe Daten stehlen und Unternehmen zwingen, dafür zu zahlen, dass die Daten nicht freigegeben werden.

Verhindern eines Babuk Locker-Angriffs

Um einen Babuk Locker-Angriff zu verhindern, müssen sich Unternehmen an den allgemeinen Best Practices zur Ransomware-Prävention orientieren. Einige Best Practices sind: Begrenzung der Wahrscheinlichkeit von Kontokompromittierungen, Verschlüsselung sensibler Daten, Netzwerksegmentierung und robustes Patchen. Darüber hinaus sollten Unternehmen, wenn möglich, es vermeiden, Ransomware-Banden zu bezahlen.

Selbst bei einer Lösegeldzahlung gibt es keine Garantie dafür, dass die von einem Angreifer bereitgestellten Entschlüsseler die Dateien einer Organisation wiederherstellen.