Was ist ein Man-in-the-Middle-Angriff?

Ein Man-in-the-Middle-Angriff ist schwer zu identifizieren und zu verteidigen. MITM-Angriffe hängen von der Steuerung der Kommunikationswege zwischen Personen, Computern oder Servern ab. Man-in-the-Middle-Angriffe erfordern nicht immer einen infizierten Computer, was bedeutet, dass es mehrere Angriffsmöglichkeiten gibt.

Was ist also ein Man-in-the-Middle-Angriff und wie können Sie verhindern, dass Sie einem zum Opfer fallen?

Was ist ein Man-in-the-Middle-Angriff?

Man-in-the-Middle-Angriffe (MITM) gab es vor Computern. Bei dieser Art von Angriff setzt sich ein Angreifer zwischen zwei miteinander kommunizierenden Parteien ein. Man-in-the-Middle-Angriffe sind im Wesentlichen Abhörangriffe.

Betrachten Sie die folgenden beiden Beispiele, um besser zu verstehen, wie ein Man-in-the-Middle-Angriff funktioniert.

Offline-Man-in-the-Middle-Angriff

Ein Offline-MITM-Angriff klingt einfach, wird aber weltweit immer noch verwendet.

Zum Beispiel fängt jemand Ihren Beitrag ab, liest ihn, packt ihn neu und sendet ihn dann an Sie oder Ihren ursprünglichen Empfänger. Das Gleiche passiert dann umgekehrt, wenn die Person auf Sie antwortet und der Mann in der Mitte Ihre E-Mails in jede Richtung abfängt und liest.

Bei ordnungsgemäßer Ausführung wissen Sie nicht, dass ein MITM-Angriff stattfindet, da das Abfangen und der Datendiebstahl für Sie unsichtbar sind.

Die Übernahme eines Kommunikationskanals zwischen zwei Teilnehmern ist der Kern eines Man-in-the-Middle-Angriffs.

Es eröffnet dem Angreifer auch andere Möglichkeiten der Täuschung. Wenn der Angreifer die Kommunikationsmittel kontrolliert, kann er die Nachrichten während der Übertragung ändern. In unserem Beispiel fängt jemand die E-Mail ab und liest sie. Dieselbe Person kann den Inhalt Ihrer Nachricht ändern, um etwas Bestimmtes zu fragen oder eine Anfrage als Teil ihres Angriffs zu stellen.

Da das MITM Ihre Kommunikation kontrolliert, kann es spätere Verweise auf die Frage oder die Anfrage entfernen, sodass Sie nicht klüger sind.

Online-Man-in-the-Middle-Angriff

Ein Online-Man-in-the-Middle-Angriff funktioniert ähnlich, allerdings mit Computern oder anderer digitaler Hardware anstelle der alten Post.

Bei einer MITM-Angriffsvariante geht es darum, dass Sie in einem Café eine Verbindung zum kostenlosen öffentlichen WLAN herstellen. Sobald die Verbindung hergestellt ist, versuchen Sie, eine Verbindung zur Website Ihrer Bank herzustellen.

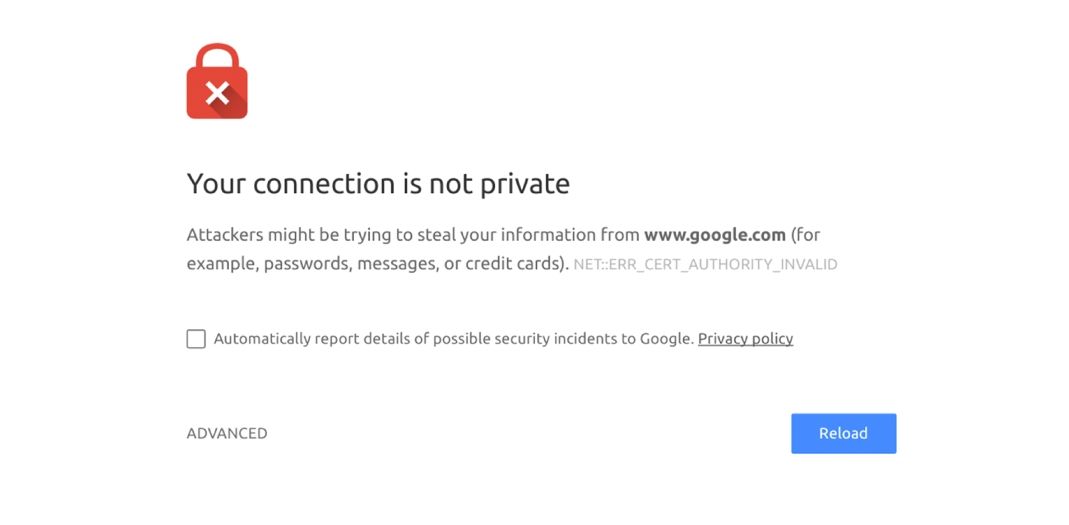

In unserem Beispiel tritt dann ein Zertifikatfehler auf, der Sie darüber informiert, dass die Website der Bank nicht über das entsprechende Verschlüsselungszertifikat verfügt. Dies weist Sie darauf hin, dass bei der Konfiguration der Bank-Website etwas nicht stimmt und ein MITM-Angriff im Gange ist.

Viele Leute klicken sich jedoch einfach durch diese Fehlermeldung und greifen trotzdem auf die Bank-Website zu. Sie melden sich beim Bankportal an, senden Geld, bezahlen Rechnungen und alles scheint in Ordnung zu sein.

In Wirklichkeit hat ein Angreifer möglicherweise einen gefälschten Server und eine Website eingerichtet, die Ihre Bank nachahmen. Wenn Sie eine Verbindung zum gefälschten Bankserver herstellen, wird die Webseite der Bank abgerufen, ein wenig geändert und Ihnen angezeigt. Sie geben Ihre Anmeldedaten wie gewohnt ein und diese Daten werden an den Man-in-the-Middle-Server gesendet.

Der MITM-Server meldet Sie weiterhin bei der Bank an und zeigt die Seite wie gewohnt an. Der Man-in-the-Middle-Server des Angreifers hat jedoch Ihre Anmeldeinformationen erfasst und kann ausgenutzt werden.

In diesem Szenario war die Frühwarnmeldung der Fehler des Verschlüsselungszertifikats, der darauf hinweist, dass die Website-Konfiguration nicht korrekt ist. Der Man-in-the-Middle-Server verfügt nicht über dasselbe Sicherheitszertifikat wie Ihre Bank – obwohl er möglicherweise über ein Sicherheitszertifikat von einer anderen Stelle verfügt.

Arten von Man-in-the-Middle-Angriffen

Es gibt verschiedene Arten von MITM-Angriffen:

- Wi-Fi-Spoofing: Ein Angreifer kann einen gefälschten Wi-Fi-Zugangspunkt mit demselben Namen wie eine lokale kostenlose Wi-Fi-Option erstellen. In einem Café kann der Angreifer beispielsweise den WLAN-Namen nachahmen oder eine gefälschte Option mit dem Namen "Gast-WLAN" oder ähnlichem erstellen. Sobald Sie eine Verbindung zum Rogue Access Point hergestellt haben, kann der Angreifer Ihre Online-Aktivitäten überwachen.

- HTTPS-Spoofing : Der Angreifer täuscht Ihren Browser vor, dass Sie eine vertrauenswürdige Website verwenden, und leitet Ihren Datenverkehr stattdessen auf eine unsichere Website um. Wenn Sie Ihre Anmeldeinformationen eingeben, stiehlt der Angreifer sie.

- SSL-Hijacking : Wenn Sie versuchen, eine Verbindung zu einer unsicheren HTTP-Site herzustellen, kann Ihr Browser Sie zur sicheren HTTPS-Option umleiten. Angreifer können jedoch die Umleitungsprozedur entführen, indem sie in der Mitte einen Link zu ihrem Server platzieren und Ihre Daten und alle von Ihnen eingegebenen Anmeldeinformationen stehlen.

- DNS-Spoofing : Das Domain Name System hilft Ihnen beim Navigieren im Internet und wandelt die URLs in Ihrer Adressleiste von lesbarem Text in computerlesbare IP-Adressen um. Eine DNS-Parodie zwingt Ihren Browser dann dazu, eine bestimmte Adresse unter der Kontrolle eines Angreifers zu besuchen.

- E-Mail-Hijacking : Wenn ein Angreifer Zugriff auf das Postfach oder sogar einen E-Mail-Server einer vertrauenswürdigen Institution (z. B. einer Bank) erhält, kann er Kunden-E-Mails mit vertraulichen Informationen abfangen oder sogar als Institution selbst E-Mails senden.

Dies sind nicht die einzigen MITM-Angriffe. Es gibt zahlreiche Varianten, die verschiedene Aspekte dieser Angriffe kombinieren.

Stoppt HTTPS Man-in-the-Middle-Angriffe?

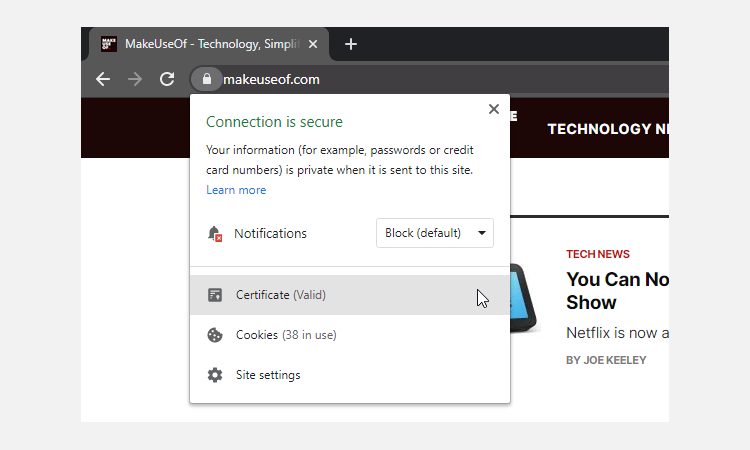

Das obige Szenario findet auf einer Bank-Website statt, die HTTPS, die sichere Version von HTTP, verwendet. Als solches stößt der Benutzer auf einen Bildschirm, der darauf hinweist, dass das Verschlüsselungszertifikat falsch ist. Fast jede Website verwendet jetzt HTTPS, das in der Adressleiste neben der URL als Vorhängeschlosssymbol dargestellt wird.

Lange Zeit wurde nur Websites, die vertrauliche Informationen bereitstellen, empfohlen, HTTPS zu verwenden. Die Norm hat sich nun geändert, insbesondere seit Google angekündigt hat, HTTPS als SEO-Ranking-Signal zu verwenden. Im Jahr 2014, als der Wechsel erstmals angekündigt wurde, verwendeten zwischen 1 und 2 Prozent der weltweit führenden 1 Million Standorte HTTPS. Bis 2018 war diese Zahl gestiegen, und über 50 Prozent der obersten 1 Million implementierten HTTPS.

Wenn Sie eine Standard-HTTP-Verbindung auf einer unverschlüsselten Website verwenden, erhalten Sie die Warnung aus unserem Beispiel nicht. Der Man-in-the-Middle-Angriff würde ohne Vorwarnung stattfinden.

Schützt HTTPS also vor MITM-Angriffen?

MITM und SSLStrip

Ja, HTTPS schützt vor Man-in-the-Middle-Angriffen . Es gibt jedoch Möglichkeiten, wie Angreifer HTTPS besiegen und die zusätzliche Sicherheit für Ihre Verbindung durch Verschlüsselung aufheben können.

SSLStrip ist ein Man-in-the-Middle-Angriff, bei dem der Browser gezwungen wird, im HTTP-Modus zu bleiben, anstatt HTTPS zu verwenden, sofern verfügbar. Anstatt HTTPS zu verwenden, "entfernt" SSLStrip die Sicherheit und hinterlässt Ihnen einfaches altes HTTP.

Sie werden vielleicht gar nicht bemerken, dass etwas nicht stimmt. In den Tagen, bevor Google Chrome und andere Browser das große rote Kreuz in Ihrer Adressleiste implementiert haben, um Sie darüber zu informieren, dass Sie eine unsichere Verbindung verwenden, hat SSLStrip viele Opfer gefordert. Die Einführung des riesigen HTTPS-Vorhängeschlosses erleichtert es sicherlich zu erkennen, ob Sie HTTPS verwenden oder nicht.

Ein weiteres Sicherheitsupgrade beeinträchtigte auch die Wirksamkeit von SSLStrip: HTTP Strict Transport Security.

HTTP Strict Transport Security (HSTS) wurde entwickelt, um vor Man-in-the-Middle-Angriffen zu schützen, insbesondere vor Protokoll-Downgrade-Angriffen wie SSLStrip. HSTS ist eine spezielle Funktion, mit der ein Webserver alle Benutzer dazu zwingen kann, nur über HTTPS mit ihm zu interagieren.

Das heißt nicht, dass es immer funktioniert, da HSTS erst nach dem ersten Besuch mit dem Benutzer konfiguriert wird. Daher gibt es ein sehr kleines Fenster, in dem ein Angreifer theoretisch einen MITM-Angriff wie SSLStrip verwenden könnte, bevor HSTS vorhanden ist.

Das ist nicht alles. Der leichte Niedergang von SSLStrip machte anderen modernen Tools Platz, die viele MITM-Angriffstypen in einem einzigen Paket kombinieren.

MITM Malware

Benutzer müssen sich auch mit Malware-Varianten auseinandersetzen, die MITM-Angriffe verwenden oder mit Man-in-the-Middle-Modulen ausgestattet sind. Einige Malware-Typen, die auf Android-Benutzer abzielen, wie SpyEye und ZeuS, ermöglichen es einem Angreifer beispielsweise, die eingehende und ausgehende Smartphone-Kommunikation zu belauschen.

Nach der Installation auf einem Android-Gerät kann ein Angreifer mithilfe der Malware alle Arten von Kommunikation abfangen. Von besonderem Interesse sind Zwei-Faktor-Authentifizierungscodes. Ein Angreifer kann den Zwei-Faktor-Authentifizierungscode auf einer sicheren Website anfordern und ihn dann abfangen, bevor der Benutzer reagieren oder sogar verstehen kann, was vor sich geht.

Wie zu erwarten ist, sind Desktops auch nicht frei von Bedrohungen. Es gibt zahlreiche Malware-Typen und Exploit-Kits, die für Man-in-the-Middle-Angriffe entwickelt wurden. Und das ohne zu erwähnen, dass Lenovo vor dem Versand SSLStrip-fähige Malware auf seinen Laptops installiert hat .

Wie schützt man sich vor einem Man-in-the-Middle-Angriff?

Ein Mann-in-der-Mitte-Angriff ist schwer zu verteidigen. Ein Angreifer hat so viele Möglichkeiten, dass der Schutz vor einem MITM-Angriff vielschichtig ist.

- HTTPS verwenden: Stellen Sie sicher, dass jede Website, die Sie besuchen, HTTPS verwendet. Wir haben über SSLStrip- und MITM-Malware gesprochen, aber sicherzustellen, dass HTTPS vorhanden ist, ist immer noch eine der besten Verteidigungsoptionen. Als zusätzliche Schutzschicht können Sie die HTTPS Everywhere- Browsererweiterung der Electronic Frontier Foundation herunterladen und installieren, eine der besten Datenschutzerweiterungen für Google Chrome .

- Warnungen nicht ignorieren: Wenn Ihr Browser Sie darüber informiert, dass mit der von Ihnen besuchten Website etwas nicht stimmt, vertrauen Sie ihm . Eine Warnung vor Sicherheitszertifikaten kann den Unterschied zwischen dem Verschenken Ihrer Anmeldeinformationen an einen Angreifer und dem Verbleiben der Sicherheit ausmachen.

- Verwenden Sie kein öffentliches WLAN: Wenn Sie helfen können, verwenden Sie kein öffentliches WLAN. Manchmal kann die Verwendung von öffentlichem WLAN einfach nicht vermieden werden. Wenn Sie eine öffentliche Wi-Fi-Verbindung verwenden müssen, sollten Sie ein VPN herunterladen und installieren , um Ihrer Verbindung Sicherheit zu verleihen. Achten Sie außerdem auf Sicherheitswarnungen des Browsers, wenn Sie eine öffentliche Wi-Fi-Verbindung verwenden. Wenn die Anzahl der Browser-Warnungen plötzlich ansteigt, kann dies auf einen MITM-Angriff oder eine Sicherheitsanfälligkeit hinweisen.

- Ausführen und Aktualisieren der Antivirensoftware: Stellen Sie sicher, dass Ihre Antivirensoftware auf dem neuesten Stand ist. Ziehen Sie außerdem ein zusätzliches Sicherheitstool wie Malwarebytes in Betracht. Bevor Sie fragen, ja, Malwarebytes Premium ist das Geld wert .

Man-in-the-Middle-Angriffe hängen davon ab, ob Ihre Kommunikation beeinträchtigt wird. Wenn Sie wissen, was Sie erwartet und wonach Sie suchen müssen, haben Sie eine weitaus größere Chance, MITM-Angriffe zu vermeiden. Im Gegenzug bleiben Ihre Daten sicher und fest in Ihrer Reichweite.

Bildnachweis: Andy Rennie auf Flickr