Was ist Firmware-Malware und wie können Sie Infektionen verhindern?

Firmware-Malware ist persistent und besonders schwer zu erkennen. Dies liegt daran, dass ihre Infektionsketten in der Regel auf Computerkomponenten mit Ring 0-Zugriffsrechten und höher abzielen. Die Steuerungsberechtigungen liegen weit über dem, was ein typischer Computerbenutzer steuert, und befinden sich an der Schnittstelle zwischen Hardware- und Speicherkommunikation.

Durch den Zugriff auf die Firmware können Angreifer Hardwareantworten, Systemspeicher und installierte Anwendungen ändern. Malware-Angriffe können in zahlreichen Modi ausgeführt werden, unter anderem über Bluetooth, Wi-Fi und über Standard-Internetverbindungen.

Warum Firmware-Malware so beeindruckend ist

Im Folgenden sind einige der Gründe aufgeführt, warum Firmware-Malware so schwer zu überwinden ist.

1. Malware kann reguläre Antimalware-Tools umgehen

Firmware-Malware kann Schichten mit hohen Berechtigungen beschädigen. Da Sicherheitsanwendungen vom Betriebssystem gesteuert werden, das auf der Firmware ausgeführt wird, kann eine kompromittierte Firmware verwendet werden, um Zugriff auf jede installierte Software zu erhalten. Ein Firmware-Eingriff ermöglicht es böswilligen Entitäten auch, Code zu implantieren, der die Remoteverwaltung des infizierten Computers ermöglicht.

2. Malware ist persistent

Firmware-Malware ist unglaublich schwer auszurotten, sobald sie einen Computer erreicht hat. Selbst temporäre Lösungen (wie die Verwendung von Virtualisierern) bieten nur eine kurzfristige Erleichterung, indem verhindert wird, dass ganze Sektoren gleichzeitig kompromittiert werden.

Das Ändern von Betriebssystemen und das erneute Abbilden des Systems lösen das Problem ebenfalls nicht. Ein vollständiges Firmware-Update wird normalerweise empfohlen, um das Problem zu beheben, und im Extremfall ein Hardware-Upgrade.

3. Malware übernimmt Preboot-Vorgänge

Firmware-Malware erlangt normalerweise bereits vor dem Start die operative Kontrolle über ein System. Dies liegt daran, dass es die Hardware- und Bootsequenzprotokolle steuert.

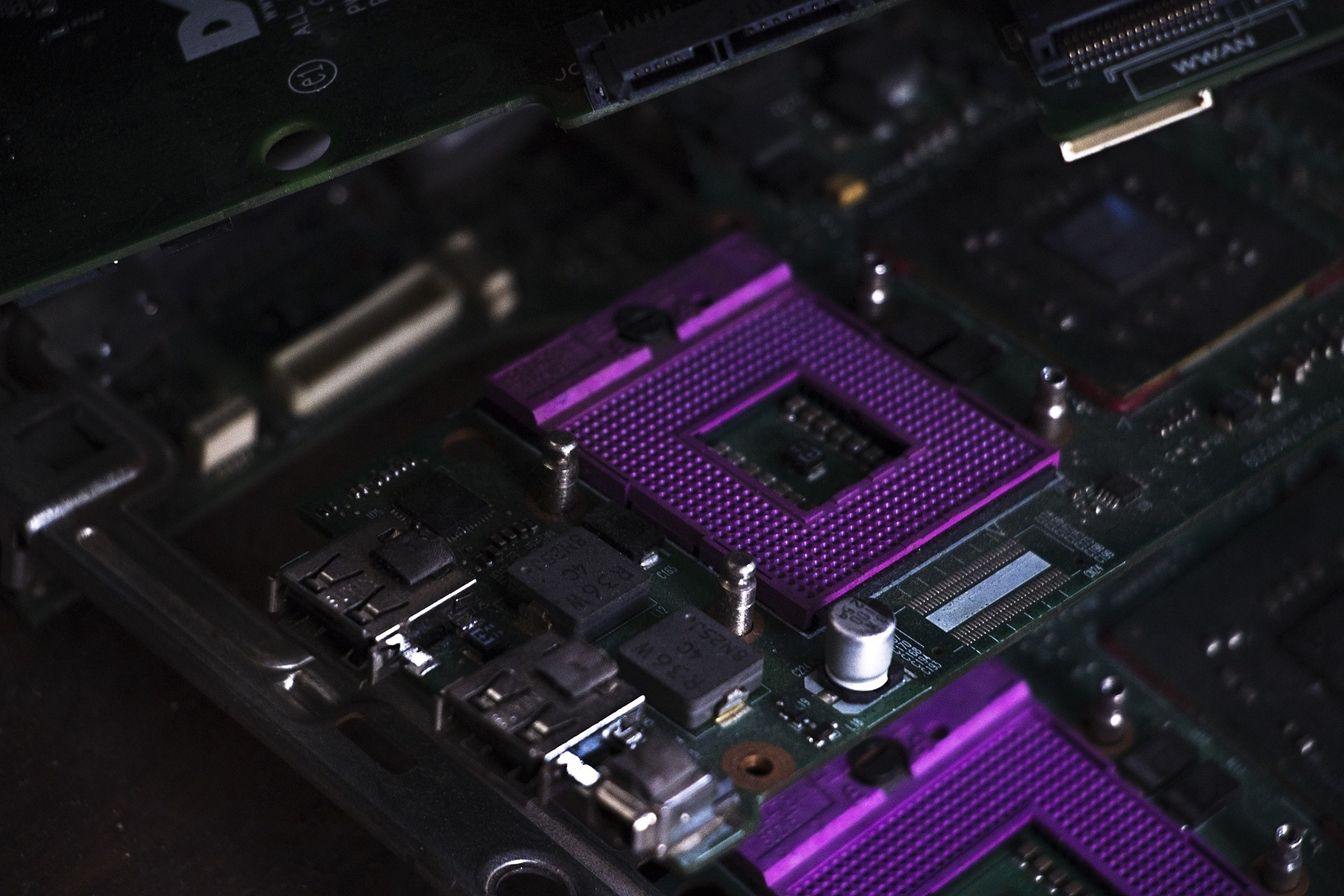

In den letzten Jahren hat eine bedeutende Anzahl die Intel Manageability Engine (ME) ins Visier genommen, ein Subsystem in Intel-Chipsätzen, das sich im Platform Controller Hub befindet.

Die Management Engine funktioniert auch bei ausgeschaltetem Computer. Die einzige Möglichkeit, ihn vollständig herunterzufahren, besteht darin, den Computer vom Stromnetz zu trennen oder den Akku zu entfernen, wenn es sich um einen Laptop handelt.

Daher arbeitet Firmware-Malware, die auf das ME-System abzielt, in einem nahezu kontinuierlichen Zyklus, ohne Überprüfungssequenzen zu durchlaufen, wodurch die Erkennung außerordentlich schwierig wird. Die gute Nachricht ist, dass es schwierig ist, einen erfolgreichen ME-Exploit durchzuführen. In Fällen, in denen solche Eingriffe auftreten, sind in der Regel staatlich geförderte Akteure beteiligt.

Gemeinsame Angriffsvektoren

BIOS- (Basic Input / Output System) und UEFI-Systeme (Unified Extensible Firmware Interface) sind normalerweise die Hauptvektoren für Firmware-Angriffe. Infektionen werden normalerweise über Rootkits und Bootkits durchgeführt.

1. BIOS-Malware-Angriffe

Malware auf BIOS-Ebene schreibt normalerweise den BIOS-Code neu und fügt einen bösartigen ein. Da sich das BIOS im Speicher und nicht auf der Festplatte befindet, kann diese Art von Malware mit regulären Antivirenprogrammen nicht erkannt werden.

Technisch gesehen ist die Neuprogrammierung des BIOS eine Aufgabe, die nur von einem Superuser ausgeführt werden kann. Die meisten BIOS-Firmware-Codes sollen dies verhindern, indem sie Änderungen an der seriellen Peripherieschnittstelle (SPI) blockieren. Sie versuchen auch, die Interaktionen im System Management Mode (SMM) und im BIOS einzuschränken, um die BIOS-Integrität aufrechtzuerhalten.

Der System Management Mode (SMM) ist in x86-basierten Prozessoren vorhanden. Aufgrund seiner hohen Speicherrechte wird es von Hackern verwendet, um auf das Betriebssystem und die Firmware zuzugreifen.

Leider wenden viele Firmware-Anbieter nur oberflächliche Sicherheitsmaßnahmen auf diese sensiblen Bereiche an, sodass böswillige Entitäten einige wichtige Änderungen vornehmen können.

2. UEFI-Firmware-Malware

UEFI wird genau wie das BIOS ausgeführt, wenn der Computer gestartet wird und bevor das Betriebssystem gestartet wird. Es arbeitet in einem Chip, der auf dem Motherboard eingebettet ist. Firmware-Angreifer versuchen normalerweise, ihren Code zu ändern, um eine systematische Kontrolle über einen Computer zu erhalten.

Einige UEFI-Intrusion-Malware nutzen Intrusion-Versionen von Tools wie RWEverything, mit denen Hacker Firmware neu programmieren können. In einigen Fällen verwenden sie sie, um den SPI-Controller zu entführen, der wiederum die UEFI verwaltet.

Viele böswillige UEFI-Kits analysieren zunächst, ob sie entsperrt oder schreibgeschützt sind. UEFI-Firmware soll normalerweise schreibgeschützt sein, aber einige Anbieter lassen diese Option offen. Dadurch können Hacker ihre eigenen UEFI-Patches implantieren.

Verhinderung von Firmware-Angriffen

Im Folgenden sind einige der Maßnahmen zur Schadensbegrenzung aufgeführt, die zur Verhinderung von Firmware-Malware ergriffen werden sollten.

1. Nach Kompromissen suchen

Um zu verhindern, dass ein System Firmware-Angriffe ausführt, sollte zunächst die Integrität des BIOS oder der UEFI überprüft werden. Das CHIPSEC-Framework gehört zu den am häufigsten empfohlenen Tools. Es durchsucht das BIOS nach beschädigten Sektoren und generiert einen Bericht, der angibt, ob die Konfigurationen gesperrt sind oder nicht. Es werden auch diejenigen angezeigt, die geändert wurden.

Es ist wichtig zu beachten, dass das Framework keineswegs ausreicht, um Angriffe zu verhindern, sondern lediglich ein Diagnosewerkzeug ist.

2. Aktivieren Sie TPM

Das Aktivieren des TPM (Trusted Platform Module) im BIOS nach dem Kauf eines neuen Computers erhöht die Sicherheit. Die Funktion überprüft die Integrität der Hardware durch kryptografisches Hashing.

Es wird geprüft, ob der Master Boot Record (MBR) und die Options-ROM-Konfigurations-Hashes mit dem erwarteten Wert übereinstimmen. Das Auflösen auf den erwarteten Wert bedeutet, dass ihre Codes nicht manipuliert wurden.

3. Verwenden Sie Computer mit Intel BootGuard

Verwenden Sie am besten einen Computer mit aktiviertem Intel BootGuard. Viele moderne Computer verfügen über diese Funktion. Es verhindert, dass sich das Gerät auf nicht signierte Firmware-Images verlässt. Wie TPM basiert es auch auf einem algorithmischen Hashing-Protokoll, um die Informationen zu überprüfen.

4. Aktivieren von Windows Defender System Guard in Windows 10

Windows Defender System Guard in Windows 10 verfügt über eine Funktion, die Firmware-Angriffe verhindert, indem ein sicherer Start durch Hypervisor-basierte Bescheinigung und DRTM (Dynamic Root of Trust) sichergestellt wird. Windows 10 verfügt außerdem über eine UEFI-Scan-Engine, die nach Firmware-Malware sucht.

Der Scanner vergleicht die Erkenntnisse der Chipsatzhersteller, um die Integrität zu gewährleisten, und ist eine Erweiterung von Microsoft Defender ATP.

Firmware Malware-Lösungen werden immer besser

PC-Hersteller widmen Firmware-Malware zunehmend Aufmerksamkeit, insbesondere weil diese Gruppe von Bedrohungen die Fähigkeit besitzt, ganze Netzwerke zu infizieren. Technologiegiganten wie Microsoft beginnen ebenfalls, eine proaktive Rolle zu übernehmen, indem sie einfache Lösungen zur Schadensbegrenzung anbieten.

Microsoft verfügt bereits über eine Klasse von PCs, die speziell zur Verhinderung von Firmware-Angriffen ausgestattet sind. Sie werden als Secured-Core-PCs bezeichnet und verfügen über einen Schutz auf Kernelebene, der durch virtualisierungsbasierte Sicherheit (VBS), Windows-Hypervisor-Code-Integrität (HVCI) und DRTM (Dynamic Root of Trust Measurement) ermöglicht wird.

Online-Sicherheitsunternehmen wie Kaspersky und ESET wehren sich ebenfalls und verfügen nun über eigene UEFI-Scanner.