Was ist SSH und wofür steht es?

Secure Shell (SSH) ist ein kryptografisches Netzwerkprotokoll, das eine sichere Kommunikation über ein unsicheres Netzwerk ermöglicht. Das Protokoll wurde entwickelt, um alte unsichere Protokolle zu ersetzen und die Sicherheit und den Datenschutz aller Betriebssysteme zu erhöhen.

Was ist SSH?

Was ist SSH?

SSH steht für Secure Shell und wird auch als Secure Socket Shell bezeichnet.

SSH ist ein sicheres Netzwerkkommunikationsprotokoll. Das Protokoll wird hauptsächlich von Netzwerkadministratoren verwendet, um eine sichere Verbindung zu Remote-Geräten herzustellen. SSH verfügt jedoch über eine Vielzahl gemeinsamer Funktionen.

Vor der Entwicklung von SSH verwendeten Benutzer und Administratoren unsichere Netzwerkprotokolle wie Telnet, um mit Remote-Geräten zu kommunizieren. Diese inzwischen veralteten Protokolle senden wichtige Informationen wie Kennwörter und Anmeldeinformationen im Klartext und sind somit ein leichtes Ziel für einen Angreifer.

SSH kommuniziert normalerweise über Port 22.

SSH1 vs. SSH2: Was ist der Unterschied?

Es gibt "zwei" Versionen von SSH. Wir sagen "zwei", weil zwischen diesen beiden Versionen viele Implementierungen und Updates von SSH1 zu SSH2 führten.

Wie zu erwarten ist, ist SSH2 das sicherere Protokoll. Es bietet einen besseren Schutz vor Angreifern und Lauschern, unterstützt stärkere Verschlüsselungsalgorithmen und bietet zahlreiche allgemeine Verbesserungen gegenüber dem ursprünglichen SSH-Protokoll.

Was ist OpenSSH?

OpenSSH ist eine weit verbreitete Open-Source-Implementierung von SSH. Die ursprüngliche kostenlose Version von SSH wurde von Tatu Ylönen entwickelt. Spätere Versionen von Ylönens Werken waren urheberrechtlich geschützt, was bedeutet, dass die Lizenzierung und Verwendung Geld kostet und Sie keine unbefugten Änderungen am Protokoll vornehmen konnten.

Daher gab ein Entwicklerteam die ursprüngliche kostenlose Version von SSH bekannt und nannte sie OpenSSH, die jetzt als Teil von OpenBSD (einem Open-Source-Betriebssystem) entwickelt wird. Alle gängigen Betriebssysteme wie Windows, macOS und die zahlreichen Linux-Distributionen unterstützen OpenSSH.

Wie funktioniert SSH?

Um zu verstehen, wie SSH funktioniert, müssen Sie zwei Dinge verstehen.

Was ist eine Shell? Zweitens, wie funktioniert die Kryptografie mit öffentlichem Schlüssel? Lassen Sie uns herausfinden, was eine Shell tatsächlich ist, bevor wir die Details einer SSH-Verbindung betrachten.

Was ist eine Shell?

Eine Shell ist eine Software, mit der Sie mit dem Betriebssystem kommunizieren können, auf dem sie gehostet wird. In der Regel verwenden Sie Befehle, um mit der Shell zu interagieren, obwohl grafische Benutzeroberflächen (GUIs) vorhanden sind.

Eine wichtige Sache zu wissen ist, dass Sie nicht am Computer sitzen müssen, um eine Shell zu verwenden. Sie können eine Shell remote über eine Netzwerkverbindung mit SSH betreiben – Sie haben es erraten.

Was ist die Verschlüsselung mit öffentlichen Schlüsseln?

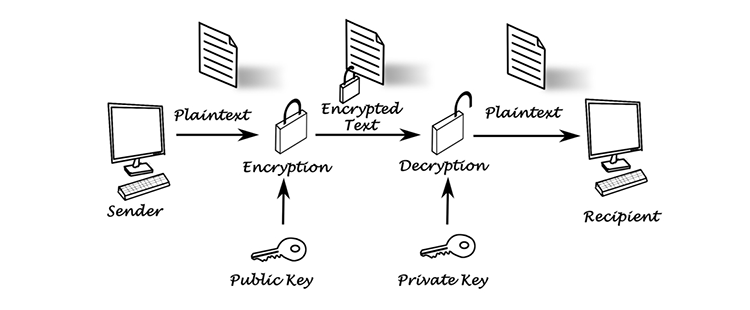

In modernen Computern gibt es zwei primäre Verschlüsselungstypen:

- Symmetrischer Algorithmus: Verwendet denselben Schlüssel für die Ver- und Entschlüsselung. Beide Parteien müssen sich vor Beginn der Kommunikation auf den Algorithmusschlüssel einigen.

- Asymmetrischer Algorithmus: Verwendet zwei verschiedene Schlüssel: einen öffentlichen und einen privaten Schlüssel. Dies ermöglicht eine sichere Verschlüsselung während der Kommunikation, ohne zuvor einen gegenseitigen Algorithmus eingerichtet zu haben.

SSH ist eine Art Kryptografie mit öffentlichem Schlüssel, bei der beide oben genannten Verschlüsselungstypen verwendet werden, um eine sichere Verbindung herzustellen.

SSH verwendet beide oben genannten Verschlüsselungstypen, um eine sichere Verbindung in einem Client-Server-Modell herzustellen. Wenn der Client versucht, eine Verbindung mit dem Server herzustellen, kommuniziert jeder Teilnehmer seine Verschlüsselungsprotokolle.

Nach der Festlegung eines passenden Verschlüsselungsprotokolls verwenden Client und Server den Diffie-Hellman-Schlüsselaustauschalgorithmus, um als Teil eines symmetrischen Algorithmus zu einem gemeinsam genutzten Verschlüsselungsschlüssel zu gelangen. Dieser Verschlüsselungsschlüssel bleibt während der gesamten Verbindung ein Geheimnis und wird zum Verschlüsseln der gesamten Kommunikation zwischen den beiden Parteien verwendet.

Woher kommt also die asymmetrische Verschlüsselung?

In der Kryptografie mit öffentlichen Schlüsseln haben Sie zwei Schlüssel: einen öffentlichen und einen privaten Schlüssel . Sie können den öffentlichen Schlüssel an andere Personen senden, während der Eigentümer nur den privaten Schlüssel kennt. Zusammen bilden sie ein Paar.

Bevor der symmetrische Schlüsselaustausch stattfindet und der sichere Kommunikationskanal eingerichtet wird, verwendet SSH eine asymmetrische Verschlüsselung, um ein temporäres Schlüsselpaar zu erstellen. Der Client und der Server tauschen öffentliche Schlüssel aus und überprüfen sich gegenseitig, bevor der Prozess zur Erstellung des symmetrischen Schlüssels beginnt.

Welchen Verschlüsselungsalgorithmus verwendet SSH?

Da SSH symmetrische Verschlüsselung verwendet, um Ihre Verbindung zu sichern, können Sie SSH so konfigurieren, dass eine Vielzahl symmetrischer Verschlüsselungsalgorithmen verwendet wird, darunter AES, Blowfish, Twofish, Salsa20 / ChaCha20, 3DES, IDEA und mehr.

Verwandte Themen: Allgemeine Verschlüsselungstypen und warum Sie keine eigenen erstellen sollten

Ist SSH dasselbe wie SSL / TLS?

Während sowohl SSH als auch SSL / TLS Sicherheit für ein zuvor unsicheres Netzwerkprotokoll bieten, sind SSH und SSL / TLS nicht identisch.

Der Secure Sockets Layer (SSL) und sein Nachfolger, Transport Layer Security (TLS), bieten einen verschlüsselten Kommunikationstunnel. Sie verwenden TLS jeden Tag, wenn Sie E-Mails senden oder im Internet surfen. SSL und TLS sind Protokolle der Anwendungsschicht. In Internet-Kommunikationsnetzen standardisiert die Anwendungsschicht die Kommunikation für Endbenutzerdienste.

Während sowohl SSL / TLS als auch SSH Verschlüsselung bieten, sind die Netzwerkprotokolle selbst für verschiedene Zwecke ausgelegt. SSL / TLS dient zum Schutz Ihrer Datenverbindung, während SSH einen sicheren Remotezugriff und die Ausführung von Befehlen ermöglicht.

Sie können SSH jedoch in Verbindung mit SSL zum Übertragen von Dateien verwenden, indem Sie das SSH File Transfer Protocol (SFTP) oder das Secure Copy Protocol (SCP) verwenden. Die Verwendung des SCP ist übrigens nur eine Möglichkeit , Daten von Ihrem PC auf einen Raspberry Pi zu kopieren .

Ist SSH dasselbe wie ein VPN?

Wie die obige Frage bietet auch ein Virtual Private Network (VPN) einen verschlüsselten Tunnel für Ihre Kommunikation. Wenn SSH jedoch in einer Client-Server-Konfiguration eine sichere Verbindung zu einem bestimmten Computer herstellt, stellt ein VPN eine sichere Verbindung zwischen Ihrem Computer und dem VPN-Server her.

Sie führen keine Remote-Befehle auf dem VPN-Server aus. Wenn Sie Ihr VPN einschalten, werden die Datenübertragungen von und zu Ihrem Computer durch den verschlüsselten Tunnel zum VPN-Server geleitet, bevor Sie sich wieder dem breiteren Internet anschließen.

SSH ermöglicht also eine sichere Verbindung zu einem einzelnen Computer, um Remotebefehle auszuführen, während ein VPN einen verschlüsselten Tunnel zwischen Ihrem Computer und dem VPN-Server ermöglicht.

Dieser Vorgang kann den Standort Ihres Computers verdecken und zusätzliche Sicherheit bieten, wenn Sie eine Internetverbindung verwenden. Möchten Sie mehr wissen? So kann ein VPN Ihre Privatsphäre schützen .

Auf welchen Plattformen ist SSH verfügbar?

Solange Ihr ausgewähltes Betriebssystem über einen SSH-Client oder eine integrierte SSH-Funktionalität verfügt, steht Ihnen das sichere Netzwerkprotokoll zur Verfügung.

Sie können beispielsweise unserem Anfängerleitfaden für SSH unter Linux folgen oder herausfinden, wie einfach die Verwendung von SSH unter Windows 10 ist .

SSH ist hier, um zu bleiben

Secure Shell geht nirgendwo hin. SSH bietet ein sicheres und benutzerfreundliches Netzwerkprotokoll, das jedem Benutzer frei zur Verfügung steht. Es funktioniert auf jeder Plattform und ist weltweit verfügbar. Nachdem Sie diese kurze Anleitung zu SSH gelesen haben, sind Sie viel besser darauf vorbereitet, sie in Zukunft zu verwenden.