Wie funktioniert die Verschlüsselung? Ist die Verschlüsselung tatsächlich sicher?

Für viele weckt das Wort "Verschlüsselung" wahrscheinlich James Bond-ähnliche Bilder eines Bösewichts mit einer Aktentasche, die mit nuklearen Startcodes oder einem anderen Actionfilm an seinem Handgelenk gefesselt ist.

In der Realität verwendet jeder täglich Verschlüsselungstechnologie. Während das "Wie" oder das "Warum" höchstwahrscheinlich nicht verstanden wird, ist klar, dass Datensicherheit wichtig ist und Verschlüsselung ein zentraler Bestandteil davon ist.

Nahezu jedes Computergerät, mit dem wir täglich interagieren, verwendet irgendeine Form von Verschlüsselungstechnologie. Wie funktioniert die Verschlüsselung und ist die Verschlüsselung sicher?

Was ist Verschlüsselung?

Die Verschlüsselung ist eine moderne Form der Kryptografie, mit der ein Benutzer Informationen vor anderen verbergen kann.

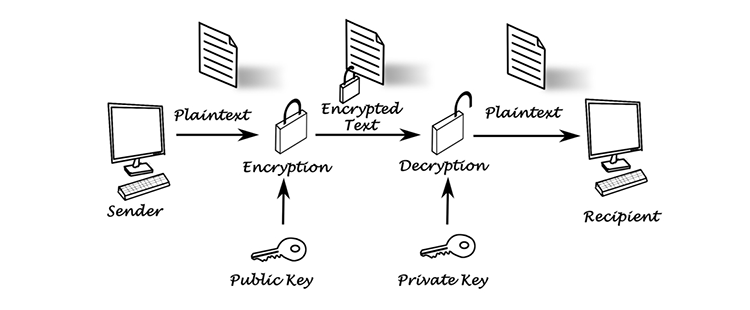

Die Verschlüsselung verwendet einen komplexen Algorithmus, der als Chiffre bezeichnet wird, um reguläre Daten (als Klartext bezeichnet) in eine Reihe von scheinbar zufälligen Zeichen (als Chiffretext bezeichnet) umzuwandeln, die von Personen ohne speziellen Schlüssel zum Entschlüsseln nicht gelesen werden können. Diejenigen, die den Schlüssel besitzen, können die Daten entschlüsseln, um den Klartext erneut anzuzeigen, anstatt die zufällige Zeichenfolge des Chiffretextes.

Zwei der am häufigsten verwendeten Verschlüsselungsmethoden sind die Verschlüsselung mit öffentlichem Schlüssel (asymmetrisch) und die Verschlüsselung mit privatem Schlüssel (symmetrisch).

Mit beiden Verschlüsselungsmethoden können Benutzer Daten verschlüsseln, um sie vor anderen zu verbergen, und sie dann entschlüsseln, um auf den ursprünglichen Klartext zuzugreifen. Sie unterscheiden sich jedoch darin, wie sie mit den Schritten zwischen Ver- und Entschlüsselung umgehen.

Verschlüsselung mit öffentlichem Schlüssel

Bei der Verschlüsselung mit öffentlichem Schlüssel oder asymmetrischem Schlüssel werden der öffentliche Schlüssel des Empfängers und ein (mathematisch) übereinstimmender privater Schlüssel verwendet.

Beispielsweise:

- Joe und Karen haben beide Schlüssel für eine Kiste.

- Joe hat den öffentlichen Schlüssel und Karen hat einen passenden privaten Schlüssel.

- Joe kann seinen öffentlichen Schlüssel verwenden, um die Box zu entsperren und Dinge hinein zu legen, aber er kann weder bereits darin befindliche Gegenstände anzeigen noch etwas herausnehmen.

- Karens privater Schlüssel kann die Schachtel öffnen, alle darin enthaltenen Gegenstände anzeigen und sie nach Belieben entfernen.

Beachten Sie, dass Karen Elemente anzeigen und aus der Box entfernen kann, aber keine neuen Elemente in die Box legen kann, damit Joe sie sehen kann.

Damit das funktioniert, müssen Joe und Karen einen neuen Schlüsselsatz gegen eine neue Box austauschen. In diesem Fall hält Karen den öffentlichen Schlüssel und kann die Box entsperren, um einen neuen Gegenstand einzulegen, während Joes privater Schlüssel es ihm ermöglicht, die Schachtel zu öffnen und die Gegenstände anzuzeigen.

Verschlüsselung mit privatem Schlüssel

Die Verschlüsselung mit privatem oder symmetrischem Schlüssel unterscheidet sich von der Verschlüsselung mit öffentlichem Schlüssel im Zweck der Schlüssel. Es sind noch zwei Schlüssel für die Kommunikation erforderlich, aber jeder dieser Schlüssel ist jetzt im Wesentlichen derselbe.

Zum Beispiel besitzen Joe und Karen beide Schlüssel für die oben genannte Box, aber in diesem Szenario tun die Schlüssel dasselbe. Beide können nun Dinge zur Box hinzufügen oder daraus entfernen.

Wenn Joe digital spricht, kann er jetzt eine Nachricht verschlüsseln und mit seinem Schlüssel entschlüsseln. Karen kann dasselbe mit ihrer machen.

Dies ist eine vereinfachte Methode zur Berücksichtigung der Verschlüsselung mit privaten Schlüsseln. Häufig verwenden Online-Sites und -Dienste sowohl die Verschlüsselung mit öffentlichen als auch mit privaten Schlüsseln, um verschiedene Funktionen zu sichern und dabei Sicherheitsebenen aufzubauen.

Eine kurze Geschichte der Verschlüsselung

Wenn es um Verschlüsselung geht, ist es wichtig zu unterscheiden, dass alle modernen Verschlüsselungstechnologien von der Kryptographie abgeleitet sind.

Kryptographie ist im Kern das Erstellen und (Entschlüsseln) eines Codes. Während die elektronische Verschlüsselung im größeren Schema der Dinge relativ neu ist, ist die Kryptographie eine Wissenschaft, die bis ins antike Griechenland zurückreicht.

Die Griechen waren die erste Gesellschaft, der die Verwendung von Kryptographie zugeschrieben wurde, um sensible Daten in Form des geschriebenen Wortes sowohl vor den Augen ihrer Feinde als auch vor der Öffentlichkeit zu verbergen.

Die Griechen waren jedoch nicht allein bei der Entwicklung primitiver Kryptographiemethoden. Die Römer folgten diesem Beispiel und führten die sogenannte "Caesar-Chiffre" ein, eine Substitutions-Chiffre, bei der ein Buchstabe durch einen anderen Buchstaben ersetzt wurde, der weiter unten im Alphabet verschoben wurde.

Wenn der Schlüssel beispielsweise eine Rechtsverschiebung von drei beinhaltet, wird der Buchstabe A zu D, der Buchstabe B ist E und so weiter. Die Caesar-Chiffre ist eine der ersten Formen der Kryptographie, die viele von uns als Kinder kennenlernen.

Beispiele für moderne Verschlüsselungstechnologie

Die moderne Verschlüsselungstechnologie verwendet ausgefeiltere Algorithmen und größere Schlüsselgrößen, um verschlüsselte Daten besser zu verbergen. Je größer der Schlüssel ist, desto mehr Kombinationen müssten bei einem Brute-Force-Angriff ausgeführt werden, um den Chiffretext erfolgreich zu entschlüsseln.

Da sich die Schlüsselgröße weiter verbessert, steigt die Zeit, die zum Knacken der Verschlüsselung mit einem Brute-Force-Angriff benötigt wird, sprunghaft an.

Während beispielsweise ein 56-Bit-Schlüssel und ein 64-Bit-Schlüssel einen ähnlichen Wert haben, ist der 64-Bit-Schlüssel tatsächlich 256-mal schwerer zu knacken als der 56-Bit-Schlüssel.

Die meisten modernen Verschlüsselungen verwenden mindestens einen 128-Bit-Schlüssel, einige verwenden 256-Bit-Schlüssel oder höher. Um dies ins rechte Licht zu rücken, würde das Knacken eines 128-Bit-Schlüssels einen Brute-Force-Angriff erfordern, um über 339.000.000.000.000.000.000.000.000.000.000.000.000 mögliche Tastenkombinationen zu testen.

Eine der größten Fehlbezeichnungen für Verschlüsselungssprachen sind die Unterschiede zwischen den Verschlüsselungstypen (Verschlüsselungsalgorithmen) und ihren jeweiligen Stärken. Lassen Sie es uns zusammenfassen:

- Verschlüsselungstyp: Der Verschlüsselungstyp betrifft den Abschluss der Verschlüsselung. Beispielsweise ist die asymmetrische Kryptografie einer der häufigsten Verschlüsselungstypen im Internet.

- Verschlüsselungsalgorithmus: Wenn wir die Stärke der Verschlüsselung diskutieren, sprechen wir über einen bestimmten Verschlüsselungsalgorithmus. Die Algorithmen sind die Herkunft der interessanten Namen wie Triple DES, RSA oder AES. Namen von Verschlüsselungsalgorithmen werden häufig von einem numerischen Wert wie AES-128 begleitet. Die Zahl bezieht sich auf die Größe des Verschlüsselungsschlüssels und definiert ferner die Stärke des Algorithmus.

Es gibt einige weitere Verschlüsselungsbegriffe, mit denen Sie sich vertraut machen sollten , um Ihr Wissen über Verschlüsselung zu erweitern.

Aufgrund der Stärke und Sicherheit werden mehrere gängige Verschlüsselungsalgorithmen bevorzugt. Sie wissen wahrscheinlich mehr über Verschlüsselung als Sie denken, insbesondere einige der Namen.

1. Datenverschlüsselungsstandard (DES)

Der Datenverschlüsselungsstandard ist ein ursprünglicher Verschlüsselungsstandard der US-Regierung. Es wurde ursprünglich als unzerbrechlich angesehen, aber die Erhöhung der Rechenleistung und die Verringerung der Hardwarekosten haben die 56-Bit-Verschlüsselung im Wesentlichen überholt. Dies gilt insbesondere für sensible Daten.

2. RSA

RSA ist einer der ersten kryptografischen Algorithmen mit öffentlichem Schlüssel. Es verwendet die oben erläuterte asymmetrische Einweg-Verschlüsselungsfunktion (und auch die oben beschriebenen verknüpften Verschlüsselungsbegriffe).

RSA ist ein bekannter Verschlüsselungsalgorithmus. Es ist ein Hauptmerkmal vieler Protokolle, einschließlich SSH, OpenPGP, S / MIME und SSL / TLS. Darüber hinaus verwenden Browser RSA, um eine sichere Kommunikation über unsichere Netzwerke herzustellen.

RSA bleibt aufgrund seiner Schlüssellänge unglaublich beliebt. Ein RSA-Schlüssel ist normalerweise 1024 oder 2048 Bit lang. Sicherheitsexperten glauben jedoch, dass es nicht lange dauern wird, bis 1024-Bit-RSA geknackt ist, was zahlreiche Regierungs- und Geschäftsorganisationen dazu veranlasst, auf den stärkeren 2048-Bit-Schlüssel zu migrieren.

3. Advanced Encryption Standard (AES)

Der Advanced Encryption Standard (AES) ist jetzt der vertrauenswürdige Verschlüsselungsstandard der US-Regierung.

Es ist ein symmetrischer Schlüsselalgorithmus, der Schlüssel in drei verschiedenen Größen erzeugen kann: 128, 192 oder 256 Bit. Darüber hinaus gibt es für jede Schlüsselgröße unterschiedliche Verschlüsselungsrunden. Eine "Runde" ist der Prozess, Klartext in Chiffretext umzuwandeln. Für 128-Bit gibt es zehn Runden. 192-Bit hat 12 Runden und 256-Bit hat 14 Runden.

AES ist eine der stärksten derzeit verfügbaren Verschlüsselungsformen. Wenn Sie auf einem Produkt "Verschlüsselung in Militärqualität" lesen, bezieht sich dies auf AES. Zwar gibt es theoretische Angriffe gegen AES, doch erfordern alle ein Maß an Rechenleistung und Datenspeicherung, das in der heutigen Zeit einfach nicht realisierbar ist.

Ist die Verschlüsselung sicher?

Die Antwort lautet eindeutig Ja .

Der Zeitaufwand, der Energieverbrauch und die Rechenkosten, um die meisten modernen kryptografischen Technologien zu knacken, machen den Versuch, die Verschlüsselung (ohne Schlüssel) zu unterbrechen, zu einer teuren Übung, die relativ vergeblich ist.

Die Verschlüsselung weist jedoch Schwachstellen auf, die weitgehend außerhalb der Leistungsfähigkeit der Technologie liegen.

- Hintertüren: Unabhängig davon, wie sicher die Verschlüsselung ist, kann jemand die Sicherheit negieren, wenn jemand eine Hintertür in den Code einfügt. Verschlüsselungstüren sind ein ständiges Gesprächsthema für Regierungen weltweit und werden nach jedem Terroranschlag zu einem besonders heißen Thema. Es gibt zahlreiche Gründe, warum wir einer Regierung niemals erlauben sollten , die Verschlüsselung zu brechen .

- Umgang mit privaten Schlüsseln: Die moderne Schlüsselkryptografie ist äußerst sicher. Menschliches Versagen ist jedoch immer noch der größte Faktor bei den meisten Sicherheitsproblemen. Ein Fehler bei der Behandlung eines privaten Schlüssels kann ihn externen Parteien zugänglich machen und die Verschlüsselung unbrauchbar machen.

- Erhöhte Rechenleistung: Mit der aktuellen Rechenleistung sind die meisten modernen Verschlüsselungsschlüssel nicht zu knacken. Mit zunehmender Rechenleistung muss die Verschlüsselungstechnologie jedoch Schritt halten, um immer einen Schritt voraus zu sein.

- Regierungsdruck: Neben den Verschlüsselungstüren setzen einige Regierungen verbindliche Entschlüsselungsgesetze durch, die inhaftierte Bürger zur Übergabe privater Verschlüsselungsschlüssel zwingen. Die Art der wichtigsten Offenlegungsgesetze variiert je nach Land. In den USA schützt die fünfte Änderung Zeugen vor Selbstbeschuldigung und macht die obligatorische Offenlegung von Schlüsseln illegal.

Sollten Sie Verschlüsselung verwenden?

Es geht nicht wirklich darum, ob Sie Verschlüsselung verwenden sollten. Sie verwenden jeden Tag Verschlüsselung, um auf Ihr Online-Banking zuzugreifen, Nachrichten auf WhatsApp zu senden und ohne Lauschangriffe sicher auf Websites zuzugreifen.

Eine bessere Frage ist: "Was würde ohne Verschlüsselung passieren?"