Die 10 besten Tools zum Scannen Ihres Linux-Servers auf Malware und Sicherheitslücken

Linux ist geradezu eines der beliebtesten und sichersten Betriebssysteme für große Server. Trotz seiner weit verbreiteten Nutzung bleibt es anfällig für Cyberangriffe. Hacker zielen auf Server ab, um sie entweder herunterzufahren oder wertvolle Informationen zu stehlen.

Es besteht ein dringender Bedarf, Gegen-Hacking-Methoden zu entwickeln, um Sicherheitsverletzungen und Malware-Angriffe abzuwehren. Dies ist durch die Einstellung von Cybersicherheitsexperten möglich. Leider kann sich dies als kostspielige Angelegenheit erweisen. Die nächstbeste Lösung ist die Installation von Scan-Tools, die wie angegossen für Ihre Linux-Systeme passen.

Hier ist eine Liste der Top-Ten-Linux-Scan-Tools, um Ihren Server auf Sicherheitslücken und Malware zu überprüfen.

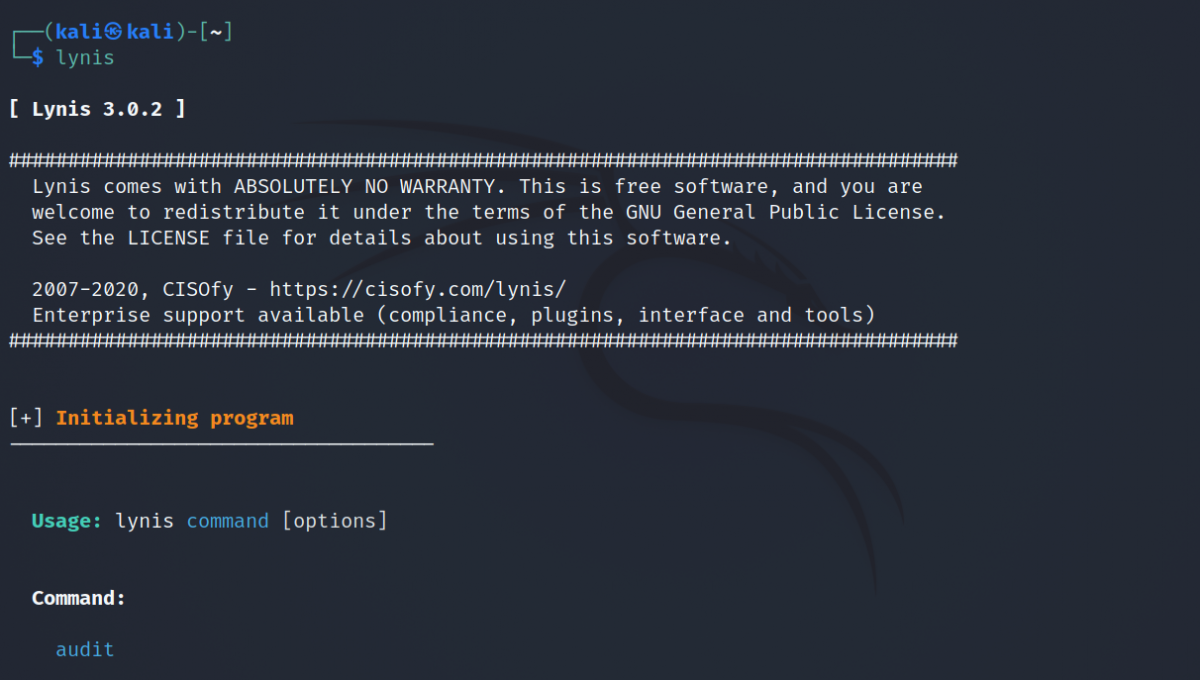

1. Lynis

Lynis ist ein Open-Source-Sicherheitstool für Linux, das eine bevorzugte Wahl für Unix-basierte Auditing-Betriebssysteme wie macOS, Linux und BSD ist. Dieses Tool ist die Idee von Michael Boelen, der zuvor an rkhunter gearbeitet hat.

Als Sicherheitstool führt Lynis aufwendige Scans durch, indem es die Details Ihres Betriebssystems, Kernel-Parameter, installierte Pakete und Dienste, Netzwerkkonfigurationen, Kryptographie und andere Malware-Scans durchgeht. Es wird häufig für Compliance- und Audit-Testzwecke verwendet.

Geben Sie zur Installation auf Debian-basierten Distributionen den folgenden Befehl in das Terminal ein:

sudo apt-get install -y lynis2. chkrootkit

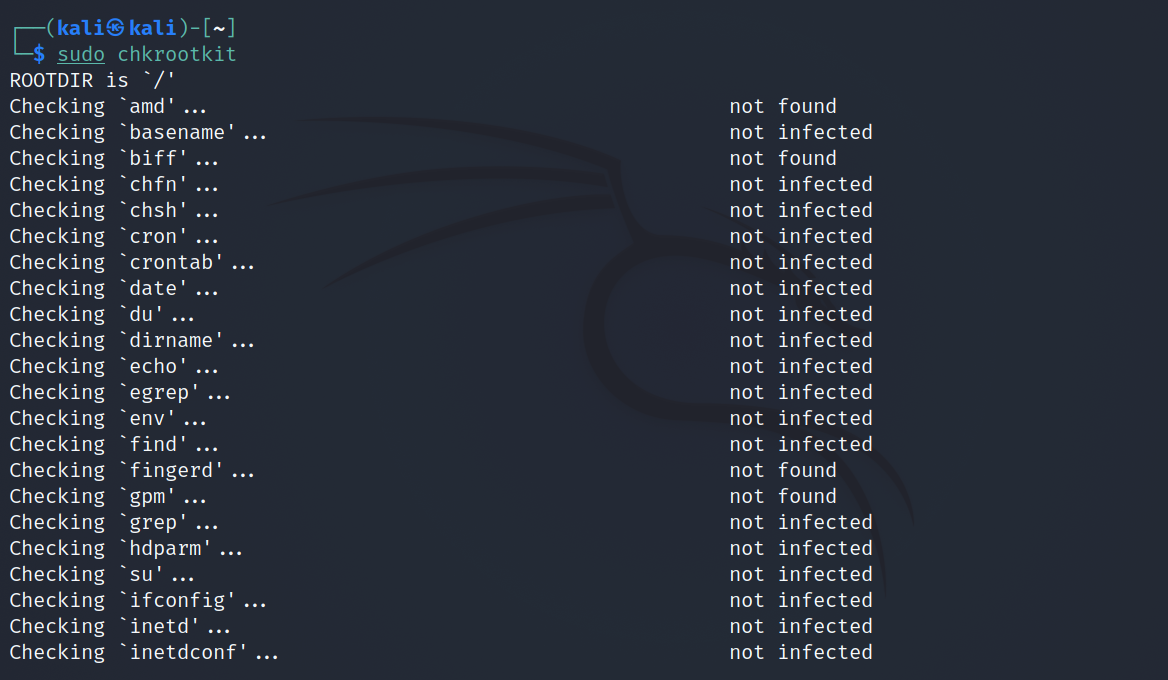

Chkrootkit oder Check Rootkit ist eine gängige Software für Unix-basierte Systeme. Wie der Name treffend vermuten lässt, ist es eine ideale Software zum Durchsuchen von Rootkits und anderen Viren, die möglicherweise auf das System gelangt sind.

Ein Rootkit ist eine Malware, die versucht, auf die Root-Dateien Ihres Servers zuzugreifen. Dennoch stellen diese Rootkits weiterhin einen kolossalen Sicherheitskompromiss dar.

Chkrootkit durchsucht die Kernsystemprogramme und sucht nach Signaturen, während es die Durchquerung der Dateisysteme mit der erhaltenen Ausgabe vergleicht. Findet das Tool Unstimmigkeiten, bekämpft es diese effizient, ohne dass ein Virus Ihren Server beschädigt.

Geben Sie zur Installation unter Debian den folgenden Befehl in das Terminal ein:

sudo apt update

sudo apt install chkrootkit3. rkhunter

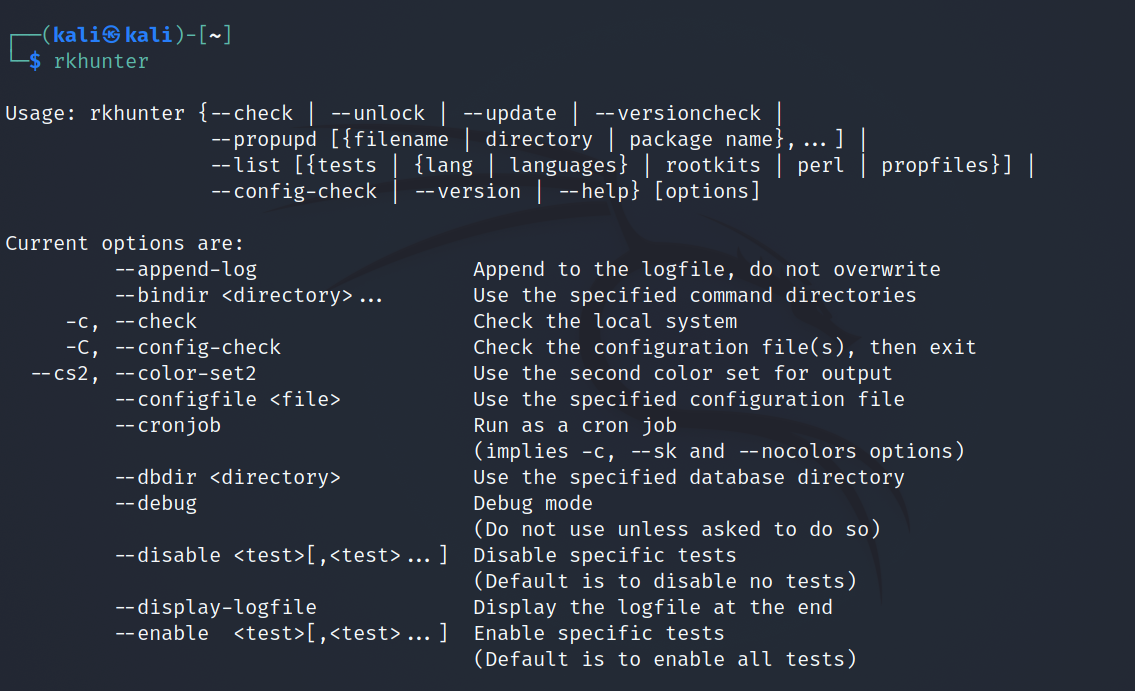

Rkhunter oder Rootkit Hunter zieht einige Ähnlichkeiten mit chkrootkit. Es durchsucht Rootkits und andere Hintertüren/Viren auf Unix-Systemen, wobei Linux ein typisches Beispiel ist. Im Gegenteil, Rootkit Hunter funktioniert ein wenig anders als sein Gegenstück.

Zunächst überprüft es SHA-1-Hashes von Kern- und kritischen Systemdateien. Darüber hinaus vergleicht es die Ergebnisse mit verifizierten Hashes, die in seiner Online-Datenbank verfügbar sind. Dieses Tool ist gut ausgestattet, um Rootkit-Verzeichnisse, verdächtige Kernel-Module, versteckte Dateien und falsche Berechtigungen zu finden.

Geben Sie zur Installation den folgenden Befehl in das Terminal ein:

sudo apt-get install rkhunter -y

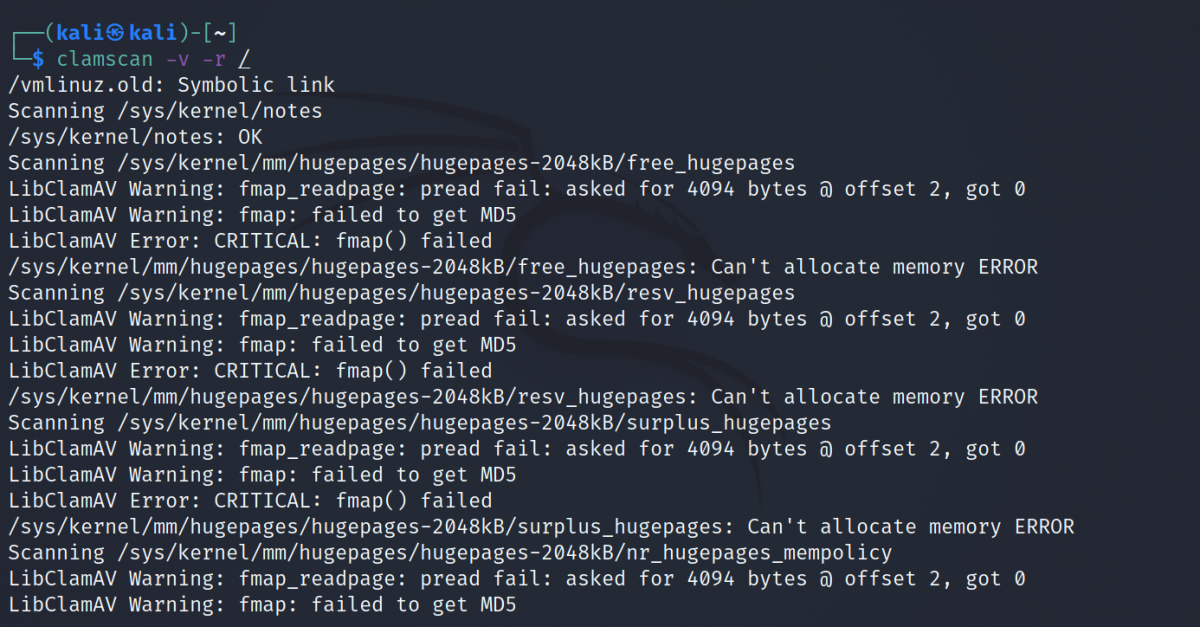

4. ClamAV

ClamAV oder Clam Anti-Virus ist eine kostenlose, plattformübergreifende Antivirensoftware. Es kann eine Vielzahl von Malware und Viren erkennen. Obwohl es ursprünglich für Unix entwickelt wurde, verfügt es über einen Open-Source-Code, der es vielen Drittanbietern ermöglicht, unterschiedliche Versionen für andere Betriebssysteme wie Solaris, macOS, Windows, Linux und AIX zu entwickeln.

ClamAV bietet eine Reihe von Funktionen, darunter einen Befehlszeilen-Scanner, einen Datenbank-Updater und einen skalierbaren Multithread-Daemon. Dies basiert auf einer Antiviren-Engine, die auf einer gemeinsam genutzten Bibliothek von Viren und Malware ausgeführt wird. Obwohl es sich um eine kostenlos herunterladbare Software handelt, ist die lobenswerte Tatsache, dass die Malware-Bibliotheken ständig aktualisiert werden.

Geben Sie zur Installation den folgenden Befehl in das Terminal ein:

sudo apt-get install clamav clamav-daemon -y5. Linux-Malware-Erkennung

Linux Malware Detect (LMD) oder Linux MD ist ein Softwarepaket, das auf Unix-basierten Serversystemen nach Malware sucht und dem Benutzer alle Sicherheitsverletzungen meldet.

LMD schützt das System vor Malware, indem es Systemdateien scannt und sie mit den Signaturen Tausender bekannter Linux-Malware vergleicht. Obwohl es seine unabhängige Datenbank mit Malware-Signaturen unterhält, bezieht LMD Informationen aus den Datenbanken ClamAV und Malware Hash Registry.

Geben Sie zur Installation die folgenden Befehle nacheinander im Terminal ein:

sudo apt-get -y install git

git clone https://github.com/rfxn/linux-malware-detect.git

cd linux-malware-detect/

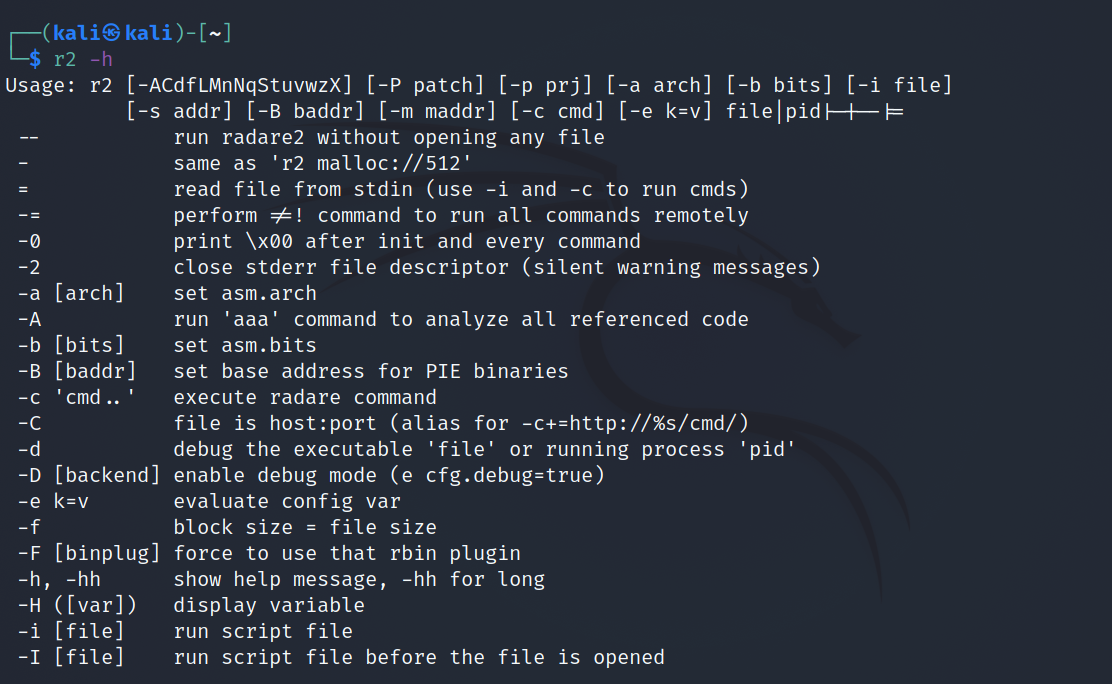

sudo ./install.sh6. Radare2

Radare2 ist eine Reverse-Engineering-Software für statische und dynamische Analysen. Als Open-Source-Software bietet es Funktionen wie digitale Forensik, Softwareausbeutung, Binärformate und Architekturen.

Die Leistungsfähigkeit des Reverse Engineering erleichtert das Debugging von Problemen unter Linux, insbesondere beim Arbeiten mit Programmen innerhalb des Terminals. Der Hauptzweck von Radare2 besteht darin, beschädigte Dateien oder Programme zu extrahieren oder zu reparieren, die durch Reverse Engineering Malware-Angriffen zum Opfer gefallen sind.

Geben Sie zur Installation den folgenden Befehl in das Terminal ein:

sudo apt-get install git

git clone https://github.com/radareorg/radare2

cd radare2 ; sys/install.sh

7. OpenVAS

Open Vulnerability Assessment System (OpenVAS) ist ein Schwachstellen-Scanner, der mit Greenbone Vulnerability Manager (GVM) ausgestattet ist, einem Software-Framework, das eine Reihe von Sicherheitstools umfasst.

OpenVAS führt Sicherheitsprüfungen auf dem System durch, um nach Exploits oder Schwachstellen auf dem Server zu suchen. Es vergleicht die identifizierten Dateien mit Signaturen von Exploits oder Malware, die in seiner Datenbank vorhanden sind.

Der Zweck des Tools weicht davon ab, tatsächliche Malware zu finden; Stattdessen ist es ein unverzichtbares Werkzeug, um die Schwachstellen Ihres Systems gegen verschiedene Exploits zu testen. Sobald Sie sich der Schwächen Ihres Systems bewusst sind, wird es einfacher, die Bedenken auszuräumen.

8. REMnux

REMnux ist eine Sammlung verschiedener kuratierter kostenloser Tools. Als Linux-Toolkit werden hauptsächlich Reverse Engineering und Malware-Analyse verwendet. Einige Funktionen umfassen statische und binäre Dateianalyse, Wireshark, Netzwerkanalyse und JavaScript-Bereinigung.

Alle diese Funktionen zusammen bilden ein System, das extrem leistungsstark ist, um verschiedene Malware-Anwendungen zu dekonstruieren, die während des Scanvorgangs gefunden werden. Aufgrund seiner Open-Source-Natur kann jeder es einfach herunterladen und in seinem/seinen Linux-System(en) installieren.

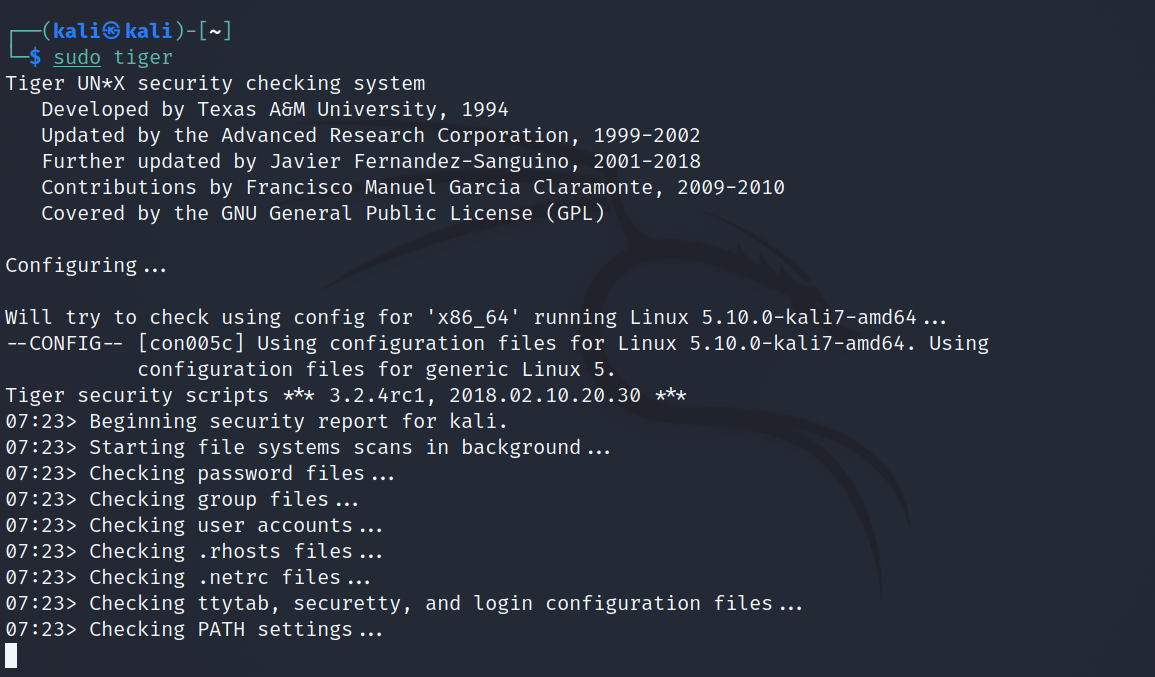

9. Tiger

Tiger ist eine Open-Source-Software, die verschiedene Shell-Skripte enthält, um Sicherheitsüberprüfungen und Intrusion Detection durchzuführen.

Tiger scannt die Konfigurationsdateien und Benutzerdateien des gesamten Systems auf mögliche Sicherheitsverletzungen. Diese werden dann zur Analyse an die Benutzer zurückgemeldet. All dies wird durch das Vorhandensein mehrerer POSIX-Tools ermöglicht, die es in seinem Backend verwendet.

Um Tiger zu installieren, können Sie den Quellcode direkt herunterladen oder mit einem Paketmanager aus einem Standard-Repository installieren.

Geben Sie zur Installation den folgenden Befehl in das Terminal ein:

sudo apt-get update

sudo apt-get install tiger10. Maltrail

Maltrail ist ein trendiges Tool für die Linux-Sicherheit, da es ausgiebig zur Erkennung von bösartigem Datenverkehr verwendet wird. Es führt detaillierte Scans durch, indem es eine Datenbank mit öffentlich verfügbaren Elementen auf der schwarzen Liste verwendet und dann den Datenverkehr mit den hervorgehobenen Fehlern vergleicht.

Der Zugriff auf Maltrail ist sowohl über die Linux-Befehlszeile als auch über das Webinterface möglich.

Um Maltrail zu installieren, aktualisieren Sie zuerst die Repository-Liste Ihres Systems und aktualisieren Sie die installierten Pakete. Sie müssen auch einige zusätzliche Abhängigkeiten herunterladen.

sudo apt-get update && sudo apt-get upgrade

sudo apt-get install git python-pcapy python-setuptoolsKlonen Sie dann das offizielle Maltrail Git-Repository:

git clone https://github.com/stamparm/maltrail.gitÄndern Sie das Verzeichnis und führen Sie das Python-Skript aus:

cd /mailtrail

python sensor.pyWelches ist das beste Sicherheitstool für Linux?

Es gibt verschiedene Tools zur Bedrohungserkennung auf dem Markt. Da jedoch jedes Werkzeug für einen anderen Zweck verfügbar ist, stehen den Endbenutzern viele Auswahlmöglichkeiten zur Verfügung. Auf diese Weise können die Leute das richtige Tool für ihren aktuellen Anwendungsfall auswählen und über die Befehlszeile oder die entsprechenden Schnittstellen installieren.