Hacker haben möglicherweise den Hauptschlüssel für einen anderen Passwort-Manager gestohlen

Die besten Passwort-Manager sollen alle Ihre Login-Daten und Kreditkarteninformationen sicher und geschützt aufbewahren, aber eine große neue Sicherheitslücke setzt Benutzer des KeePass-Passwort-Managers gerade einem ernsthaften Risiko aus, gehackt zu werden.

Tatsächlich ermöglicht der Exploit einem Angreifer, das Master-Passwort eines KeePass-Benutzers im Klartext – also in unverschlüsselter Form – zu stehlen, indem er es einfach aus dem Speicher des Zielcomputers extrahiert. Es handelt sich um einen bemerkenswert einfachen Hack, der jedoch besorgniserregende Folgen haben könnte.

Passwort-Manager wie KeePass sperren alle Ihre Anmeldeinformationen, um sie sicher aufzubewahren, und alle diese Daten werden hinter einem Master-Passwort versiegelt. Sie geben Ihr Master-Passwort ein, um auf alles zuzugreifen, was in Ihrem Tresor gespeichert ist, was ihn zu einem wertvollen Ziel für Hacker macht.

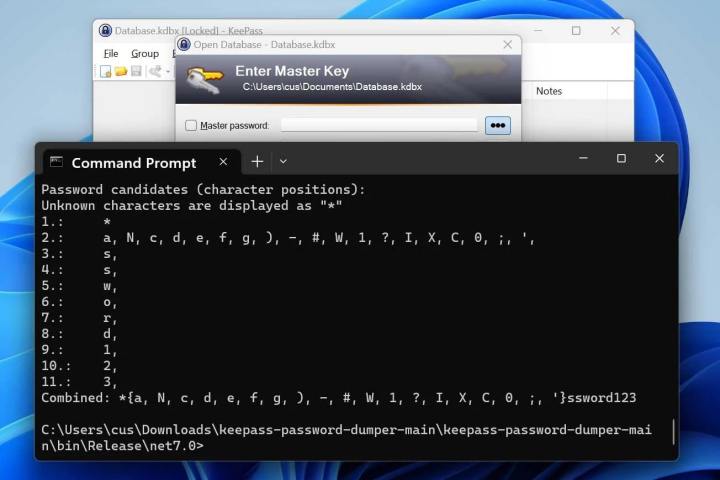

Wie Bleeping Computer berichtet, wurde die KeePass-Schwachstelle vom Sicherheitsforscher „vdohney“ entdeckt, der ein Proof-of-Concept (PoC)-Tool auf GitHub veröffentlichte. Dieses Tool ist in der Lage, fast das gesamte Master-Passwort (mit Ausnahme der ersten ein oder zwei Zeichen) in lesbarer, unverschlüsselter Form zu extrahieren. Dies ist sogar möglich, wenn KeePass gesperrt ist und möglicherweise die App vollständig geschlossen ist.

Das liegt daran, dass das Master-Passwort aus dem Speicher von KeePass extrahiert wird. Wie der Forscher erklärt, kann dieser auf verschiedene Arten erlangt werden: „Es spielt keine Rolle, woher der Speicher kommt – es kann sich um den Prozess-Dump, die Auslagerungsdatei (pagefile.sys), die Ruhezustandsdatei (hiberfil.sys) oder den RAM handeln.“ Dump des gesamten Systems.“

Der Exploit existiert dank eines benutzerdefinierten Codes, den KeePass verwendet. Wenn Sie Ihr Master-Passwort eingeben, tun Sie dies in einem benutzerdefinierten Feld namens SecureTextBoxEx. Trotz des Namens stellt sich heraus, dass dieses Feld doch nicht so sicher ist, da jedes in das Feld eingegebene Zeichen im Wesentlichen eine übrig gebliebene Kopie von sich selbst im Systemspeicher hinterlässt. Es sind diese Restzeichen, die das PoC-Tool findet und extrahiert.

Eine Lösung kommt

Der einzige Nachteil dieser Sicherheitsverletzung besteht darin, dass ein physischer Zugriff auf den Computer erforderlich ist, von dem das Master-Passwort extrahiert werden soll. Aber das ist nicht unbedingt immer ein Problem – wie wir in der LastPass-Exploit-Saga gesehen haben, können Hacker mithilfe angreifbarer Fernzugriffs-Apps, die auf dem Computer installiert sind, Zugriff auf den Computer eines Ziels erhalten.

Wenn ein Zielcomputer mit Malware infiziert wäre, könnte er so konfiguriert werden, dass er den Speicher von KeePass leert und sowohl ihn als auch die Datenbank der App an den eigenen Server des Hackers zurücksendet, sodass der Bedrohungsakteur das Master-Passwort in seinem eigenen Tempo extrahieren kann.

Glücklicherweise sagt der Entwickler von KeePass, dass eine Lösung in Vorbereitung ist. Eine der möglichen Abhilfemaßnahmen besteht darin, zufälligen Dummy-Text in den Speicher der App einzufügen, der das Passwort verschleiern würde. Die Veröffentlichung des Fixes wird voraussichtlich nicht vor Juni oder Juli 2023 erfolgen, was für jeden, der Angst vor der Offenlegung seines Master-Passworts hat, eine schmerzhafte Wartezeit sein könnte. Allerdings hat der Entwickler auch eine Beta-Version des Fixes veröffentlicht, die von der KeePass-Website heruntergeladen werden kann.

Die Sicherheitslücke zeigt nur, dass selbst scheinbar sichere Apps wie Passwort-Manager angegriffen werden können, und es ist nicht das erste Mal, dass in KeePass eine schwerwiegende Schwachstelle gefunden wurde . Wenn Sie sich vor Online-Bedrohungen wie diesem neuesten Exploit schützen möchten, vermeiden Sie das Herunterladen von Apps oder das Öffnen von Dateien von unbekannten Absendern, meiden Sie fragwürdige Websites und verwenden Sie eine Antiviren-App. Und natürlich geben Sie das Master-Passwort Ihres Passwort-Managers niemals an Dritte weiter.