Microsoft bestätigt SolarWinds-Verstoß gegen Kernprodukte

Microsoft hat bestätigt, dass das Unternehmen ein Opfer des SolarWinds-Hacks ist, da der mutmaßliche nationalstaatliche Angriff eine weitere große Kopfhaut beansprucht.

In einem am 17. Dezember 2020 veröffentlichten NSA- Hinweis wurde auf Microsoft-Produkte wie Azure und Active Directory verwiesen, die der Technologieriese später bestätigte.

Microsoft fällt SolarWinds Hack zum Opfer

Microsoft verwendete SolarWinds Orion, die Remoteverwaltungssoftware, die den Angriff auslöste. Einige Veröffentlichungen schlugen vor, dass die von Microsoft kompromittierten Produkte wie Azure und Active Directory dann als Angriffstools gegen andere Opfer verwendet wurden.

Microsoft-Präsident Brad Smith gab jedoch eine Erklärung ab, in der er bestritt, dass seine Produkte für den Angriff kooptiert wurden. Das Department for Homeland Security bestätigte ebenfalls die Ablehnung. Die vollständige Erklärung von Brad Smith kann im offiziellen Microsoft-Blog gelesen werden.

Wie andere SolarWinds-Kunden haben wir aktiv nach Indikatoren für diesen Akteur gesucht und können bestätigen, dass wir in unserer Umgebung schädliche SolarWinds-Binärdateien entdeckt haben, die wir isoliert und entfernt haben. Wir haben keine Hinweise auf den Zugriff auf Produktionsdienstleistungen oder Kundendaten gefunden. Unsere laufenden Untersuchungen haben absolut keine Hinweise darauf gefunden, dass unsere Systeme verwendet wurden, um andere anzugreifen.

Smith kategorisierte den laufenden SolarWinds-Hack als "Moment der Abrechnung" und erklärte seine Überzeugung, dass "wir starke Schritte brauchen, um Nationalstaaten für Cyberangriffe zur Rechenschaft zu ziehen".

Im globalen Cybersicherheitsspiel von Katz und Maus hat der SolarWinds-Angriff den Einsatz erheblich erhöht.

SolarWinds Attack wächst weiter

Der SolarWinds-Hack dauert an und fordert mehr Opfer.

Microsoft ist eines der größten Technologieunternehmen, das seine Beteiligung erklärt. Weitere Ziele sind das US-Energieministerium und, was vielleicht am besorgniserregendsten ist, die National Nuclear Security Administration, die das US-Atomarsenal verwaltet.

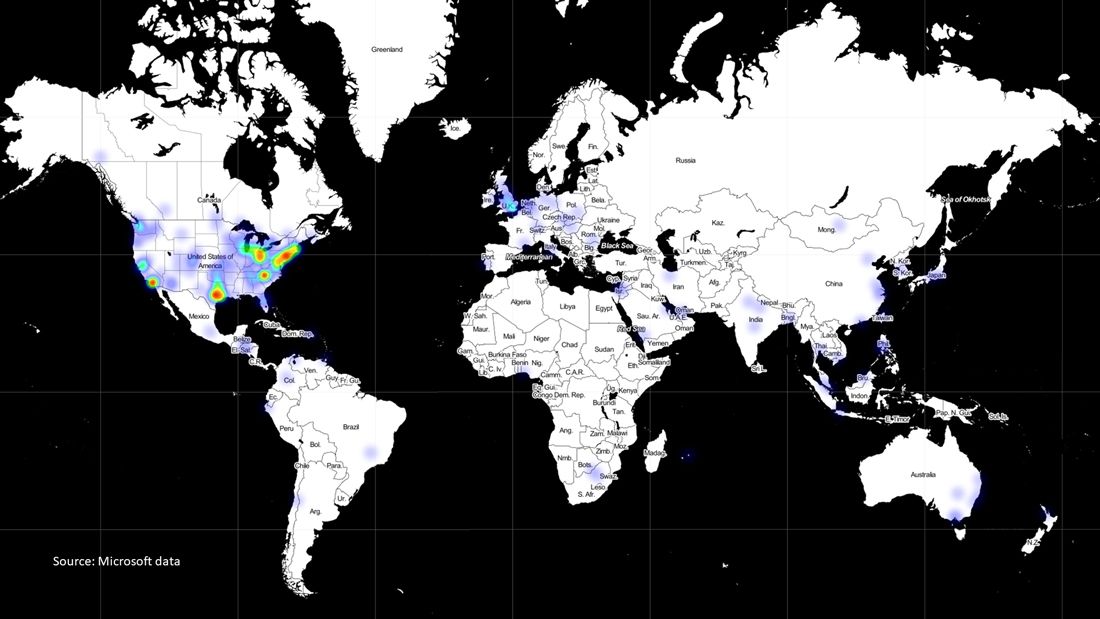

Laut Microsoft-Bericht sind rund 80 Prozent der betroffenen Unternehmen in den USA ansässig. Es gibt auch Opfer in Großbritannien, Belgien, Spanien, Kanada, Mexiko, Israel und den Vereinigten Arabischen Emiraten. In den kommenden Tagen und Wochen werden voraussichtlich weitere Opfer erscheinen.

Die US-amerikanische Behörde für Cybersicherheit und Infrastruktursicherheit (CISA) veröffentlichte neue Informationen zu dem Angriff und wies darauf hin, dass möglicherweise andere Angriffsmethoden außerhalb von SolarWinds und der Sunburst-Malware als Ursache der Bedrohung vorhanden sind.

Zum Beispiel untersucht CISA einen Vorfall, bei dem der mutmaßliche Bedrohungsakteur geheime Schlüssel nutzt, die bei einem früheren Angriff gestohlen wurden. Der geheime Schlüssel (wie ein Verschlüsselungsschlüssel) ermöglicht es dem Angreifer, "ein Cookie zu generieren, um die Duo-Multi-Faktor-Authentifizierung zu umgehen und den Zugriff auf Outlook Web App (OWA) zu schützen".

SolarWinds ist ein sogenannter Supply-Chain-Hack. Die Angreifer gefährden die Lieferkette im Netzwerk des Opfers, anstatt das Netzwerk direkt anzugreifen. Einmal drinnen, hat der Angreifer beispiellosen Zugriff auf die internen Abläufe der Organisation.

SolarWinds ist nicht der erste Angriff in der Lieferkette, aber mit ziemlicher Sicherheit der größte.