Nmap für Anfänger: Sammeln Sie praktische Erfahrungen mit dem Port-Scannen

Wenn Sie jemals eine Netzwerküberwachung durchgeführt haben, sollten Sie mit Nmap vertraut sein. Es ist ein leistungsstarker Port-Scanner, mit dem Administratoren Schwachstellen in ihrem Netzwerk lokalisieren können.

Mit einem einzigen Befehl nmap können Sie ein gesamtes Netzwerk untersuchen, laufende Dienste anzeigen und bekannte Schwachstellen erkennen. Dieses Handbuch zeigt einige nützliche Möglichkeiten zur Analyse von Netzwerkdiensten mit nmap unter Linux.

So scannen Sie Netzwerke mit Nmap

Nmap kann ganze Netzwerke nach verfügbaren Hosts und offenen Ports durchsuchen. Es stehen verschiedene Scanmethoden zur Auswahl. Aggressive Scan-Typen liefern mehr Informationen, aber Firewalls können sie kennzeichnen. Stealthy-Scans eignen sich dagegen besser für reale Szenarien.

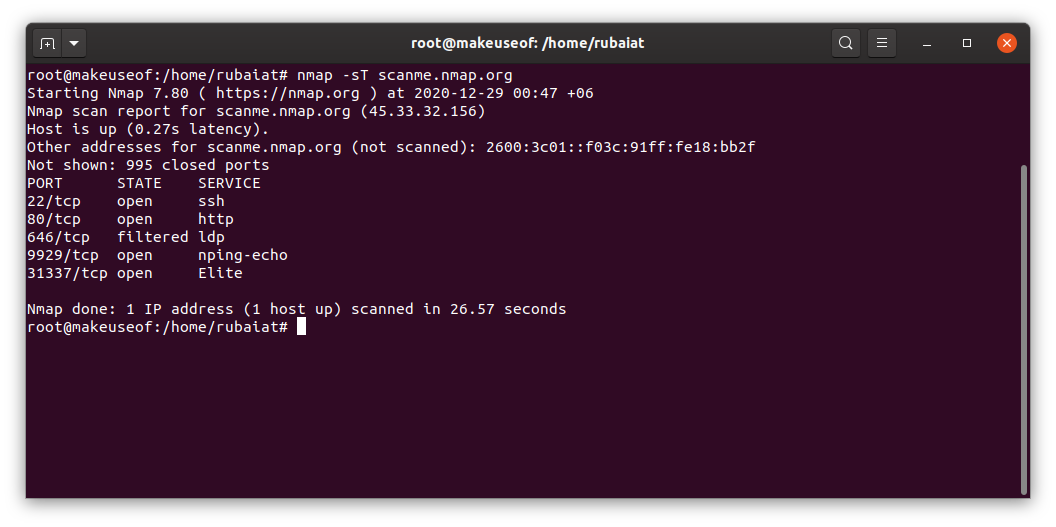

nmap -sT scanme.nmap.orgDies ist ein TCP-Verbindungsscan. Diese Arten von Scans vervollständigen den Drei-Wege-TCP-Handshake mit dem Host. Es macht es dem Host jedoch auch einfach, solche Scans zu blockieren. Außerdem dauert es länger, bis sie fertig sind.

SYN-Scans hingegen führen nicht den gesamten Drei-Wege-Handshake durch. Daher ist es schwieriger zu blockieren und schneller als TCP-Verbindungsscans.

>nmap -sS scanme.nmap.orgDa der Großteil des Webs TCP verwendet, sind UDP-Scans weniger häufig. Sie können sie jedoch verwenden, um DNS-, SNMP- und DHCP-Dienste zu finden.

nmap -sU scanme.nmap.orgDer SCTP INIT-Scan ist eine weitere robuste Funktion von nmap unter Linux. Dieses Protokoll wird jedoch noch nicht von allen Geräten verwendet. Daher kann die Überwachungsfläche kürzer sein. Unabhängig davon sind diese Scans schnell, verstohlen und genau.

nmap -sY scanme.nmap.orgFestlegen von Hosts mit Nmap unter Linux

Mit Nmap können Administratoren Netzwerke auf verschiedene Arten analysieren. Sie können eine einzelne IP, einen Bereich von IPs und ausgewählte IPs scannen.

nmap -sS 192.168.1.1

nmap -sS 192.168.1.1/24

nmap -sS 192.168.1.1 192.168.1.101 192.168.1.201Alle diese nmap-Scans werden im lokalen Netzwerk durchgeführt. Auf die gleiche Weise können Sie auch entfernte Netzwerke scannen.

Stellen Sie sicher, dass Sie über die erforderlichen Berechtigungen verfügen, wenn Sie jedoch nicht in rechtlichen Herausforderungen landen möchten. Wir empfehlen, eine virtuelle Maschine (VM) zum Testen dieser nmap-Befehle zu erstellen. Dies ist einer der praktischeren Gründe für die Verwendung einer virtuellen Maschine .

So geben Sie Ports in Nmap an

Nmap sucht standardmäßig nach den beliebtesten 1000 Ports. Sie benötigen jedoch häufig viel mehr Zeit und können Firewalls oder Intrusion Detection-Systeme auslösen. Wir können die Remote-Ports angeben, um dieses Problem zu umgehen.

nmap -sS -p 80,443 192.168.1.1

nmap -sS -p 21-25,80,139,8080 192.168.1.1Mit der Option -p können Sie beliebig viele Ports hinzufügen. Die Option -F wählt den Schnellmodus aus, bei dem grundsätzlich weniger Ports als beim Standard-Scan gescannt werden.

nmap -sS -F 192.168.1.1

Mit der Option –top-ports können Administratoren die beliebtesten Ports angeben. Dies kann für die groß angelegte Aufklärung hilfreich sein.

nmap -sS --top-ports 10 192.168.1.1So erkennen Sie Dienste und Versionsinformationen

Nmap ist hervorragend darin, Dienste und deren Versionsinformationen zu finden. Diese Daten sind in den meisten Fällen ziemlich genau. Sie können Ihrem nmap-Scan eine Versionserkennung hinzufügen, indem Sie die Option -sV hinzufügen.

nmap -sS -sV -p 80,443 192.168.1.1Nmap verwendet verschiedene Techniken, um Versionsinformationen abzurufen. Sie können den Vorgang mit der Option –version-Intensität steuern. Je höher die Intensität, desto genauer das Ergebnis. Sie benötigen jedoch auch deutlich mehr Zeit.

nmap -sS -sV --version-intensity 9 192.168.1.1

Sie können nmap auch zum Erkennen von Betriebssystemversionen verwenden. Dies ist sehr hilfreich, da Sie die veralteten Dienste sofort entdecken.

nmap -sS -O -p 80,443 192.168.1.1Die Option –osscan-rate bietet in einigen Szenarien möglicherweise etwas mehr Informationen. Aber es ist viel aufdringlicher.

nmap -sS --osscan-guess 192.168.1.1Sie können neben der Traceroute auch die Option -A verwenden, um die Versions- und Betriebssystemerkennung zu aktivieren.

nmap -sS -A -p 80,443 192.168.1.1Wie verwende ich Nmap-Skripte unter Linux?

Nmap-Skripte kombinieren Leistung und Flexibilität. Administratoren können aus einer Vielzahl von Community-gesteuerten NSE-Skripten auswählen oder selbst benutzerdefinierte erstellen. Nmap kategorisiert die Standardskripte, um sie benutzerfreundlicher zu machen.

nmap --script=version 192.168.1.1Nmap-Skripte werden in Lua geschrieben und unter / usr / share / nmap / nselib / gespeichert . Einige andere interessante NSE-Skripte umfassen auth, vulns, Exploit und Brute. Sie können mehrere Skripte mithilfe einer durch Kommas getrennten Liste verwenden.

nmap --script=version,auth 192.168.1.1

Durch Hinzufügen von Leerzeichen zwischen den Kommas wird der Scan unterbrochen. Vermeiden Sie sie unbedingt. Sie können verwandte Skripte auch mithilfe von Platzhaltern im Bash-Stil angeben.

nmap --script=http* 192.168.1.1Mit der Option –script-help können Sie jederzeit mehr über ein nmap-Skript erfahren .

nmap --script-help "discovery"So steuern Sie das Scan-Timing für Nmap unter Linux

Nmap bietet sofort eine hervorragende Leistung. Sie können jedoch auch das Timing für das Erreichen Ihrer Scanziele anpassen. Mit der Option -T können wir eine Timing-Vorlage zwischen null und fünf festlegen. Höhere Werte geben schnellere Scans an.

nmap -sS -T 2 --top-ports 10 192.168.1.1Benutzer können auch eine Verzögerung zwischen jeder von nmap gesendeten Sonde angeben. Sie können dies verwenden, um Firewalls auszuweichen . Die Verzögerung wird in Sekunden angegeben.

nmap -sS --scan-delay 1 --top-ports 10 192.168.1.1

Wie weiche ich Firewalls für Nmap-Scans aus?

Die Technologie hat seit der Veröffentlichung von Nmap einen langen Weg zurückgelegt. Die meisten heutigen Firewalls können Port-Sweeps erkennen und die Quelladresse insgesamt blockieren. Nmap bietet verschiedene Methoden, um Firewalls und IDS auszuweichen.

nmap -sS -D 192.168.1.111 --top-ports 10 192.168.1.1Die Option -D legt eine Täuschungs-IP-Adresse fest. Dies maskiert Ihre IP jedoch nicht. Stattdessen sieht es so aus, als würden mehrere Hosts dieselben Scan-Tests senden.

nmap -sS -e wlp2s0 -S 192.168.1.111 --top-ports 10 192.168.1.1Mit der Option -S können Sie Ihre IP-Adresse fälschen. Sie müssen jedoch die Option -e verwenden, um Ihre Quelladresse zu fälschen. Als Argument wird ein Schnittstellenname verwendet. Sie können auch die MAC-Adresse fälschen.

nmap -sS --spoof-mac 0 --top-ports 10 192.168.1.1

Wenn Sie für –spoof-mac einen Nullwert angeben, wird nmap angewiesen , einen zufälligen MAC für diese Sitzung zu generieren. Sie können jederzeit benutzerdefinierte Adressen verwenden.

So verwalten Sie die Nmap-Ausgabe

Nmap bietet verschiedene Möglichkeiten zur Verarbeitung der Scanausgabe. Sie können das Ergebnis einer Scansitzung in bestimmten Dateien speichern.

nmap -sS -p 80,443 -oN scan-output 192.168.1.1Viele Administratoren möchten die Ausgabe als XML speichern. Dies erleichtert das Parsen.

nmap -sS -p 80,443 -oX scan-output 192.168.1.1Ich persönlich möchte die Ausgabe in einer grepable Datei speichern. Dies erleichtert das Parsen der Daten mit gängigen Unix-Tools wie grep, cut und awk.

nmap -sS -p 80,443 -oG scan-output 192.168.1.1

Analysieren Sie Netzwerkdienste mit Nmap

Nmap macht die Netzwerkerkennung mühelos. Sie können aus einer Vielzahl von Scan-Techniken auswählen, um verschiedene Ziele zu erreichen. Darüber hinaus erleichtert eine Sammlung leistungsstarker NSE-Skripte das Auffinden anfälliger Dienste erheblich.