Von Mobiltelefonen über PCs bis hin zu Autos: KI, die keine Geheimnisse preisgibt, ist die KI, die die Zeit braucht

Jedes Technologieprodukt hat eine Angriffsfläche und große Modelle sind unvermeidlich. Modellprodukte und Angriffsmethoden sind immer das Auf und Ab von „Tao“ und „Dämon“.

Letztes Jahr wurde beispielsweise in einem Artikel eine neue Angriffsmethode vorgeschlagen, mit der erfolgreich Felder gestohlen werden konnten, die von anderen Benutzern an große Modelle gesendet wurden. Diese Schwachstelle nutzt die KV-Cache-Freigabe aus, eine Technologie, die in der LLM-Branche (Large Language Model) weit verbreitet ist und von zwei gängigen Inferenz-Frameworks, SGLang und vLLM, verwendet wird.

Die Sicherheitsprobleme von LLM sind nicht zu unterschätzen. Datenlecks können sowohl für Benutzer als auch für Unternehmen „tödliche Folgen“ haben. APPSO erwähnte in einem früheren Artikel, dass immer mehr Menschen Doubao, DeepSeek und ChatGPT als ihre Vertrauten betrachten, sich ihnen anvertrauen und versehentlich ihre persönlichen privaten Daten preisgeben. Sobald LLM auf ein Leck stößt, können böswillige Akteure anhand der Daten bestimmte Benutzer und ihre entsprechenden Identitäten identifizieren, die für illegale Zwecke verwendet werden können.

Um auf die Datenschutzbedenken von iPhone-Nutzern, die KI-Produkte verwenden, zu reagieren und die Konsistenz der Datenschutzrichtlinien des Unternehmens aufrechtzuerhalten, kündigte Apple in der zweiten Hälfte des Jahres 24 ein System namens Apple PCC (Private Cloud Compute) an:

Wenn im Apple Intelligence-Szenario die Rechenleistung auf der Clientseite nicht ausreicht, werden Benutzerdaten mit einem privaten Schlüssel verschlüsselt und in die Cloud hochgeladen. Das große Modell, das im privaten Rechenmodul des Servers eingesetzt wird (ähnlich dem sicheren Fach im iPhone-Chip), führt eine verschlüsselte Inferenz durch und wird nur kurz entschlüsselt, wenn der Inferenzprozess und die Ergebnisse an die Clientseite zurückgegeben werden. Alle Daten über die gesamte Verbindung werden im Chiffretext übertragen, und es wird ein zustandsloses Rechenmodell angewendet, um sicherzustellen, dass die Daten zum Nullzeitpunkt gespeichert und nach der Verwendung vernichtet werden.

Die Technologie ist sehr gut, aber aufgrund des derzeit heiklen Status von Apple Intelligence in China können iOS-Benutzer sie leider nicht nutzen.

In der Welt der Technologieprodukte außerhalb von iOS stellt sich auch ein anderes Unternehmen der Herausforderung des Private Cloud Computing:

Die von Volcano Engine entwickelte Jeddak PCC-Plattform (Private Cloud Computing) soll voraussichtlich in weiteren Bereichen wie Android-Telefonen, PC-Computern, Fahrzeugen mit neuer Energie usw. zum Einsatz kommen, um die Privatsphäre von Milliarden von Benutzern bei der LLM-Nutzung zu schützen. Unternehmen müssen sich keine Sorgen über Datenlecks machen, während sie die Integration von LLM in ihre eigenen Szenarien verbessern.

Durch die Anwendung der Funktionen der Jeddak PCC-Plattform in ihren jeweiligen Hardwareprodukten und LLM-Technologie-Stacks können Hardwarehersteller ihr Engagement für den Schutz der persönlichen Daten der Benutzer vom Gerät bis zur Cloud ausweiten.

LLM muss im neuen Zeitalter groß und sicher sein

Kürzlich kündigte Volcano Engine einen Kooperationsfall für sichere Inferenz/Private Computing mit privater Cloud-KI auf Basis von Jeddak PCC an. Zu den Partnern gehören Gerätemarken wie Lenovo und Nubia. Damit ist Jeddak PCC auch die erste private Cloud-Computing-Lösung in China, die auf den PC- und Smartphone-Markt ausgerichtet ist.

Der Hintergrund ist nicht schwer zu verstehen: Im täglichen Leben interagieren viele Benutzer und Unternehmen mit LLM auf gängigen Geräten wie PCs und Smartphones. Lenovo-Benutzer führen textbasierte Arbeiten wie Textgenerierung, -polierung, -zusammenfassung und vertiefendes Denken auf PCs aus, während Nubia-Benutzer Produkte wie multimodale Sitzsackmodelle und Button Space Agent (intelligente Agenten) auf ihren Mobiltelefonen verwenden.

Nicht alle KI-Aufgaben können lokal erledigt werden. Für einige Aufgaben, die tiefgreifende Überlegungen, den Aufbau einer Wissensdatenbank und Agentenfähigkeiten erfordern, ist die lokale Modellgröße zu klein oder die Rechenleistung unzureichend, sodass Cloud-LLM erforderlich ist.

Das Problem besteht darin, dass die Interaktionen der Benutzer mit LLM und Agent vertrauliche Daten oder persönliche Datenschutzinformationen beinhalten können. Dies stößt auf das Dilemma, sensible Daten in die Cloud zu migrieren. Das Cloud-Modell ist groß, die Sicherheit kann der Dienstleister jedoch nicht garantieren. Wenn sich Benutzer in einer hochsensiblen Arbeitsumgebung mit hoher Dichte befinden, können sie Daten nicht einfach auf LLM hochladen.

PC- und Mobiltelefonhersteller müssen die Architektur von KI-Produkten und -Diensten umgestalten, um den Anforderungen des Privacy Computing gerecht zu werden. Sie hoffen, eine End-to-End-Private-Cloud-Computing-Plattform aufzubauen, die den gesamten Prozess umfasst und ihre Unschuld selbst bescheinigen kann, um LLM-Datensicherheits- und Datenschutzprobleme im Rahmen von End-Cloud-Collaborative-Computing zu lösen.

Es gibt nur wenige Lösungen, die für dieses Problem besser geeignet sind als das Jeddak PCC. Schauen Sie sich einfach den folgenden typischen Fall an:

Angenommen, ein Unternehmensforscher schreibt eine Arbeit und plant, diese bei einer Top-Zeitschrift einzureichen, muss aber ein LLM-Tool verwenden, um die Arbeit zu verfeinern und zu optimieren. Er muss ein von einem externen Unternehmen bereitgestelltes LLM-Tool verwenden und die Daten müssen vollständig verschlüsselt sein – dies ist eine typische RAG-Aufgabe (Retrieval Enhanced Generation).

- Schlüssel: Der Benutzer hostet einen Schlüssel (BYOK – Bring Your Own Key), den PCC während des gesamten Prozesses der LLM-Aufgabe zur Ver-/Entschlüsselung verwendet. Der Schlüssel wird auf dem Benutzergerät + in einem Secure Enclave-Modul (TEE Trusted Execution Environment) in der Cloud gespeichert.

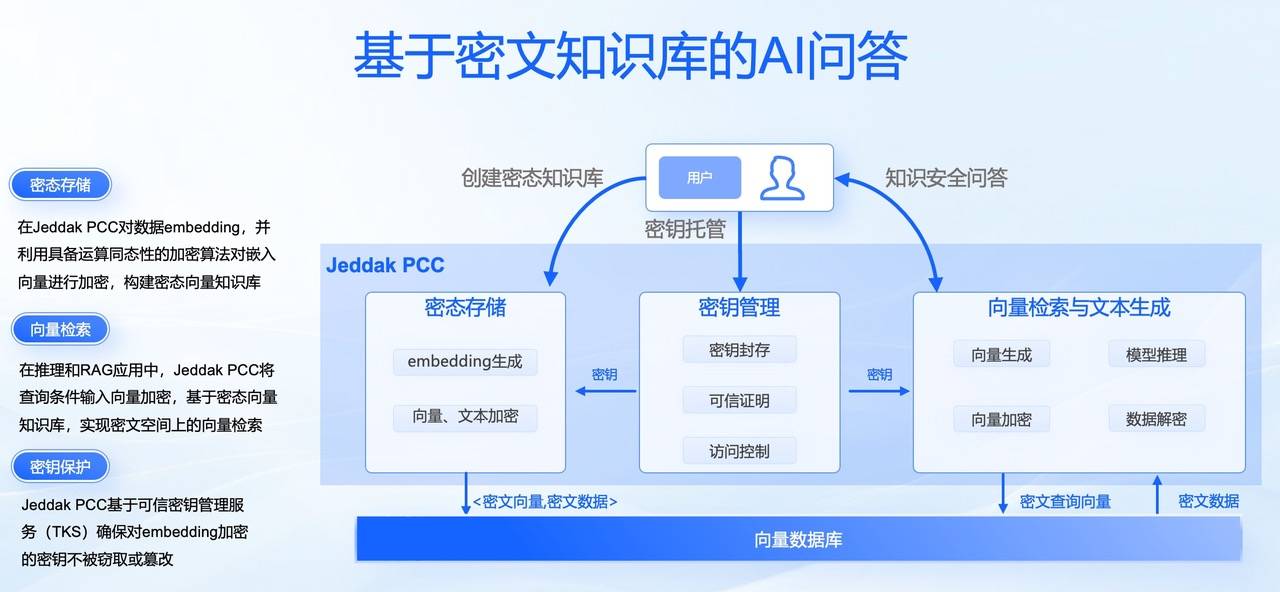

- Erstellung einer Wissensdatenbank: Wenn Benutzer Dokumente hochladen, bietet PCC verschlüsselte End-Cloud-Kommunikationsfunktionen mit gegenseitigem Vertrauen, um Benutzerdokumente sicher von Endgeräten an sichere Bereiche zu übertragen. Der Wissensdatenbankdienst entschlüsselt und zerlegt Dokumente, um Klartextvektoren und -fragmente zu generieren. Der Verschlüsselungsdienst wandelt sie in Chiffretext-Vektoren und Chiffretext-Slices um und speichert sie in der Vektordatenbank (VikingDB) – die Erstellung der dichten Wissensbasis ist abgeschlossen.

- Abrufen und Abrufen der Wissensdatenbank: Der Benutzer gibt eine Eingabeaufforderung in das LLM ein; Das Aufforderungswort wird über eine verschlüsselte End-Cloud-Kommunikation mit gegenseitigem Vertrauen an das sichere Fach übertragen und ein Klartextvektor wird im sicheren Fach generiert und verschlüsselt. Der Chiffretext-Vektor wird zum Durchsuchen der Datenbank verwendet und das Chiffretext-Slice wird abgerufen. Nach der Entschlüsselung des Slice im sicheren Fach werden Reranking und andere Prozesse durchgeführt.

- Inferenzphase: Die durch Spleißen generierten Klartext-Suchergebnisse + die Eingabeaufforderungswörter des Benutzers werden zur Inferenz an das große Modell (ebenfalls im sicheren Fach) übergeben, und die Ergebnisse der Klartext-Inferenz werden generiert – die Inferenz ist abgeschlossen.

- Rückgabephase: PCC verschlüsselt die generierten Ergebnisse, generiert Chiffretext-Ergebnisse und überträgt sie zurück an das Benutzergerät. Der Entschlüsselungsdienst des endseitigen TEE entschlüsselt die Ergebnisse und präsentiert dem Benutzer die Klartextergebnisse.

Genau das macht Lenovo mit dem Jeddak PCC. Am 7. Mai veröffentlichte Lenovo offiziell ein superintelligentes Produkt für Einzel- und Unternehmensbenutzer, und die private Cloud-Computing-Lösung von Volcano Engine wurde zum Eckpfeiler dieser Agentenlösung.

Bei Arbeiten vom Typ RAG vektorisiert Jeddak PCC verschiedene Benutzerdokumente, erweitert die Verschlüsselungssicherheitsfunktionen auf Hardware-Chip-Ebene auf die Cloud und implementiert eine vollständige Prozessverschlüsselung durch private Computermethoden wie vertrauliches Computing und Kryptografie – so können Benutzer Wissensdatenbanken auf privater/Unternehmensebene aufbauen, ohne sich um Datenlecks sorgen zu müssen.

Eine Reihe von PC-Geräten, die im gleichen Zeitraum von Lenovo herausgebracht wurden, darunter SKUs für den Verbraucher- und kommerziellen Markt, unterstützen alle die Jeddak PCC-Technologie.

Aus dem gesamten Prozess können Sie Folgendes erkennen:

- Alle Prozesse der Datenübertragung werden durch Verschlüsselung mit benutzergranularen Schlüsseln geschützt;

- Die Cloud speichert nur Chiffretextvektoren und keinen Klartexttext und keine Klartextvektoren;

- Nur die LLM-Inferenz verwendet Klartext und der Inferenzprozess wird in einem sicheren Bereich durchgeführt.

- LLM-Betreiber und Cloud-Computing-Dienstleister haben während des gesamten Prozesses keinen Zugriff auf Benutzerschlüssel und können den Klartext nicht sehen, wodurch vollständige Vertraulichkeit gewährleistet ist.

Dann stellt sich die Frage: Hat die vollständige Verschlüsselungsmethode Auswirkungen auf die Inferenzeffizienz und das Benutzererlebnis?

Es gibt praktisch keine nennenswerten Auswirkungen. APPSO hat von der Volcano Engine gelernt, dass der Verschlüsselungsprozess zwar kompliziert ist, Benutzer ihn jedoch aus zeitlicher Sicht nicht bemerken werden und die Geschwindigkeit nur 5 % langsamer oder niedriger ist als bei der Klartextmethode.

Aus den Inferenzergebnissen geht hervor, dass es aufgrund der Verwendung leistungsstarker Kryptografiemethoden schwierig ist, dass Informationen im Ver- und Entschlüsselungsprozess verloren gehen. Die Inferenzarbeit von LLM wird in einem sicheren Bereich durchgeführt, ohne dass das Risiko eines Datenlecks besteht. Das endgültige Inferenzergebnis ist nahezu verlustfrei, und LLM behält weiterhin den Arbeitsmodus der Streaming-Ausgabe bei, sodass Benutzer sehen können, wie Token kontinuierlich generiert werden.

Mit einer offenen Architektur und einem umfangreichen Geschäft ist Jeddak PCC bereit für das „Jahr 1 des Agenten“.

Datenschutz/vertrauliches Computing wurde 2013 zum ersten Mal öffentlich erwähnt. Seit dem iPhone 5s in diesem Jahr hat Apple damit begonnen, ein separates kleines Privacy-Computing-Modul in den Prozessor der A-Serie zu integrieren, eine sogenannte sichere Enklave, die für die biometrische Überprüfung, Zahlung und andere Vorgänge verwendet wird. Anwendungen, Prozessoren und sogar das gesamte Betriebssystem können den Klartext, der diesen privaten Daten entspricht, nicht sehen.

Zeiten ändern sich und Technologie-Upgrades. Jetzt versucht jeder, mit dem Trend der KI Schritt zu halten und den Komfort und die innovative Erfahrung zu genießen, die Technologien wie LLM und Agent bieten. Allerdings hat Privacy Computing lange Zeit – bis zum Aufkommen von Jeddak PCC – nicht mit der Popularisierung von KI Schritt gehalten.

Das Konzept des Private Cloud Computing ist eine Erweiterung des Privacy Computing im Cloud- und KI-Zeitalter. Jeddak PCC nutzt tatsächlich dieselbe Technologie, um das Konzept auf das KI-Cloud-Computing-Szenario auszuweiten und die auf der Benutzerseite gespeicherten privaten Daten in einem größeren Bereich für sichere Speicherung, Hosting und Datenverarbeitung zu platzieren.

So wie Apples Secure Enclave Benutzer zum ersten Mal mit Private Computing in Berührung bringt, legt Jeddak PCC auch die Leistungsfähigkeit des Private Cloud Computing zum ersten Mal in die Hände von Unternehmensentwicklern, Geräteherstellern und deren Endbenutzern. Und aus Sicht der architektonischen Offenheit, der unterstützten Geschäftstypen sowie der Software- und Hardware-Integration hat Jeddak PCC auch offensichtliche Vorteile gegenüber Apple PCC gezeigt.

Nach dem Verständnis von APPSO übernimmt Jeddak PCC eine offene Architektur, unterstützt CPU, GPU und heterogenes Computing, unterstützt NVIDIA Hopper, Intel TDX, AMD SEV und andere vertrauliche Computing-Plattformen, um die öffentlichen/privaten Cloud- und anderen vielfältigen oder integrierten Bereitstellungsanforderungen der Kunden zu erfüllen.

Dies schafft einen deutlichen Unterschied zwischen Jeddak PCC und der geschlossenen Architektur von Apple PCC und der vollständigen Abhängigkeit von exklusiver Software- und Hardware-Implementierung. Schließlich wurde Apple PCC nur zur Implementierung seiner nativen internen Anwendungen (Apple Intelligence) eingeführt, während Jeddak PCC das Ergebnis der selbst entwickelten privaten Cloud-Computing-Funktionen von Volcano Engine ist und in der gesamten Technologiebranche populär gemacht wurde.

Apple behauptet, dass einer der Gründe, warum sein PCC-System eine geschlossene Architektur einsetzt, darin besteht, einen geschlossenen Sicherheitskreislauf zu gewährleisten. Doch mit der Weiterentwicklung von Technologie und Konzepten ist die Sicherheitsbranche inzwischen allgemein davon überzeugt, dass geschlossene Systeme den „Schwachstellen-Intrusion-Patch“-Zyklus nicht verlangsamen können; Sicherheitssoftware wird in einem offenen Architektur- und Kooperationsmodell entwickelt, das sicherstellen kann, dass alle Beteiligten Schwachstellen rechtzeitig erkennen und die Sicherheit verbessern können.

Aus diesem Grund wird die offene Architektur der PCC-Lösung von Jeddak möglicherweise leichter von der Branche akzeptiert und kann die Verbesserung des allgemeinen Sicherheitsniveaus der Branche erheblich beschleunigen.

- Volcano Engine hat eine große Anzahl von Talenten in den Bereichen Datenbank, Kryptographie und anderen Bereichen angesammelt. Diese Bereiche stehen in engem Zusammenhang mit Private Cloud Computing. Starke Talentreserven, Sicherheitsforschungskapazitäten und die Sicherheitsrichtlinien der Cloud-Dienstleister an vorderster Front können sicherstellen, dass versteckte Gefahren rechtzeitig entdeckt werden.

- Das Jeddak-Projektteam verfügt derzeit über insgesamt 130 Sicherheitspatente, mit 62 neuen Patenten im Jahr 2024, die Kryptographie, Privacy Computing, Systemsicherheit und andere Schwerpunkte umfassen und technische Richtungen wie KI, LLM-Sicherheit und vertrauenswürdige Ausführungsumgebungen abdecken.

- Zusätzlich zur Arbeit der Volcano Engine bedeutet die offene Architektur auch, dass die Fähigkeiten und Sicherheitsverbesserungen von Jeddak PCC auch auf der gemeinsamen Konstruktion mit Endherstellern und Kunden beruhen.

In Bezug auf die unterstützten KI-Geschäftstypen verfolgt Apple PCC derzeit nur zwei Zwecke: 1) Bereitstellung der Benutzererfahrung von Apple Intelligence-Produkten; 2) Apples eigene Backend-Schulung sowie interne Mitarbeiteraufgaben innerhalb des Unternehmens. Die spezifischen Funktionen betreffen derzeit nur die Inferenzebene und es gibt keine Unterstützung für andere gängige LLM-Geschäftstypen.

Jeddak PCC unterstützt bereits vertrauenswürdiges KI-Argumentation und sicheres RAG – beides wurde durch die Fälle im vorherigen Abschnitt demonstriert. Dahinter steckt tatsächlich die Tatsache, dass das Privacy-Computing-Team von Volcano Engine seine jahrelange Erfahrung im vertraulichen Computing und der homomorphen Verschlüsselung an Cloud-Service-Kunden ausgelagert hat, um ihnen unter der Prämisse der LLM-Sicherheitskonformität eine bessere Anwendungserweiterung, Kostenreduzierung und Effizienzsteigerung zu ermöglichen.

Was die Unterstützung von Jeddak PCC für Agent betrifft, so handelt es sich um ein Geschäftsprojekt, bei dem Volcano Engine seine Forschung, Entwicklung und Tests intensiviert.

Die Branche geht allgemein davon aus, dass 2025 das „Jahr der Agenten“ ist. Von Unterhaltung und Freizeit bis hin zu beruflichen Aufgaben tauchen in einem endlosen Strom verschiedene Arten von Agenten mit unterschiedlichen Fähigkeiten auf; Bytedance, das Unternehmen hinter der Volcano Engine, hat mit Produkten wie Doubao und Button Space auch den Agentenmarkt umfassend erschlossen. Offensichtlich ist Agent zur KI-Produktkategorie mit den reichsten Szenenmöglichkeiten und der größten Vitalität geworden.

Volcano Engine wird demnächst im Juni eine vertrauenswürdige Version von Agent auf Basis von Jeddak PCC – OS Agent – auf den Markt bringen, die es Benutzern ermöglicht, komplexe Vorgänge wie die Bestellung zum Mitnehmen und das Buchen von Flugtickets über Anweisungen in natürlicher Sprache durchzuführen, und der gesamte Aufgabenprozess implementiert die private Cloud-Computing-Logik von Jeddak PCC. Mit der kontinuierlichen Weiterentwicklung der Agent-Technologie und der zunehmenden Marktaktivität hat sich Jeddak PCC auch auf die völlige Explosion von Agent vorbereitet.

Vom Benutzer wahrnehmbare KI-Sicherheit

Ob er den Bildschirm berührt oder etwas eintippt: Jede Interaktion eines Benutzers mit einer App hinterlässt Spuren. Bei der heutigen Benutzerrechtestruktur für Internetdienste ist die peinliche Tatsache, dass Benutzer ihre eigenen Daten nicht wirklich „besitzen“.

Im Zeitalter der KI setzt sich diese Logik fort. Allein anhand der aktuellen LLM-Produktform zu urteilen, sind die Datenschutzkontrollrechte der Benutzer ebenfalls äußerst eingeschränkt, und die Datenschutzrichtlinien der Dienstanbieter haben nicht Schritt gehalten. Benutzer senden oft mehr private und vertrauliche Daten an LLM-Produkte, ohne sich dessen bewusst zu sein.

Volcano Engine ist der Ansicht, dass LLM-Entwickler und Cloud-Computing-Plattformen vor diesem Hintergrund mehr Anstrengungen unternehmen müssen, um den Bürgern dabei zu helfen, ihr Bewusstsein für Datenschutz und Sicherheit im KI-Zeitalter zu verbessern.

In einer neuen Ära, in der die KI völlig durchgestartet ist und LLM in das Front-, Middle- und Back-End jedes Produkts eingebettet ist, wird die private Cloud-Computing-Technologie für Benutzer immer wichtiger. Gleichzeitig sollen die Vorteile dieser Technologie auch von den Nutzern wahrgenommen werden und ihnen ein sichtbares Gefühl des Gewinns vermitteln.

Stellen Sie sich vor, dass es in nicht allzu ferner Zukunft ein neues „KI“-Modul in den Systemeinstellungen und der Datenschutzfunktion des Mobiltelefons geben wird:

Sie können beispielsweise sehen, dass Sie heute 100 Mal mit KI interagiert haben, wovon 80 Mal lokal durchgeführt und 20 Mal zur Ausführung in die Cloud gesendet wurden.

Darüber hinaus können Sie spezifische Details zu jeder Interaktion sehen, z. B. die Zeit, den eingegebenen Inhalt der Eingabeaufforderung und ob er lokal oder in der Cloud verarbeitet wurde. Um diese Details anzuzeigen, benötigen Sie Ihren Fingerabdruck, Ihr Gesicht oder zumindest ein Passwort, da sie durch die sichere Enklave des Telefonchips geschützt sind – die lokale Enklave ist auch durch das Jeddak PCC-System geschützt.

Darüber hinaus können Sie möglicherweise auch die Anzahl der Interaktionen in der Cloud sehen, wie die Daten in der Cloud verschlüsselt sind und ob sie nach der Verwendung gelöscht wurden – „seine Unschuld beweisen“ zu können, ist eine der grundlegendsten Voraussetzungen für eine solide PCC-Plattform.

Gutes Design befeuchtet die Dinge lautlos. Aber was den Fokus auf Datenschutz und Sicherheit angeht, ist es vielleicht die Wahrheit, dass Benutzer tatsächlich wahrnehmen können, dass die Erfahrung gleichzeitig reibungslos und sicher ist.

Im ersten Halbjahr 2025 fügen alle großen inländischen Android-Hersteller LLM- und Agent-bezogene Funktionen hinzu, und es entstehen nacheinander Innovationen. Aber gleichzeitig ist im Zeitalter der künstlichen Intelligenz auch das Risiko eines Verlusts personenbezogener Daten weiter gestiegen. Auch die Nachfrage nach privater Cloud-Computing-Technologie steigt von Tag zu Tag.

Volcano Engine hofft, dass die Einführung von Jeddak PCC den Bedürfnissen dieser Gerätehersteller und LLM-Entwickler gerecht werden und ein Meilenstein bei der Verbesserung des Datenschutzes und der Steigerung des Sicherheitsbewusstseins für alle Menschen im KI-Zeitalter werden kann.

# Willkommen beim offiziellen öffentlichen WeChat-Konto von Aifaner: Aifaner (WeChat-ID: ifanr). Weitere spannende Inhalte werden Ihnen so schnell wie möglich zur Verfügung gestellt.

Ai Faner | Ursprünglicher Link · Kommentare anzeigen · Sina Weibo